WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Lỗ hổng Dirty Sock cho phép kẻ tấn công giành quyền truy cập root trên các hệ thống Linux

Sau Dirty COW vào năm 2016, giờ các hệ thống Linux phải lo lắng về Dirty Sock.

Một nhà nghiên cứu bảo mật vừa công bố minh chứng (PoC) về một lỗ hổng chủ yếu ảnh hưởng Ubuntu, nhưng cũng tác động đến các bản phân phối Linux khác.

Canonical, công ty đứng sau hệ điều hành Ubuntu, đã phát hành một bản vá (USN-3887-1) cho vấn đề này vào ngày hôm qua, trước khi tiết lộ đầy đủ về lỗ hổng.

Lỗ hổng được phát hiện vào cuối tháng 1 bởi Chris Moberly, một nhà nghiên cứu bảo mật của Shenanigans Labs.

Lỗ hổng, mà Moberly gọi là Dirty Sock, không cho phép tin tặc xâm nhập từ xa vào các máy tồn tại lỗ hổng, nhưng một khi kẻ tấn công đã vào được hệ thống, thì sẽ dễ dàng leo lên quyền cao nhất, kiểm soát toàn bộ hệ điều hành.

Theo thuật ngữ kỹ thuật, Dirty Sock là một lỗ hổng leo thang đặc quyền cục bộ cho phép tin tặc tạo tài khoản cấp root.

Lỗ hổng thực tế không nằm trong hệ điều hành Ubuntu, mà trong daemon Snapd được bao gồm theo mặc định trong tất cả các phiên bản Ubuntu gần đây, và trong một số bản phân phối Linux khác.

Snapd là một daemon (trình nền) quản lý "snaps", định dạng đóng gói ứng dụng mới được Canonical phát triển và sử dụng cho các ứng dụng Ubuntu từ năm 2014. Snapd cho phép người dùng tải xuống và cài đặt ứng dụng ở định dạng tệp .snap.

Moberly cho biết Snapd để lộ một máy chủ REST API cục bộ mà các gói snap (và Ubuntu Snap Store chính thức) tương tác trong quá trình cài đặt các ứng dụng mới (snaps).

Theo nhà nghiên cứu, ông đã xác định một cách để vượt qua các hạn chế kiểm soát truy cập được áp dụng trên máy chủ API này và giành quyền truy cập vào tất cả các chức năng API, bao gồm cả các chức năng bị hạn chế với người dùng root.

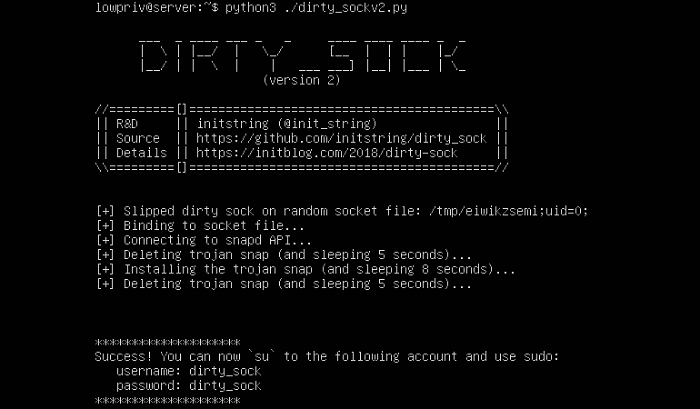

Minh chứng (PoC) mà Moberly công bố trên GitHub bao gồm hai khai thác mẫu có thể được sử dụng để lợi dụng API này và tạo tài khoản cấp root mới.

Mã độc để khai thác lỗ hổng này (cũng được theo dõi là CVE-2019-7304) có thể được chạy trực tiếp trên máy chủ bị lây nhiễm hoặc có thể bị ẩn trong các gói snap độc hại - một số được biết là đã từng xuất hiện trên Ubuntu Snap Store.

Các phiên bản Snapd 2.28 đến 2.37 đều dễ bị tấn công Dirty Sock. Moberly đã báo cáo vấn đề này với Canonical, nhà phát triển của Snapd. Canonical đã phát hành Snapd phiên bản 2.37.1 trong tuần này để giải quyết vấn đề này.

Đồng thời, Canonical cũng phát hành các bản cập nhật an ninh cho hệ điều hành Ubuntu Linux, là nơi mà gói Snapd được phát triển và bao gồm và bật theo mặc định.

Các bản phân phối Linux khác sử dụng Snapd cũng đưa ra các bản cập nhật an ninh, như Debian, Arch Linux, OpenSUSE, Solus và Fedora.

Theo các chuyên gia Bkav, người dùng Snapd phiên bản dưới 2.37.1 cần nhanh chóng cập nhật lên phiên bản mới nhất.

Cách kiểm tra phiên bản snapd hiện tại của hệ thống:

+ Chạy lệnh sau trong terminal:

snap --version

+ Nếu thấy có dòng “snapd 2.37.1” thì 2.37.1 là phiên bản hiện tại của snapd. Nếu phiên bản snapd là 2.37.1 hoặc cao hơn thì hệ thống an toàn. Ngược lại cần tiến hành cập nhật snapd lên phiên bản mới nhất.

Cập nhật bản vá:

sudo apt-get update && apt-get upgrade

Một nhà nghiên cứu bảo mật vừa công bố minh chứng (PoC) về một lỗ hổng chủ yếu ảnh hưởng Ubuntu, nhưng cũng tác động đến các bản phân phối Linux khác.

Canonical, công ty đứng sau hệ điều hành Ubuntu, đã phát hành một bản vá (USN-3887-1) cho vấn đề này vào ngày hôm qua, trước khi tiết lộ đầy đủ về lỗ hổng.

Lỗ hổng được phát hiện vào cuối tháng 1 bởi Chris Moberly, một nhà nghiên cứu bảo mật của Shenanigans Labs.

Lỗ hổng, mà Moberly gọi là Dirty Sock, không cho phép tin tặc xâm nhập từ xa vào các máy tồn tại lỗ hổng, nhưng một khi kẻ tấn công đã vào được hệ thống, thì sẽ dễ dàng leo lên quyền cao nhất, kiểm soát toàn bộ hệ điều hành.

Theo thuật ngữ kỹ thuật, Dirty Sock là một lỗ hổng leo thang đặc quyền cục bộ cho phép tin tặc tạo tài khoản cấp root.

Lỗ hổng thực tế không nằm trong hệ điều hành Ubuntu, mà trong daemon Snapd được bao gồm theo mặc định trong tất cả các phiên bản Ubuntu gần đây, và trong một số bản phân phối Linux khác.

Snapd là một daemon (trình nền) quản lý "snaps", định dạng đóng gói ứng dụng mới được Canonical phát triển và sử dụng cho các ứng dụng Ubuntu từ năm 2014. Snapd cho phép người dùng tải xuống và cài đặt ứng dụng ở định dạng tệp .snap.

Moberly cho biết Snapd để lộ một máy chủ REST API cục bộ mà các gói snap (và Ubuntu Snap Store chính thức) tương tác trong quá trình cài đặt các ứng dụng mới (snaps).

Theo nhà nghiên cứu, ông đã xác định một cách để vượt qua các hạn chế kiểm soát truy cập được áp dụng trên máy chủ API này và giành quyền truy cập vào tất cả các chức năng API, bao gồm cả các chức năng bị hạn chế với người dùng root.

Minh chứng (PoC) mà Moberly công bố trên GitHub bao gồm hai khai thác mẫu có thể được sử dụng để lợi dụng API này và tạo tài khoản cấp root mới.

Mã độc để khai thác lỗ hổng này (cũng được theo dõi là CVE-2019-7304) có thể được chạy trực tiếp trên máy chủ bị lây nhiễm hoặc có thể bị ẩn trong các gói snap độc hại - một số được biết là đã từng xuất hiện trên Ubuntu Snap Store.

Các phiên bản Snapd 2.28 đến 2.37 đều dễ bị tấn công Dirty Sock. Moberly đã báo cáo vấn đề này với Canonical, nhà phát triển của Snapd. Canonical đã phát hành Snapd phiên bản 2.37.1 trong tuần này để giải quyết vấn đề này.

Đồng thời, Canonical cũng phát hành các bản cập nhật an ninh cho hệ điều hành Ubuntu Linux, là nơi mà gói Snapd được phát triển và bao gồm và bật theo mặc định.

Các bản phân phối Linux khác sử dụng Snapd cũng đưa ra các bản cập nhật an ninh, như Debian, Arch Linux, OpenSUSE, Solus và Fedora.

Theo các chuyên gia Bkav, người dùng Snapd phiên bản dưới 2.37.1 cần nhanh chóng cập nhật lên phiên bản mới nhất.

Cách kiểm tra phiên bản snapd hiện tại của hệ thống:

+ Chạy lệnh sau trong terminal:

snap --version

+ Nếu thấy có dòng “snapd 2.37.1” thì 2.37.1 là phiên bản hiện tại của snapd. Nếu phiên bản snapd là 2.37.1 hoặc cao hơn thì hệ thống an toàn. Ngược lại cần tiến hành cập nhật snapd lên phiên bản mới nhất.

Cập nhật bản vá:

sudo apt-get update && apt-get upgrade

Theo Zdnet, Bkav