-

30/08/2016

-

317

-

446 bài viết

Lỗ hổng chiếm quyền điều khiển từ xa trên các thiết bị của Airspan AirSpot

Tất cả các thiết bị Airspan AirSpot 5410 từ phiên bản 0.3.4.1-4 trở xuống đã được xác định là bị ảnh hưởng bởi 4 lỗ hổng nghiêm trọng mới bao gồm lỗ hổng thực thi mã từ xa không qua xác thực, nếu bị khai thác có thể dẫn đến sự mất kiểm soát hoàn toàn của thiết bị vào kẻ tấn công và truy cập trái phép vào mạng.

AirSpot 5410 là một sản phẩm dẫn đầu về công nghệ LTE, CAT12, ngoài trời, đa dịch vụ được thiết kế đặc biệt để đáp ứng nhu cầu dữ liệu cho người dùng dân cư, doanh nghiệp và doanh nghiệp. Hỗ trợ lên đến hàng Gigabit và nhiều hoạt động của băng tần TDD, nó cho phép phủ sóng rộng và thông lượng dữ liệu cao. Nó cung cấp kết nối Gigabit PoE để kết nối các thiết bị đầu cuối của người dùng, chẳng hạn như bộ định tuyến hoặc các sản phẩm WiFi AP.

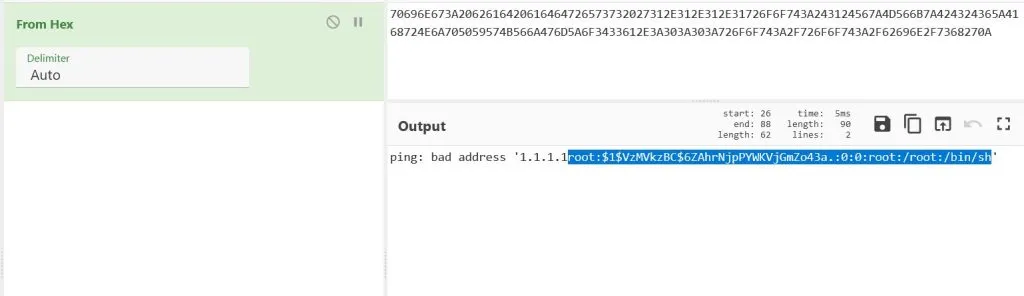

Lỗ hổng CVE-2022-36267, tồn tại trong chức năng ping cho phép kẻ tấn công kiểm soát các thiết bị. Chức năng ping có thể được gọi mà không cần xác thực người dùng nhưng cũng có thể được chèn vào bởi bất kỳ lệnh Linux nào. Lỗ hổng này được khai thác thông file thực thi \/home\/www\/cgi-bin\/diagnostics.cgi chấp nhận yêu cầu chưa được xác thực và dữ liệu chưa được kiểm tra. Dẫn đến, mọi tác nhân độc hại có thể tạo ra một yêu cầu cụ thể và tương tác từ xa với thiết bị.

Để ngăn chặn tin tặc khai thác CVE-2022-36267, phải đảm bảo tất cả các yêu cầu đến \/home\/www\/cgi-bin\/diagnostics.cgi đều được xác thực, điều quan trọng là phải tăng cường logic back-end để đảm bảo rằng dữ liệu được gửi đến máy chủ đều được kiểm soát.

Hai nhà nghiên cứu bảo mật Thomas Knudsen và Samy Younsi cũng tìm thấy 3 lỗ hổng nghiêm trọng ảnh hưởng đến các thiết bị Airspan AirSpot 5410 bao gồm:

Các nhà nghiên cứu đã phát hành POC với các kỹ thuật chi tiết. Do kỹ thuật chi tiết đã được xuất bản, tin tặc có thể viết kịch bản để khai thác lỗ hổng này và quét các thiết bị được nhắm mục tiêu. Nên áp dụng các khuyến nghị mà các nhà nghiên cứu đã ban hành.

Lỗ hổng CVE-2022-36267, tồn tại trong chức năng ping cho phép kẻ tấn công kiểm soát các thiết bị. Chức năng ping có thể được gọi mà không cần xác thực người dùng nhưng cũng có thể được chèn vào bởi bất kỳ lệnh Linux nào. Lỗ hổng này được khai thác thông file thực thi \/home\/www\/cgi-bin\/diagnostics.cgi chấp nhận yêu cầu chưa được xác thực và dữ liệu chưa được kiểm tra. Dẫn đến, mọi tác nhân độc hại có thể tạo ra một yêu cầu cụ thể và tương tác từ xa với thiết bị.

Để ngăn chặn tin tặc khai thác CVE-2022-36267, phải đảm bảo tất cả các yêu cầu đến \/home\/www\/cgi-bin\/diagnostics.cgi đều được xác thực, điều quan trọng là phải tăng cường logic back-end để đảm bảo rằng dữ liệu được gửi đến máy chủ đều được kiểm soát.

Hai nhà nghiên cứu bảo mật Thomas Knudsen và Samy Younsi cũng tìm thấy 3 lỗ hổng nghiêm trọng ảnh hưởng đến các thiết bị Airspan AirSpot 5410 bao gồm:

- CVE-2022-36266 - Unauthenticated remote Persistent Cross-site Scripting (Stored XSS): là tập tin thực thi \/home\/www\/cgi-bin\/login.cgi không kiểm tra xem người dùng có được xác thực hay không, một tác nhân độc hại có thể tạo một yêu cầu cụ thể trên login.cgi điểm cuối có chứa tải trọng XSS được mã hóa base32 sẽ được chấp nhận và lưu trữ. Một cuộc tấn công thành công sẽ dẫn đến việc đưa các tập lệnh độc hại vào trang cài đặt người dùng.

- CVE-2022-36264 - Unauthenticated remote Arbitrary File Upload: Tải lên tệp không hạn chế cho phép ghi đè các tệp tùy ý. Một tác nhân độc hại có thể tải lên từ xa tệp mà anh ta chọn và ghi đè lên bất kỳ tệp nào trong hệ thống bằng cách thao tác với tên tệp và thêm một đường dẫn tương đối sẽ được diễn giải trong quá trình tải lên. Sử dụng phương pháp này, có thể viết lại bất kỳ tệp nào trong hệ thống.

- CVE-2022-36265 - Hidden system command web page: Sau khi thực hiện kỹ thuật dịch ngược của phần firmware, chúng tôi phát hiện ra rằng một trang ẩn không được liệt kê trong giao diện quản lý quản trị cho phép thực thi các lệnh Linux trên thiết bị có đặc quyền root. Từ đây, chúng tôi đã có quyền truy cập vào tất cả các tệp hệ thống nhưng cũng có thể thay đổi mật khẩu gốc và có toàn quyền kiểm soát truy cập trên thiết bị.

Nguồn: securityonline

Chỉnh sửa lần cuối: