-

09/04/2020

-

93

-

604 bài viết

Lỗ hổng 8 năm tuổi trong kernel Linux - “Khó ở” không kém Dirty Pipe

Các nhà nghiên cứu đã công bố chi tiết về một lỗ hổng 8 năm tuổi trong kernel Linux và ví nó như lỗ hổng Dirty Pipe trước đây.

Lỗ hổng CVE-2022-2588 hay còn gọi là DirtyCred, lạm dụng cơ chế tái sử dụng bộ nhớ heap để leo thang đặc quyền.

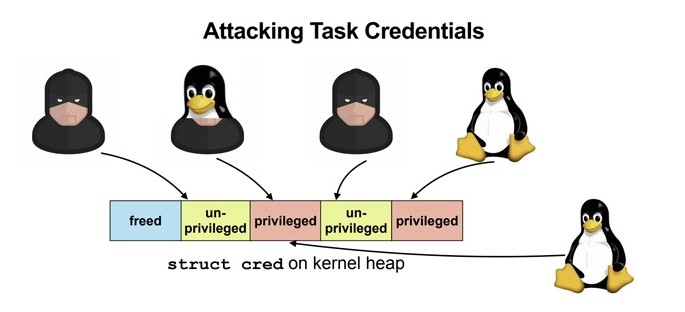

Các nhà nghiên cứu cho biết: "DirtyCred là khái niệm khai thác trong nhân (kernel) xảy ra khi việc trao đổi thông tin xác thực chưa có đặc quyền với thông tin đã có quyền ưu tiên để tiến hành leo thang nâng quyền ở cấp độ cao nhất. Thay vì ghi đè bất kỳ trường dữ liệu quan trọng trên kernel heap, DirtyCred lạm dụng cơ chế tái sử dụng bộ nhớ heap để có được đặc quyền này."

Cần 3 bước để khai thác lỗ hổng:

"Đầu tiên, thay vì gắn với một lỗ hổng cụ thể, kỹ thuật khai thác này cho phép bất kỳ lỗ hổng double-free nào cũng có khả năng như Dirty Pipe.”

"Thứ hai, lỗ hổng DirtyCred có vẻ vượt qua tất cả các biện pháp bảo vệ kernel, kỹ thuật khai thác của chúng tôi thậm chí có thể chứng minh khả năng thoát khỏi container một cách chủ động mà Dirty Pipe không thể làm được.”

Gợi nhớ lại một chút, lỗ hổng Dirty Pipe được theo dõi là CVE-2022-0847 (điểm CVSS: 7,8), phát hiện bởi chuyên gia an ninh mạng Max Kellermann. Nó có thể cho phép người dùng cục bộ có được đặc quyền root trên tất cả các bản phân phối chính.

Do các object không được phân loại theo đặc quyền, các nhà nghiên cứu khuyến cáo người dùng nên sử dụng bộ nhớ ảo để ngăn chặn các cuộc tấn công cross-cache.

Lỗ hổng CVE-2022-2588 hay còn gọi là DirtyCred, lạm dụng cơ chế tái sử dụng bộ nhớ heap để leo thang đặc quyền.

Các nhà nghiên cứu cho biết: "DirtyCred là khái niệm khai thác trong nhân (kernel) xảy ra khi việc trao đổi thông tin xác thực chưa có đặc quyền với thông tin đã có quyền ưu tiên để tiến hành leo thang nâng quyền ở cấp độ cao nhất. Thay vì ghi đè bất kỳ trường dữ liệu quan trọng trên kernel heap, DirtyCred lạm dụng cơ chế tái sử dụng bộ nhớ heap để có được đặc quyền này."

Cần 3 bước để khai thác lỗ hổng:

- Lợi dụng lỗ hổng để giải phóng thông tin xác thực không đặc quyền đang sử dụng

- Phân bổ thông tin xác thực đặc quyền trong bộ nhớ cách dùng đặc quyền như su, mount hoặc sshd

- Sử dụng như người dùng đặc quyền

"Đầu tiên, thay vì gắn với một lỗ hổng cụ thể, kỹ thuật khai thác này cho phép bất kỳ lỗ hổng double-free nào cũng có khả năng như Dirty Pipe.”

"Thứ hai, lỗ hổng DirtyCred có vẻ vượt qua tất cả các biện pháp bảo vệ kernel, kỹ thuật khai thác của chúng tôi thậm chí có thể chứng minh khả năng thoát khỏi container một cách chủ động mà Dirty Pipe không thể làm được.”

Gợi nhớ lại một chút, lỗ hổng Dirty Pipe được theo dõi là CVE-2022-0847 (điểm CVSS: 7,8), phát hiện bởi chuyên gia an ninh mạng Max Kellermann. Nó có thể cho phép người dùng cục bộ có được đặc quyền root trên tất cả các bản phân phối chính.

Do các object không được phân loại theo đặc quyền, các nhà nghiên cứu khuyến cáo người dùng nên sử dụng bộ nhớ ảo để ngăn chặn các cuộc tấn công cross-cache.

Theo Thehackernews

Chỉnh sửa lần cuối: