-

09/04/2020

-

128

-

1.642 bài viết

Lapsus$ - Ẩn số mới đang khiến các công ty dè chừng

Sự náo loạn những ngày qua trên không gian mạng đang bắt nguồn từ một nhóm tin tặc mới nổi gần đây - Lapsus$. Việc nhắm mục tiêu hàng loạt các công ty công nghệ lớn đang tốn khá nhiều giấy mực của báo chí và khiến người ta đặt câu hỏi, liệu mục đích thực sự của chúng là gì? Và nạn nhân tiếp theo bị gọi tên sẽ là ai?

Những cuộc tấn công dồn dập

Băng đảng Lapsus$ mới xuất hiện cách đây không lâu, hoạt động kể từ tháng 12 năm 2021. Dần dần, cái tên này phủ sóng nhiều hơn trên các kênh truyền thông, chủ yếu trên Telegram. Chỉ trong vài tháng, chúng đã nhắm mục tiêu vào hàng loạt các hãng công nghệ lớn.

Danh sách các nạn nhân đến thời điểm hiện tại:

Lapsus$ có thực sự là một băng đảng ransomware?

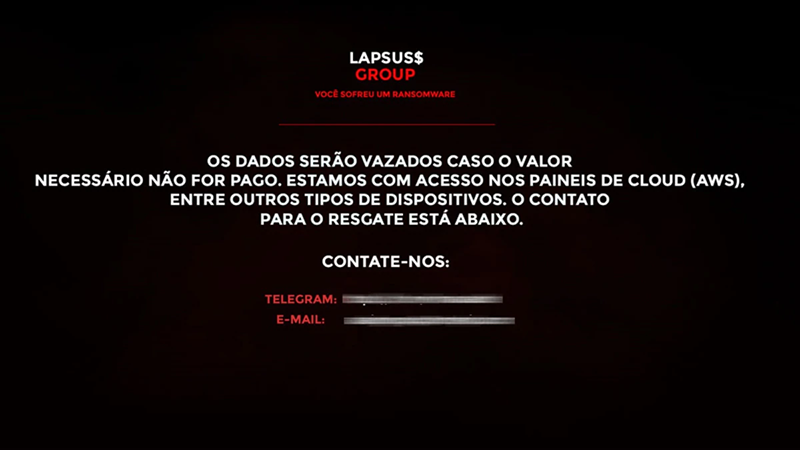

Kì lạ thay, Lapsus$ không hoạt động theo mô hình là một băng đảng ransomware. Trái ngược với các nhóm tin tặc khác, chúng lựa chọn cho mình một hướng đi riêng, dường như chỉ tập trung vào việc đánh cắp dữ liệu và tống tiền “nửa vời”, hoặc dựa vào kỹ thuật phishing “đánh lừa” nhân viên trong hệ thống để khai thác dữ liệu.

“Hãy nhớ rằng: Mục tiêu duy nhất là tiền, không phải chính trị” là những gì mà Lapsus$ đã viết trên kênh Telegram vào đầu tháng 12 năm 2021. Cuối tháng 2 năm 2022, chúng đính chính thêm: “Chúng tôi không được nhà nước bảo trợ và cũng không tham gia chính trị”.

Kể cả khi nghe tuyên bố như vậy, các nhà nghiên cứu vẫn “mờ mịt” khi tìm hiểu về Lapsus$. Chuyên gia Xue Yin Peh - nhà phân tích tình báo tại Công ty an ninh mạng Digital Shadows cho biết: “Tại thời điểm này, thật khó để biết được động cơ thực sự của chúng là gì. Chưa có dấu hiệu nào cho thấy nhóm này sử dụng ransomware để tống tiền nạn nhân, vì vậy chúng tôi không thể xác nhận rằng chúng có động cơ tài chính”.

Theo Charles Carmakal - Giám đốc kỹ thuật của Công ty an ninh mạng Mandiant đánh giá “Lapsus$ khá liều lĩnh và phá phách. Mặc dù không mã hóa hệ thống, nhưng chúng đã xóa các tệp và máy ảo, gây ra nhiều hỗn loạn cho hệ thống. Chúng cũng khoe khoang về việc nhận tiền, nhưng tiền dường như không phải là mục đích chính. Vì vậy, nếu một công ty bị tấn công và nghĩ đến việc trả tiền chuộc thì chưa chắc chúng đã thỏa hiệp.”

Vẫn là một ẩn số

Danh tính của Lapsus$ vẫn còn là một dấu hỏi đối với các nhà nghiên cứu. Nhưng kỳ lạ thay, băng đảng này lại hoạt động công khai trên Telegram. Tài khoản của nhóm hiện có hơn 46.000 người theo dõi và khoảng 8.000 người tham gia nhóm chat. Một điều có thể khẳng định được đó là nhóm này gồm nhiều thành viên, đến từ các quốc gia khác nhau và phần lớn là ở độ tuổi thanh thiếu niên.

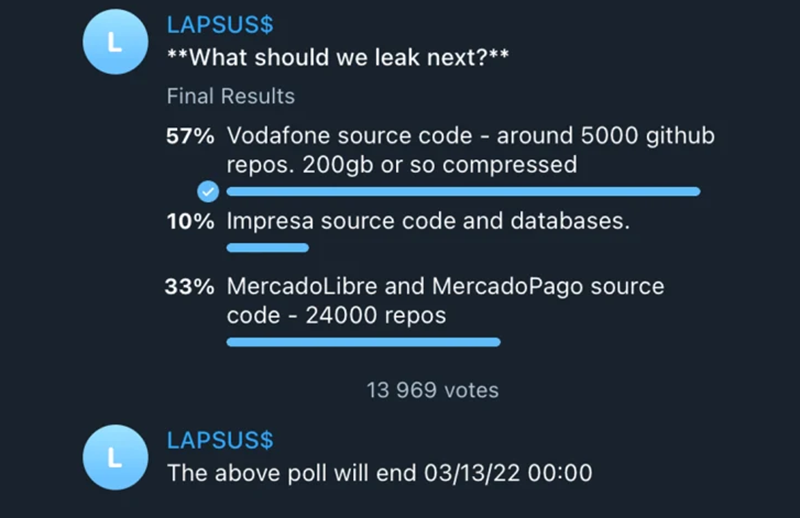

Có thể do đang ở lứa tuổi “teen” nên Lapsus$ coi việc tấn công vào các công ty như một trò giải trí khi chúng tạo một cuộc bình chọn để các thành viên bỏ phiếu cho dữ liệu của công ty nào sẽ được đưa vào tầm ngắm tiếp theo. “Điều này khiến chúng ta gợi nhớ đến nhóm tin tặc Lulzsec và Anonymous nổi lên vào đầu những năm 2010”, nhà nghiên cứu Charles Carmakal cho biết.

Một báo cáo khác của Bloomberg cho thấy toàn bộ hoạt động của nhóm có thể do một thanh niên 16 tuổi sống gần Đại học Oxford chủ mưu khi sử dụng nhiều bí danh khác nhau trên mạng nhưng hai trong số những bí danh phổ biến nhất là "WhiteDoxbin" và "Breachbase", bị cáo buộc đã tích lũy được khoảng 14 triệu đô la bằng Bitcoin từ các cuộc tấn công. Điều thú vị là WhiteDoxbin dường như đã từng là nạn nhân của một cuộc tấn công doxing (một thuật ngữ chỉ việc đăng thông tin cá nhân của ai đó lên mạng, những thông tin này có thể bao gồm hình ảnh, địa chỉ hoặc số an sinh xã hội).

Trong khi danh tính của WhiteDoxbin chưa được tiết lộ vì cậu ta còn là trẻ vị thành niên và chưa có cáo buộc chính thức về bất kỳ tội danh nào, các nhà nghiên cứu đã công bố thêm 7 tài khoản khác có liên quan, trong đó có một thiếu niên sống ở Brazil.

Một phân tích chưa được xác minh về địa chỉ ví điện tử liên quan đến nhóm với tổng doanh thu 3.790,62159317 bằng Bitcoin (123,9 triệu bảng Anh) được tiết lộ bởi các nhà nghiên cứu an ninh mạng Soufiane Tahiri và Anis Haboubi. Lapsus$ chưa lên tiếng đính chính mặc dù thông tin chi tiết về địa chỉ ví tiền điện tử của nhóm đã được cung cấp cho các thành viên trên kênh Telegram.

Lapsus$ hoạt động như thế nào?

Phía Microsoft cho biết Lapsus$ thiết lập hầu hết các cuộc tấn công và giành quyền truy cập vào các máy chủ thông qua tấn công phi kỹ thuật (social engineering). Trong một số trường hợp, trước hết băng đảng nhắm mục tiêu các tài khoản cá nhân hoặc tài khoản không liên quan đến công việc, sau khi có quyền truy cập, chúng tìm kiếm thông tin đăng nhập bổ sung để vào được hệ thống công ty. Do nạn nhân thường dùng số tài khoản hoặc số cá nhân để xác thực 2 lớp và khôi phục mật khẩu nên chúng dễ dàng lợi dụng điều này.

Lapsus$ cũng nhắm mục tiêu đến các trung tâm hỗ trợ vì hầu hết các bộ phận này được thuê ngoài. Microsoft đã quan sát thấy chúng gọi điện và cố gắng thuyết phục nhân viên đặt lại mật khẩu cho một tài khoản đặc quyền. Nếu điều đó vẫn chưa đủ, băng đảng này đã sử dụng đến một kỹ thuật được gọi là hoán đổi SIM cho phép truy cập vào các tài khoản quan trọng trong các tổ chức lớn. Kỹ thuật này liên quan đến việc hối lộ nhân viên của công ty điện thoại di động để chuyển số điện thoại của một cá nhân trên một thiết bị khác, từ đó chặn tất cả các liên lạc do các cá nhân thực hiện bao gồm tin nhắn, cuộc gọi và email. Cuối cùng chúng có quyền truy cập vào tài khoản bằng cách đặt lại mật khẩu bằng xác thực hai lớp.

Bên cạnh đó, Lapsus$ còn triển khai phần mềm độc hại đánh cắp mật khẩu, sử dụng kho lưu trữ bị rò rỉ trực tuyến để tìm kiếm mật khẩu có thể sử dụng và thậm chí mua thông tin đăng nhập từ các diễn đàn chợ đen.

Đắng lòng thay, kể từ cuộc tấn công chuỗi cung ứng gần đây nhất nhắm vào Okta, nhóm đã thông báo sẽ tạm ngừng hoạt động. Do một số thành viên đã để lộ sơ hở và lo sợ bị tóm, lui về ở ẩn hay là đang “ủ mưu” cho những kế hoạch tiếp theo? Điều này chắc chắn sẽ cần phải tìm hiểu thêm.

Trong khi chờ đợi những thông tin mới hơn, câu hỏi đặt ra lúc này là công ty nào sẽ ở trong tầm ngắm tiếp theo của Lapsus$. Liệu có phải là một Big Tech khác?

Còn đối với các công ty việc cần làm lúc này đó là rà soát lại các hệ thống của mình, áp dụng các quy trình bảo mật chặt chẽ và đào tạo nâng cao nhận thức an ninh mạng cho nhân viên trong tổ chức để tránh dính bẫy tấn công phishing từ các nhóm hacker.

Cập nhật ngày 30 tháng 3 năm 2022

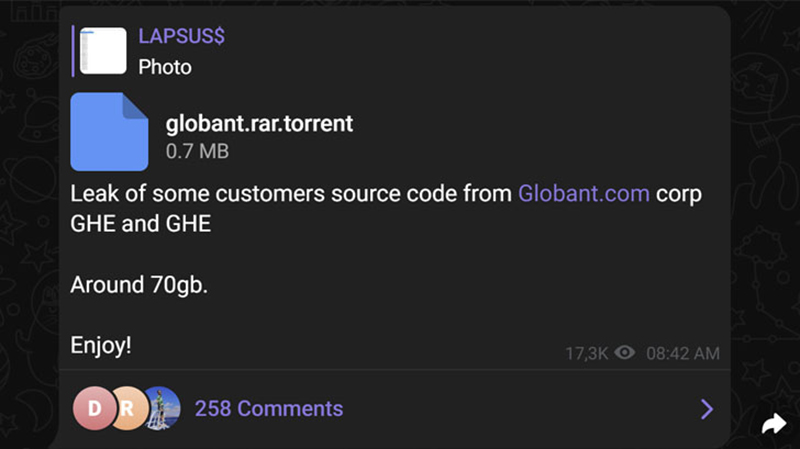

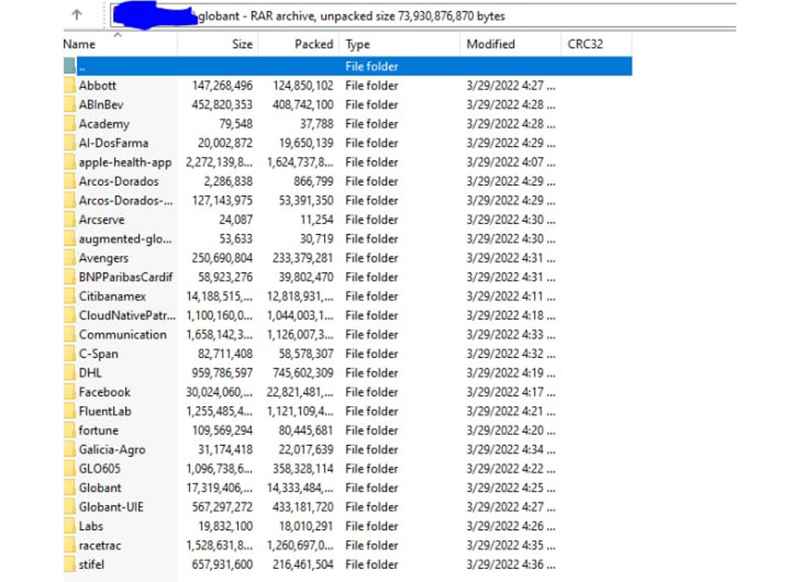

Lapsus $ vừa đăng trên kệnh Telegram hiện có khoảng 54.000 người theo dõi và tuyên bố "trở lại sau kỳ nghỉ kéo dài 1 tuần". Mở màn cho sự kiện này là việc làm rò rỉ dữ liệu từ Công ty dịch vụ phần mềm Globant. Ảnh chụp màn hình cho thấy đây là danh sách thư mục của những công ty khác nhau trên thế giới, bao gồm Arcserve, Banco Galicia, BNP Paribas Cardif, Citibanamex, DHL, Facebook, Stifel,... Trong đó có một tệp torrent chứa khoảng 70GB mã nguồn của Globant cũng như các mật khẩu của quản trị viên được liên kết với công cụ của Atlassian, bao gồm Confluence, Jira và Crucible.

Nhóm nghiên cứu phần mềm độc hại VX-Underground chỉ ra: "Mật khẩu không chỉ dễ đoán mà còn được sử dụng lại nhiều lần cho thấy phương pháp bảo mật tại công ty này quá kém, vì vậy không khó để Lapsus$ tấn công". Globant hiện vẫn chưa có phản hồi nào.

Những gì mà Lapsus$ đang làm liệu chỉ là "sự thể hiện, thị uy khả năng" hay đang thách thức giới hạn của bản thân trên con đường u tối làm hacker mũ đen?

WhiteHat vẫn sẽ tiếp tục cập nhật thông tin mới nhất cho các bạn và đừng quên rằng "một cú click có thể thay đổi cả thế giới". Hãy dùng những kiến thức và kỹ năng mình có được để trở thành một hacker mũ trắng chân chính.

.

Những cuộc tấn công dồn dập

Băng đảng Lapsus$ mới xuất hiện cách đây không lâu, hoạt động kể từ tháng 12 năm 2021. Dần dần, cái tên này phủ sóng nhiều hơn trên các kênh truyền thông, chủ yếu trên Telegram. Chỉ trong vài tháng, chúng đã nhắm mục tiêu vào hàng loạt các hãng công nghệ lớn.

Danh sách các nạn nhân đến thời điểm hiện tại:

- Tháng 12 năm 2021: Tấn công Bộ Y tế Brazil và xâm nhập vào hệ thống viễn thông của Claro, NET và Embratel để truy cập vào hơn 10 petabyte (PB) dữ liệu.

- Tháng 1 năm 2022: Tấn công Tập đoàn truyền thông Impresa lớn nhất Bồ Đào Nha khiến các trang web của Expresso, SIC và tạp chí Blitz tạm ngừng hoạt động.

- Ngày 11 tháng 1 năm 2022: Tấn công Localiza (Brazil), công ty cho thuê xe hơi lớn nhất Nam Mỹ bằng cách sử dụng DNS để chuyển hướng truy cập đến một trang web khiêu dâm.

- Ngày 28 tháng 2 năm 2022: Đánh cắp 1TB dữ liệu từ Tập đoàn phát triển bộ xử lý đồ họa và công nghệ chipset Nvidia bao gồm thông tin nhạy cảm, mã nguồn, tên người dùng và mật khẩu.

- Ngày 6 tháng 3 năm 2022: Đánh cắp 190GB dữ liệu từ Samsung, bao gồm thông tin về hệ thống xác thực sinh trắc học trên điện thoại thông minh Galaxy.

- Ngày 7 tháng 3 năm 2022: Truy cập trái phép 300.000 tài khoản người dùng của nền tảng thương mại điện tử của MercadoLibre và MercadoPago (Argentina).

- Ngày 10 tháng 3 năm 2022: Khoảng 200GB mã nguồn Vodafone (Vương quốc Anh) bị rò rỉ.

- Ngày 11 tháng 3 năm 2022: Tấn công Công ty trò chơi điện tử Ubisoft, gây gián đoạn tạm thời cho một số trò chơi, hệ thống và dịch vụ.

- Ngày 22 tháng 3 năm 2022: Đánh cắp một phần mã nguồn của Bing và Cortana (Microsoft) trong một kho lưu trữ gần 37GB dữ liệu.

Lapsus$ có thực sự là một băng đảng ransomware?

Kì lạ thay, Lapsus$ không hoạt động theo mô hình là một băng đảng ransomware. Trái ngược với các nhóm tin tặc khác, chúng lựa chọn cho mình một hướng đi riêng, dường như chỉ tập trung vào việc đánh cắp dữ liệu và tống tiền “nửa vời”, hoặc dựa vào kỹ thuật phishing “đánh lừa” nhân viên trong hệ thống để khai thác dữ liệu.

“Hãy nhớ rằng: Mục tiêu duy nhất là tiền, không phải chính trị” là những gì mà Lapsus$ đã viết trên kênh Telegram vào đầu tháng 12 năm 2021. Cuối tháng 2 năm 2022, chúng đính chính thêm: “Chúng tôi không được nhà nước bảo trợ và cũng không tham gia chính trị”.

Kể cả khi nghe tuyên bố như vậy, các nhà nghiên cứu vẫn “mờ mịt” khi tìm hiểu về Lapsus$. Chuyên gia Xue Yin Peh - nhà phân tích tình báo tại Công ty an ninh mạng Digital Shadows cho biết: “Tại thời điểm này, thật khó để biết được động cơ thực sự của chúng là gì. Chưa có dấu hiệu nào cho thấy nhóm này sử dụng ransomware để tống tiền nạn nhân, vì vậy chúng tôi không thể xác nhận rằng chúng có động cơ tài chính”.

Theo Charles Carmakal - Giám đốc kỹ thuật của Công ty an ninh mạng Mandiant đánh giá “Lapsus$ khá liều lĩnh và phá phách. Mặc dù không mã hóa hệ thống, nhưng chúng đã xóa các tệp và máy ảo, gây ra nhiều hỗn loạn cho hệ thống. Chúng cũng khoe khoang về việc nhận tiền, nhưng tiền dường như không phải là mục đích chính. Vì vậy, nếu một công ty bị tấn công và nghĩ đến việc trả tiền chuộc thì chưa chắc chúng đã thỏa hiệp.”

Vẫn là một ẩn số

Danh tính của Lapsus$ vẫn còn là một dấu hỏi đối với các nhà nghiên cứu. Nhưng kỳ lạ thay, băng đảng này lại hoạt động công khai trên Telegram. Tài khoản của nhóm hiện có hơn 46.000 người theo dõi và khoảng 8.000 người tham gia nhóm chat. Một điều có thể khẳng định được đó là nhóm này gồm nhiều thành viên, đến từ các quốc gia khác nhau và phần lớn là ở độ tuổi thanh thiếu niên.

Có thể do đang ở lứa tuổi “teen” nên Lapsus$ coi việc tấn công vào các công ty như một trò giải trí khi chúng tạo một cuộc bình chọn để các thành viên bỏ phiếu cho dữ liệu của công ty nào sẽ được đưa vào tầm ngắm tiếp theo. “Điều này khiến chúng ta gợi nhớ đến nhóm tin tặc Lulzsec và Anonymous nổi lên vào đầu những năm 2010”, nhà nghiên cứu Charles Carmakal cho biết.

Một báo cáo khác của Bloomberg cho thấy toàn bộ hoạt động của nhóm có thể do một thanh niên 16 tuổi sống gần Đại học Oxford chủ mưu khi sử dụng nhiều bí danh khác nhau trên mạng nhưng hai trong số những bí danh phổ biến nhất là "WhiteDoxbin" và "Breachbase", bị cáo buộc đã tích lũy được khoảng 14 triệu đô la bằng Bitcoin từ các cuộc tấn công. Điều thú vị là WhiteDoxbin dường như đã từng là nạn nhân của một cuộc tấn công doxing (một thuật ngữ chỉ việc đăng thông tin cá nhân của ai đó lên mạng, những thông tin này có thể bao gồm hình ảnh, địa chỉ hoặc số an sinh xã hội).

Trong khi danh tính của WhiteDoxbin chưa được tiết lộ vì cậu ta còn là trẻ vị thành niên và chưa có cáo buộc chính thức về bất kỳ tội danh nào, các nhà nghiên cứu đã công bố thêm 7 tài khoản khác có liên quan, trong đó có một thiếu niên sống ở Brazil.

Một phân tích chưa được xác minh về địa chỉ ví điện tử liên quan đến nhóm với tổng doanh thu 3.790,62159317 bằng Bitcoin (123,9 triệu bảng Anh) được tiết lộ bởi các nhà nghiên cứu an ninh mạng Soufiane Tahiri và Anis Haboubi. Lapsus$ chưa lên tiếng đính chính mặc dù thông tin chi tiết về địa chỉ ví tiền điện tử của nhóm đã được cung cấp cho các thành viên trên kênh Telegram.

Lapsus$ hoạt động như thế nào?

Phía Microsoft cho biết Lapsus$ thiết lập hầu hết các cuộc tấn công và giành quyền truy cập vào các máy chủ thông qua tấn công phi kỹ thuật (social engineering). Trong một số trường hợp, trước hết băng đảng nhắm mục tiêu các tài khoản cá nhân hoặc tài khoản không liên quan đến công việc, sau khi có quyền truy cập, chúng tìm kiếm thông tin đăng nhập bổ sung để vào được hệ thống công ty. Do nạn nhân thường dùng số tài khoản hoặc số cá nhân để xác thực 2 lớp và khôi phục mật khẩu nên chúng dễ dàng lợi dụng điều này.

Lapsus$ cũng nhắm mục tiêu đến các trung tâm hỗ trợ vì hầu hết các bộ phận này được thuê ngoài. Microsoft đã quan sát thấy chúng gọi điện và cố gắng thuyết phục nhân viên đặt lại mật khẩu cho một tài khoản đặc quyền. Nếu điều đó vẫn chưa đủ, băng đảng này đã sử dụng đến một kỹ thuật được gọi là hoán đổi SIM cho phép truy cập vào các tài khoản quan trọng trong các tổ chức lớn. Kỹ thuật này liên quan đến việc hối lộ nhân viên của công ty điện thoại di động để chuyển số điện thoại của một cá nhân trên một thiết bị khác, từ đó chặn tất cả các liên lạc do các cá nhân thực hiện bao gồm tin nhắn, cuộc gọi và email. Cuối cùng chúng có quyền truy cập vào tài khoản bằng cách đặt lại mật khẩu bằng xác thực hai lớp.

Bên cạnh đó, Lapsus$ còn triển khai phần mềm độc hại đánh cắp mật khẩu, sử dụng kho lưu trữ bị rò rỉ trực tuyến để tìm kiếm mật khẩu có thể sử dụng và thậm chí mua thông tin đăng nhập từ các diễn đàn chợ đen.

Đắng lòng thay, kể từ cuộc tấn công chuỗi cung ứng gần đây nhất nhắm vào Okta, nhóm đã thông báo sẽ tạm ngừng hoạt động. Do một số thành viên đã để lộ sơ hở và lo sợ bị tóm, lui về ở ẩn hay là đang “ủ mưu” cho những kế hoạch tiếp theo? Điều này chắc chắn sẽ cần phải tìm hiểu thêm.

Trong khi chờ đợi những thông tin mới hơn, câu hỏi đặt ra lúc này là công ty nào sẽ ở trong tầm ngắm tiếp theo của Lapsus$. Liệu có phải là một Big Tech khác?

Còn đối với các công ty việc cần làm lúc này đó là rà soát lại các hệ thống của mình, áp dụng các quy trình bảo mật chặt chẽ và đào tạo nâng cao nhận thức an ninh mạng cho nhân viên trong tổ chức để tránh dính bẫy tấn công phishing từ các nhóm hacker.

Cập nhật ngày 30 tháng 3 năm 2022

Lapsus $ vừa đăng trên kệnh Telegram hiện có khoảng 54.000 người theo dõi và tuyên bố "trở lại sau kỳ nghỉ kéo dài 1 tuần". Mở màn cho sự kiện này là việc làm rò rỉ dữ liệu từ Công ty dịch vụ phần mềm Globant. Ảnh chụp màn hình cho thấy đây là danh sách thư mục của những công ty khác nhau trên thế giới, bao gồm Arcserve, Banco Galicia, BNP Paribas Cardif, Citibanamex, DHL, Facebook, Stifel,... Trong đó có một tệp torrent chứa khoảng 70GB mã nguồn của Globant cũng như các mật khẩu của quản trị viên được liên kết với công cụ của Atlassian, bao gồm Confluence, Jira và Crucible.

Nhóm nghiên cứu phần mềm độc hại VX-Underground chỉ ra: "Mật khẩu không chỉ dễ đoán mà còn được sử dụng lại nhiều lần cho thấy phương pháp bảo mật tại công ty này quá kém, vì vậy không khó để Lapsus$ tấn công". Globant hiện vẫn chưa có phản hồi nào.

Những gì mà Lapsus$ đang làm liệu chỉ là "sự thể hiện, thị uy khả năng" hay đang thách thức giới hạn của bản thân trên con đường u tối làm hacker mũ đen?

WhiteHat vẫn sẽ tiếp tục cập nhật thông tin mới nhất cho các bạn và đừng quên rằng "một cú click có thể thay đổi cả thế giới". Hãy dùng những kiến thức và kỹ năng mình có được để trở thành một hacker mũ trắng chân chính.

.

Nguồn: Tổng hợp

Chỉnh sửa lần cuối: