DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Kiểm tra thâm nhập với Kali Linux

Kali Linux là một bản phân phối của Linux được thiết kế để thử nghiệm thâm nhập. Cho dù điểm bắt đầu của người kiểm tra thâm nhập là kiểm tra hộp trắng (white box), kiểm tra hộp đen (black box) hoặc kiểm tra hộp xám (gray box), luôn có các bước cần tuân thủ khi thực hiện kiểm tra thâm nhập bằng Kali hoặc các công cụ khác. Trong bài viết này, mình sẽ giới thiệu quy trình chuẩn của một thử nghiệm thâm nhập vào một mục tiêu bất kỳ sử dụng Kali Linux.

Bước 1: Giai đoạn thu thập thông tin về mục tiêu (Information Gathering)

Trước một cuộc tấn công, người kiểm tra thâm nhập nên biết càng nhiều càng tốt về môi trường mục tiêu và các đặc điểm của hệ thống. Càng nhiều thông tin về mục tiêu mà người kiểm tra thâm nhập tìm thấy, cơ hội xác định cách dễ nhất và nhanh nhất để khai thác thành công càng cao. Kiểm thử hộp đen đòi hỏi nhiều quá trình hơn kiểm thử hộp trắng vì người kiểm tra không nhận được quá nhiều dữ liệu về hệ thống mục tiêu. Thu thập thông tin có thể bao gồm dấu chân Internet để điều tra mục tiêu, giám sát tài nguyên, quy trình, v.v., quét thông tin mạng (như địa chỉ IP và loại hệ thống) và các dịch vụ công cộng xã hội.

Thu thập thông tin là bước đầu tiên trong thử nghiệm thâm nhập, là bước đặc biệt quan trọng trong mỗi quá trình thử nghiệm thâm nhập. Khi thu thập thông tin, môi trường mục tiêu phải được xác định theo khu vực làm việc. Khi mục tiêu được xác định, một cuộc khảo sát được thực hiện để thu thập thông tin về mục tiêu, chẳng hạn như cổng nào được sử dụng để liên lạc, nơi lưu trữ mục tiêu, dịch vụ nào cung cấp cho khách hàng, v.v. Dữ liệu này có thể được sử dụng để phát triển một kế hoạch tiếp theo để xem cách tốt nhất để có được kết quả mong muốn.

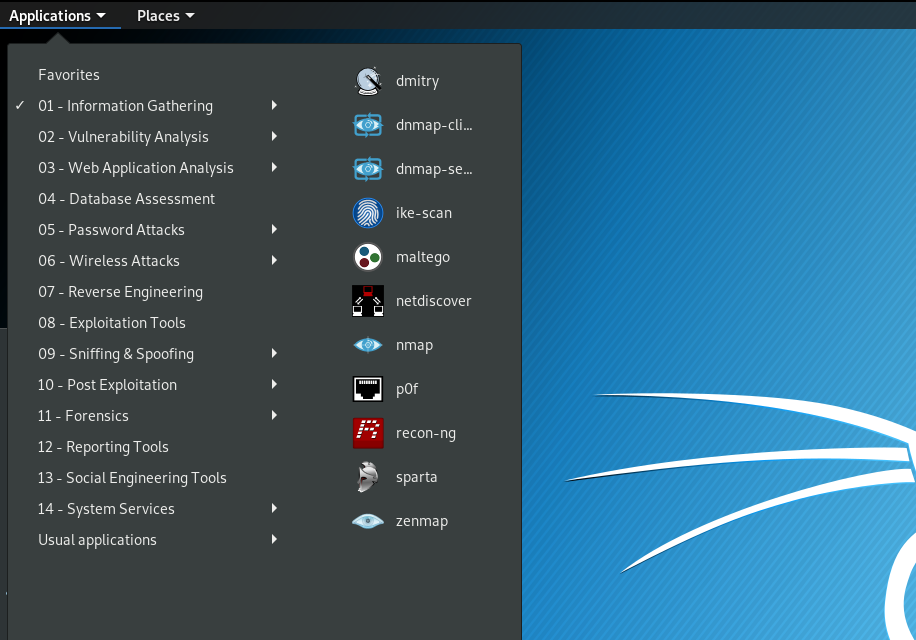

Kết quả của quá trình trinh sát nên bao gồm một danh sách tất cả các tài sản mục tiêu, những ứng dụng nào được liên kết với tài sản, dịch vụ sẽ được sử dụng và chủ sở hữu tài sản có thể có. Kali Linux cung cấp một danh mục có nhãn "Thu thập thông tin", đây là tài nguyên do thám. Các công cụ bao gồm các công cụ để điều tra mạng, trung tâm dữ liệu, mạng không dây và hệ thống máy chủ. Sau đây là danh sách kiểm tra các mục tiêu nên thu thập được trong quá trình thu thập thông tin:

Sau khi xác nhận và điều tra mục tiêu thông qua quá trình thu thập thông tin, bước tiếp theo là đánh giá lỗ hổng của mục tiêu. Tại thời điểm này, người kiểm tra thâm nhập cần có đủ kiến thức về mục tiêu để có thể chọn cách phân tích các lỗ hổng hoặc lỗ hổng có thể có.

Bạn cần chắc chắn về phạm vi của việc dò quét. Phạm vi của lỗ hổng kiểm tra có thể bao gồm ứng dụng Web, cách chạy, dịch vụ nào, cổng giao tiếp nào, v.v. Đánh giá lỗ hổng và kiểm toán bảo mật thường đến ở giai đoạn này của quá trình đánh giá mục tiêu. Có nhiều thông tin về mục tiêu có thể cải thiện tính chính xác của việc xác định các lỗ hổng tiềm ẩn, rút ngắn thời gian cần thiết cho các dịch vụ mục tiêu và giúp tránh bảo mật hiện có. Ví dụ: chạy trình quét lỗ hổng chung cho máy chủ ứng dụng Web có khả năng cảnh báo chủ sở hữu tài sản, chỉ tạo chi tiết chung về hệ thống và ứng dụng.

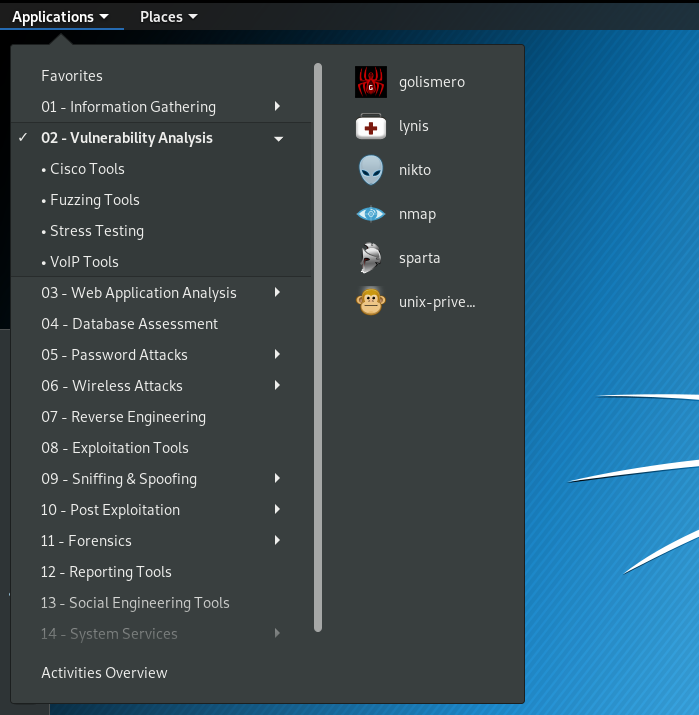

Tùy thuộc vào dữ liệu thu được trong giai đoạn thu thập thông tin, việc quét máy chủ để tìm các lỗ hổng cụ thể có thể khó khăn, và người thử nghiệm thâm nhập cần dành thời gian để thực hiện. Lỗ hổng của các mục tiêu cần được đánh giá có thể được tự động hóa bằng tay hoặc thông qua các công cụ. Có một bộ công cụ trong Kali Linux được gọi là Phân tích tính dễ bị tổn thương. Khả năng của các công cụ này bao gồm từ đánh giá các thiết bị mạng đến các khía cạnh cơ sở dữ liệu. Danh sách sau đây cho thấy các mục tiêu đánh giá cần:

Trong bước này để khai thác các lỗ hổng được tìm thấy trong bước dò quét để xác minh xem các lỗ hổng này có tồn tại và xác minh quyền truy cập hoặc quyền truy cập có thể là gì. Khai thác lỗ hổng là bước để phân biệt dịch vụ kiểm tra thâm nhập khỏi các dịch vụ thụ động như đánh giá lỗ hổng và kiểm toán. Khai thác lỗ hổng và tất cả các bước tiếp theo có thể có được một cách hợp pháp mà không cần sự cho phép của chủ sở hữu hệ thống đích.

Thành công của bước này chủ yếu phụ thuộc vào công việc trước đó. Hầu hết các khai thác được phát triển cho các lỗ hổng cụ thể và có thể gây ra kết quả không thể đoán trước nếu thực hiện không chính xác. Cách tiếp cận tốt nhất là xác định một vài lỗ hổng và sau đó phát triển một chiến lược tấn công chống lại các lỗ hổng dễ bị khai thác nhất. Quá trình khai thác các lỗ hổng của hệ thống đích có thể là thủ công hoặc tự động, dựa trên mục tiêu cuối cùng của quá trình thử nghiệm thâm nhập.

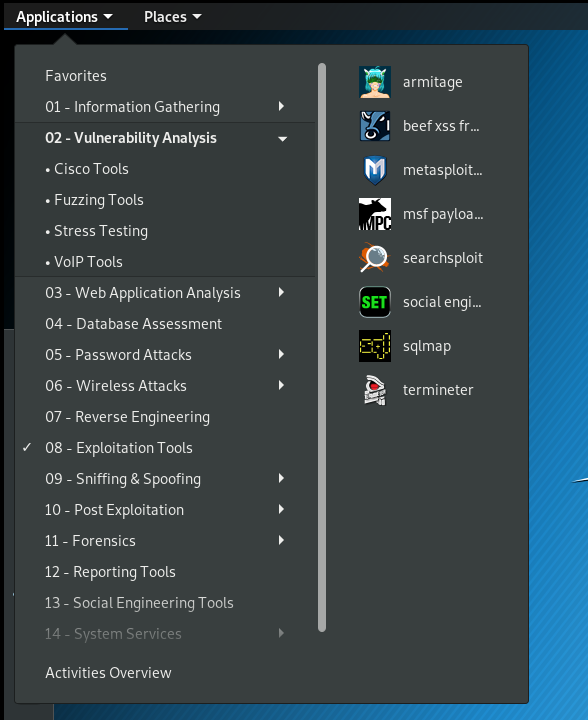

Có những trường hợp SQL được chạy và có quyền truy cập quản trị vào ứng dụng Web hoặc, bằng phương tiện kỹ thuật xã hội, để khai thác nhân viên trong công ty mục tiêu cung cấp thông tin đăng nhập của quản trị viên. Kali Linux cung cấp một bộ công cụ dành riêng cho khai thác được gọi là công cụ khai thác để tận dụng các lỗ hổng được nhắm mục tiêu, từ khai thác các lỗ hổng dịch vụ cụ thể đến các gói kỹ thuật xã hội.

Bước 4: Nâng cao đặc quyền (Privilege Escalation)

Khai thác thành công hệ thống không đảm bảo rằng các nhiệm vụ xâm nhập có thể được hoàn thành. Trong nhiều trường hợp, việc sử dụng một hệ thống dễ bị tổn thương có thể yêu cầu quyền truy cập vào dữ liệu và tài nguyên bị hạn chế. Kẻ tấn công phải có được đặc quyền để có quyền truy cập vào dữ liệu quan trọng (dữ liệu nhạy cảm, cơ sở hạ tầng quan trọng).

Độ cao đặc quyền có thể bao gồm tài khoản hệ thống, ghi, xóa file, không gian CNTT không được cấp phép, v.v. Ví dụ: kẻ tấn công có thể thực hiện quyền truy cập hạn chế của người dùng, xem tệp chứa thông tin đăng nhập của quản trị viên, lấy mật khẩu cho quản trị viên bằng cách bẻ khóa mật khẩu và truy cập ứng dụng nội bộ thông qua quyền truy cập của quản trị viên. Bộ công cụ tấn công và tấn công mật khẩu của Kali Linux cung cấp một số công cụ để giúp bạn đạt được độ cao đặc quyền. Bởi vì hầu hết các công cụ này bao gồm các phương thức để có được quyền truy cập ban đầu và nâng cao đặc quyền, các công cụ này được nhóm theo bộ công cụ.

Bước 5: Duy trì quyền truy cập (Maintaining Access)

Bước này là để duy trì quyền truy cập bằng cách thiết lập các điểm vào khác cho mục tiêu và, nếu có thể, để che dấu bằng chứng về sự thâm nhập. Quá trình thâm nhập có thể kích hoạt cửa hậu, cuối cùng giúp đảm bảo truy cập hệ thống mục tiêu của người kiểm tra thâm nhập khi cần. Cách tiếp cận tốt nhất là thiết lập các phương tiện khác để truy cập vào mục tiêu như một sự đảm bảo rằng đường dẫn chính được đóng lại. Các phương thức truy cập thay thế có thể là cửa hậu, tài khoản quản trị viên mới, kênh được mã hóa, kênh truy cập mạng mới, v.v.

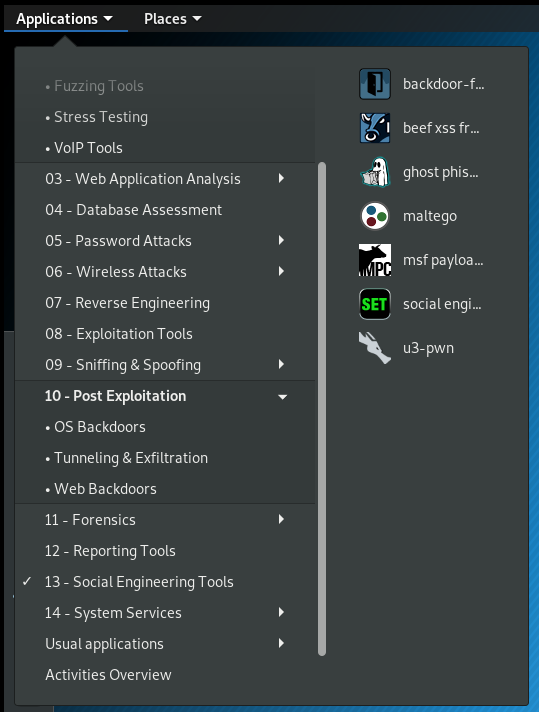

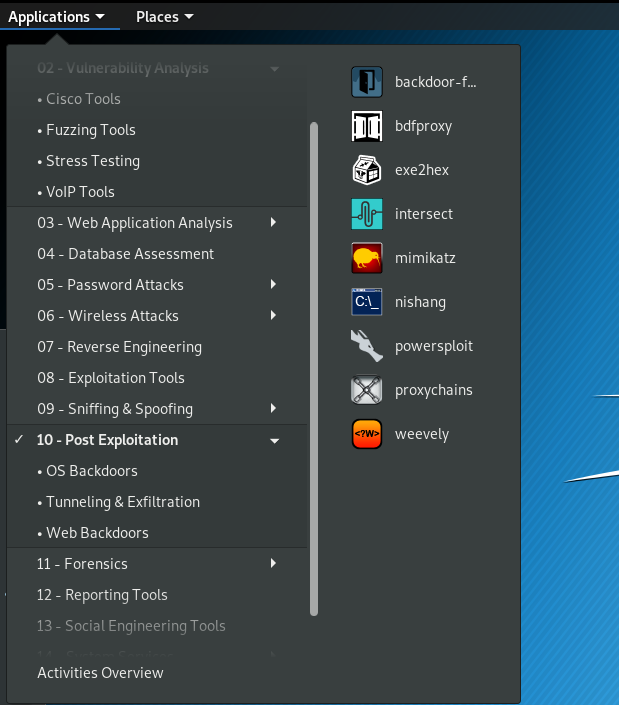

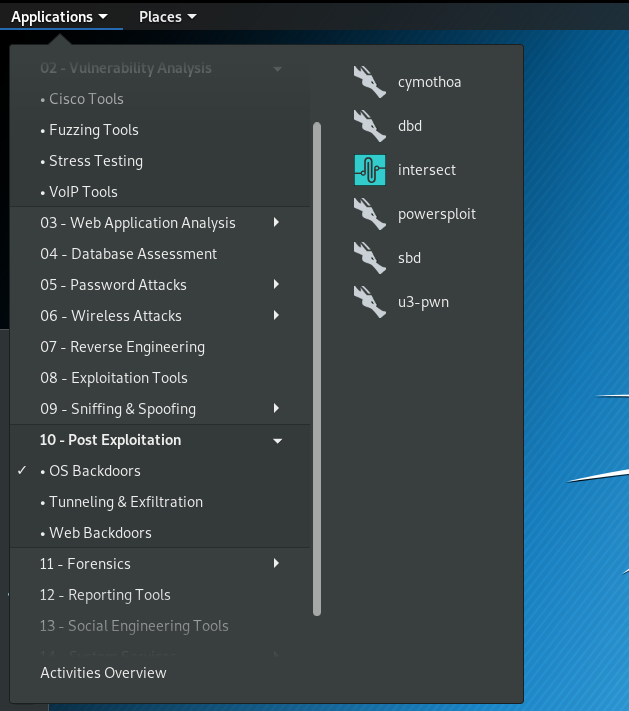

Một khía cạnh quan trọng khác của việc thiết lập chỗ đứng trong hệ thống mục tiêu là loại bỏ bằng chứng thâm nhập. Điều này có thể làm cho việc phát hiện các cuộc tấn công trở nên khó khăn hơn, và do đó có thể làm giảm phản ứng phòng thủ an ninh. Xóa bằng chứng bao gồm xóa nhật ký người dùng, che dấu các kênh truy cập hiện có và xóa dấu vết (như thông báo lỗi do quá trình xâm nhập). Kali Linux bao gồm một thư mục có tên "Duy trì quyền truy cập", với mục tiêu là duy trì chỗ đứng trên hệ thống đích. Để tạo ra các hình thức backdoor khác nhau trong hệ thống đích, cần có các công cụ.

Bước 6: Báo cáo (Reporting)

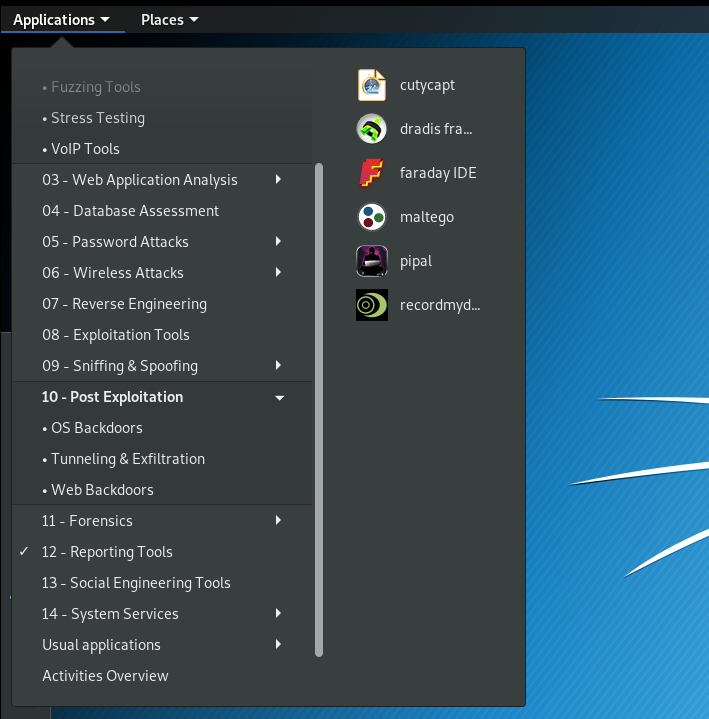

Giai đoạn báo cáo là giai đoạn cuối cùng trong một cuộc kiểm tra thâm nhập. Giai đoạn báo cáo này là một giai đoạn rất quan trọng và báo cáo này sẽ bao gồm cả khía cạnh quản lý và kỹ thuật, cung cấp thông tin chi tiết về tất cả các phát hiện, số liệu với các biểu đồ thích hợp. Người kiểm tra thâm nhập sẽ cung cấp một bản trình bày phù hợp về các lỗ hổng và tác động của nó đến hoạt động kinh doanh của tổ chức mục tiêu.

Tài liệu cuối cùng sẽ được chi tiết và nó sẽ cung cấp một mô tả kỹ thuật về các lỗ hổng. Người kiểm tra thâm nhập phải đáp ứng yêu cầu của khách hàng trong các tài liệu. Tài liệu phải được chi tiết và điều đó sẽ cho thấy khả năng của người kiểm tra thâm nhập thành công.

Bước 1: Giai đoạn thu thập thông tin về mục tiêu (Information Gathering)

Trước một cuộc tấn công, người kiểm tra thâm nhập nên biết càng nhiều càng tốt về môi trường mục tiêu và các đặc điểm của hệ thống. Càng nhiều thông tin về mục tiêu mà người kiểm tra thâm nhập tìm thấy, cơ hội xác định cách dễ nhất và nhanh nhất để khai thác thành công càng cao. Kiểm thử hộp đen đòi hỏi nhiều quá trình hơn kiểm thử hộp trắng vì người kiểm tra không nhận được quá nhiều dữ liệu về hệ thống mục tiêu. Thu thập thông tin có thể bao gồm dấu chân Internet để điều tra mục tiêu, giám sát tài nguyên, quy trình, v.v., quét thông tin mạng (như địa chỉ IP và loại hệ thống) và các dịch vụ công cộng xã hội.

Thu thập thông tin là bước đầu tiên trong thử nghiệm thâm nhập, là bước đặc biệt quan trọng trong mỗi quá trình thử nghiệm thâm nhập. Khi thu thập thông tin, môi trường mục tiêu phải được xác định theo khu vực làm việc. Khi mục tiêu được xác định, một cuộc khảo sát được thực hiện để thu thập thông tin về mục tiêu, chẳng hạn như cổng nào được sử dụng để liên lạc, nơi lưu trữ mục tiêu, dịch vụ nào cung cấp cho khách hàng, v.v. Dữ liệu này có thể được sử dụng để phát triển một kế hoạch tiếp theo để xem cách tốt nhất để có được kết quả mong muốn.

Kết quả của quá trình trinh sát nên bao gồm một danh sách tất cả các tài sản mục tiêu, những ứng dụng nào được liên kết với tài sản, dịch vụ sẽ được sử dụng và chủ sở hữu tài sản có thể có. Kali Linux cung cấp một danh mục có nhãn "Thu thập thông tin", đây là tài nguyên do thám. Các công cụ bao gồm các công cụ để điều tra mạng, trung tâm dữ liệu, mạng không dây và hệ thống máy chủ. Sau đây là danh sách kiểm tra các mục tiêu nên thu thập được trong quá trình thu thập thông tin:

- Xác nhận mục tiêu,

- Xác định việc sử dụng các ứng dụng và dịch vụ

- Xác nhận loại hệ thống,

- Xác nhận các cổng có sẵn,

- Xác nhận các dịch vụ đang chạy,

- Thông tin kỹ thuật xã hội, khám phá tài liệu.

Sau khi xác nhận và điều tra mục tiêu thông qua quá trình thu thập thông tin, bước tiếp theo là đánh giá lỗ hổng của mục tiêu. Tại thời điểm này, người kiểm tra thâm nhập cần có đủ kiến thức về mục tiêu để có thể chọn cách phân tích các lỗ hổng hoặc lỗ hổng có thể có.

Bạn cần chắc chắn về phạm vi của việc dò quét. Phạm vi của lỗ hổng kiểm tra có thể bao gồm ứng dụng Web, cách chạy, dịch vụ nào, cổng giao tiếp nào, v.v. Đánh giá lỗ hổng và kiểm toán bảo mật thường đến ở giai đoạn này của quá trình đánh giá mục tiêu. Có nhiều thông tin về mục tiêu có thể cải thiện tính chính xác của việc xác định các lỗ hổng tiềm ẩn, rút ngắn thời gian cần thiết cho các dịch vụ mục tiêu và giúp tránh bảo mật hiện có. Ví dụ: chạy trình quét lỗ hổng chung cho máy chủ ứng dụng Web có khả năng cảnh báo chủ sở hữu tài sản, chỉ tạo chi tiết chung về hệ thống và ứng dụng.

Tùy thuộc vào dữ liệu thu được trong giai đoạn thu thập thông tin, việc quét máy chủ để tìm các lỗ hổng cụ thể có thể khó khăn, và người thử nghiệm thâm nhập cần dành thời gian để thực hiện. Lỗ hổng của các mục tiêu cần được đánh giá có thể được tự động hóa bằng tay hoặc thông qua các công cụ. Có một bộ công cụ trong Kali Linux được gọi là Phân tích tính dễ bị tổn thương. Khả năng của các công cụ này bao gồm từ đánh giá các thiết bị mạng đến các khía cạnh cơ sở dữ liệu. Danh sách sau đây cho thấy các mục tiêu đánh giá cần:

- Đánh giá các lỗ hổng của hệ thống mục tiêu;

- Ưu tiên hệ thống dễ bị tổn thương;

- Lập bản đồ hệ thống dễ bị tổn thương cho chủ sở hữu tài sản;

- Ghi lại vấn đề được phát hiện.

Trong bước này để khai thác các lỗ hổng được tìm thấy trong bước dò quét để xác minh xem các lỗ hổng này có tồn tại và xác minh quyền truy cập hoặc quyền truy cập có thể là gì. Khai thác lỗ hổng là bước để phân biệt dịch vụ kiểm tra thâm nhập khỏi các dịch vụ thụ động như đánh giá lỗ hổng và kiểm toán. Khai thác lỗ hổng và tất cả các bước tiếp theo có thể có được một cách hợp pháp mà không cần sự cho phép của chủ sở hữu hệ thống đích.

Thành công của bước này chủ yếu phụ thuộc vào công việc trước đó. Hầu hết các khai thác được phát triển cho các lỗ hổng cụ thể và có thể gây ra kết quả không thể đoán trước nếu thực hiện không chính xác. Cách tiếp cận tốt nhất là xác định một vài lỗ hổng và sau đó phát triển một chiến lược tấn công chống lại các lỗ hổng dễ bị khai thác nhất. Quá trình khai thác các lỗ hổng của hệ thống đích có thể là thủ công hoặc tự động, dựa trên mục tiêu cuối cùng của quá trình thử nghiệm thâm nhập.

Có những trường hợp SQL được chạy và có quyền truy cập quản trị vào ứng dụng Web hoặc, bằng phương tiện kỹ thuật xã hội, để khai thác nhân viên trong công ty mục tiêu cung cấp thông tin đăng nhập của quản trị viên. Kali Linux cung cấp một bộ công cụ dành riêng cho khai thác được gọi là công cụ khai thác để tận dụng các lỗ hổng được nhắm mục tiêu, từ khai thác các lỗ hổng dịch vụ cụ thể đến các gói kỹ thuật xã hội.

Bước 4: Nâng cao đặc quyền (Privilege Escalation)

Khai thác thành công hệ thống không đảm bảo rằng các nhiệm vụ xâm nhập có thể được hoàn thành. Trong nhiều trường hợp, việc sử dụng một hệ thống dễ bị tổn thương có thể yêu cầu quyền truy cập vào dữ liệu và tài nguyên bị hạn chế. Kẻ tấn công phải có được đặc quyền để có quyền truy cập vào dữ liệu quan trọng (dữ liệu nhạy cảm, cơ sở hạ tầng quan trọng).

Độ cao đặc quyền có thể bao gồm tài khoản hệ thống, ghi, xóa file, không gian CNTT không được cấp phép, v.v. Ví dụ: kẻ tấn công có thể thực hiện quyền truy cập hạn chế của người dùng, xem tệp chứa thông tin đăng nhập của quản trị viên, lấy mật khẩu cho quản trị viên bằng cách bẻ khóa mật khẩu và truy cập ứng dụng nội bộ thông qua quyền truy cập của quản trị viên. Bộ công cụ tấn công và tấn công mật khẩu của Kali Linux cung cấp một số công cụ để giúp bạn đạt được độ cao đặc quyền. Bởi vì hầu hết các công cụ này bao gồm các phương thức để có được quyền truy cập ban đầu và nâng cao đặc quyền, các công cụ này được nhóm theo bộ công cụ.

Bước 5: Duy trì quyền truy cập (Maintaining Access)

Bước này là để duy trì quyền truy cập bằng cách thiết lập các điểm vào khác cho mục tiêu và, nếu có thể, để che dấu bằng chứng về sự thâm nhập. Quá trình thâm nhập có thể kích hoạt cửa hậu, cuối cùng giúp đảm bảo truy cập hệ thống mục tiêu của người kiểm tra thâm nhập khi cần. Cách tiếp cận tốt nhất là thiết lập các phương tiện khác để truy cập vào mục tiêu như một sự đảm bảo rằng đường dẫn chính được đóng lại. Các phương thức truy cập thay thế có thể là cửa hậu, tài khoản quản trị viên mới, kênh được mã hóa, kênh truy cập mạng mới, v.v.

Một khía cạnh quan trọng khác của việc thiết lập chỗ đứng trong hệ thống mục tiêu là loại bỏ bằng chứng thâm nhập. Điều này có thể làm cho việc phát hiện các cuộc tấn công trở nên khó khăn hơn, và do đó có thể làm giảm phản ứng phòng thủ an ninh. Xóa bằng chứng bao gồm xóa nhật ký người dùng, che dấu các kênh truy cập hiện có và xóa dấu vết (như thông báo lỗi do quá trình xâm nhập). Kali Linux bao gồm một thư mục có tên "Duy trì quyền truy cập", với mục tiêu là duy trì chỗ đứng trên hệ thống đích. Để tạo ra các hình thức backdoor khác nhau trong hệ thống đích, cần có các công cụ.

Bước 6: Báo cáo (Reporting)

Giai đoạn báo cáo là giai đoạn cuối cùng trong một cuộc kiểm tra thâm nhập. Giai đoạn báo cáo này là một giai đoạn rất quan trọng và báo cáo này sẽ bao gồm cả khía cạnh quản lý và kỹ thuật, cung cấp thông tin chi tiết về tất cả các phát hiện, số liệu với các biểu đồ thích hợp. Người kiểm tra thâm nhập sẽ cung cấp một bản trình bày phù hợp về các lỗ hổng và tác động của nó đến hoạt động kinh doanh của tổ chức mục tiêu.

Tài liệu cuối cùng sẽ được chi tiết và nó sẽ cung cấp một mô tả kỹ thuật về các lỗ hổng. Người kiểm tra thâm nhập phải đáp ứng yêu cầu của khách hàng trong các tài liệu. Tài liệu phải được chi tiết và điều đó sẽ cho thấy khả năng của người kiểm tra thâm nhập thành công.

Chỉnh sửa lần cuối bởi người điều hành: