WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Khai thác zero-day trong HTTP/2 Rapid Reset để phát động các cuộc tấn công DDoS kỷ lục

Amazon Web Services (AWS), Cloudflare và Google đã đưa ra các biện pháp giảm thiểu cho các cuộc tấn công từ chối dịch vụ phân tán kỷ lục sử dụng kỹ thuật mới HTTP/2 Rapid Reset, được công bố trong Patch Tuesday tháng 10 của Microsoft.

Các cuộc tấn công vào tầng ứng dụng (Layer 7) được phát hiện vào cuối tháng 08/2023, có mã định danh CVE-2023-44487 và điểm CVSS 7,5/10.

Trong khi cuộc tấn công nhắm vào hạ tầng đám mây của Goolge đạt đỉnh điểm là 398 triệu truy vấn/giây, thì các cuộc tấn công vào AWS và Cloudflare lần lượt vượt qua mức 155 triệu và 201 triệu/giây.

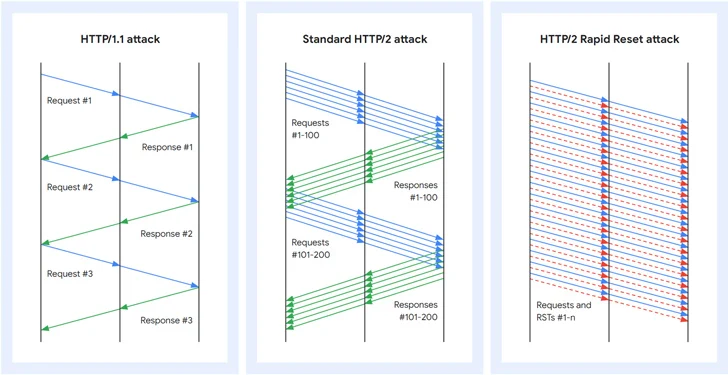

HTTP/2 Rapid Reset là lỗ hổng zero-day trong giao thức HTTP/2 có thể bị khai thác để thực hiện tấn công DDoS. Tính năng nổi bật của HTTP/2 là kết hợp các truy vấn qua một kết nối TCP duy nhất, dưới dạng các luồng xảy ra đồng thời.

Ngoài ra, khách hàng muốn hủy yêu cầu có thể đưa ra frame RST_STREAM để tạm dừng trao đổi dữ liệu. Cuộc tấn công Rapid Reset lợi dụng phương pháp này để gửi và hủy các truy vấn liên tục, từ đó phá vỡ đa luồng đồng thời của máy chủ và làm quá tải máy chủ mà không cần đạt đến ngưỡng được cấu hình.

Ví dụ: một chuỗi các truy vấn đa luồng được truyền đi, sau đó được đặt lại cho từng truy vấn đó. Hệ thống mục tiêu sẽ phân tích cú pháp và hành động theo từng yêu cầu, tạo ra nhật ký cho một truy vấn rồi lại đặt lại, hoặc hủy.

Khả năng đặt lại luồng ngay lập tức này cho phép mỗi kết nối có số lượng yêu cầu không xác định trong mỗi lần chuyển, từ đó kẻ xấu đưa ra một loạt yêu cầu HTTP/2 có thể vượt quá khả năng phản hồi của website mục tiêu đối với các truy vấn mới đến, khiến nó không truy cập được.

Theo báo cáo, HTTP/2 được sử dụng trên 35,6% các website. Tỷ lệ các truy vấn mà sử dụng HTTP2 vào khoảng 77% trên mỗi dữ liệu.

Google Cloud cho biết đã giám sát được nhiều biến thể khác nhau của tấn công Rapid Reset mặc dù không hiệu quả như các phiên bản ban đầu, nhưng vẫn hiệu quả hơn các cuộc tấn công DDoS chuẩn HTTP/2.

Biến thể đầu tiên không hủy các luồng ngay lập tức, thay vào đó mở vô số các luồng cùng lúc, đợi một khoảng thời gian, sau đó hủy các luồng này và rồi ngay lập tức lại mở một loạt các luồng mới.

Biến thể thứ 2 xóa bỏ hoàn toàn việc hủy luồng và thay vào đó cố gắng mở nhiều luồng đồng thời hơn so với khả năng của máy chủ.

Các tổ chức được khuyến cáo cần thực hiện các biện pháp phòng thủ chủ động để được bảo vệ trước các cuộc tấn công kiểu này.

Các cuộc tấn công vào tầng ứng dụng (Layer 7) được phát hiện vào cuối tháng 08/2023, có mã định danh CVE-2023-44487 và điểm CVSS 7,5/10.

Trong khi cuộc tấn công nhắm vào hạ tầng đám mây của Goolge đạt đỉnh điểm là 398 triệu truy vấn/giây, thì các cuộc tấn công vào AWS và Cloudflare lần lượt vượt qua mức 155 triệu và 201 triệu/giây.

HTTP/2 Rapid Reset là lỗ hổng zero-day trong giao thức HTTP/2 có thể bị khai thác để thực hiện tấn công DDoS. Tính năng nổi bật của HTTP/2 là kết hợp các truy vấn qua một kết nối TCP duy nhất, dưới dạng các luồng xảy ra đồng thời.

Ngoài ra, khách hàng muốn hủy yêu cầu có thể đưa ra frame RST_STREAM để tạm dừng trao đổi dữ liệu. Cuộc tấn công Rapid Reset lợi dụng phương pháp này để gửi và hủy các truy vấn liên tục, từ đó phá vỡ đa luồng đồng thời của máy chủ và làm quá tải máy chủ mà không cần đạt đến ngưỡng được cấu hình.

Ví dụ: một chuỗi các truy vấn đa luồng được truyền đi, sau đó được đặt lại cho từng truy vấn đó. Hệ thống mục tiêu sẽ phân tích cú pháp và hành động theo từng yêu cầu, tạo ra nhật ký cho một truy vấn rồi lại đặt lại, hoặc hủy.

Khả năng đặt lại luồng ngay lập tức này cho phép mỗi kết nối có số lượng yêu cầu không xác định trong mỗi lần chuyển, từ đó kẻ xấu đưa ra một loạt yêu cầu HTTP/2 có thể vượt quá khả năng phản hồi của website mục tiêu đối với các truy vấn mới đến, khiến nó không truy cập được.

Theo báo cáo, HTTP/2 được sử dụng trên 35,6% các website. Tỷ lệ các truy vấn mà sử dụng HTTP2 vào khoảng 77% trên mỗi dữ liệu.

Google Cloud cho biết đã giám sát được nhiều biến thể khác nhau của tấn công Rapid Reset mặc dù không hiệu quả như các phiên bản ban đầu, nhưng vẫn hiệu quả hơn các cuộc tấn công DDoS chuẩn HTTP/2.

Biến thể đầu tiên không hủy các luồng ngay lập tức, thay vào đó mở vô số các luồng cùng lúc, đợi một khoảng thời gian, sau đó hủy các luồng này và rồi ngay lập tức lại mở một loạt các luồng mới.

Biến thể thứ 2 xóa bỏ hoàn toàn việc hủy luồng và thay vào đó cố gắng mở nhiều luồng đồng thời hơn so với khả năng của máy chủ.

Các tổ chức được khuyến cáo cần thực hiện các biện pháp phòng thủ chủ động để được bảo vệ trước các cuộc tấn công kiểu này.

Theo The Hacker News