hocomoihinhthuc

W-------

-

06/07/2015

-

11

-

22 bài viết

Hướng dẫn cấu hình NAT trên Firewall Cisco ASA (Phần 2)

Phần 2 gồm có: Address translation behavior, Configuring address translation

1. Address Translation Behavior (tạm dịch: hoạt động dịch địa chỉ)

Các phiên bản Cisco ASA Software sẽ thực hiện tính năng NAT khác nhau. Ở ver 8.3 trở về trước, các chính sách NAT nâng cao được định nghĩa khá phức tạp và phụ thuộc rất nhiều vào interface. Bắt đầu từ ver 8.3, Cisco đã thiết kế lại hoạt động dịch địa chỉ bằng cách đưa ra khái niệm Unified NAT Table (tạm dịch: bảng NAT hợp nhất). Điều này cho phép xây dựng các chính sách NAT với thứ tự tùy ý và khá giống với nguyên tắc của ACL (phương pháp top-down; nếu so khớp với một luật thì bỏ qua các luật còn lại).

1.1. NAT modes: có 2 chế độ là Auto NAT và Manual NAT

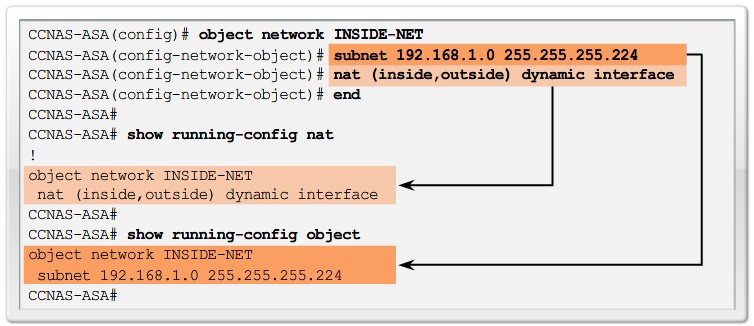

1.1.1. Auto NAT

- định nghĩa NAT bên trong một network object (có thể là host, range of IP addresses, subnet, or network).

- thường sử dụng khi cần dịch địa chỉ nguồn của một object.

- thứ tự của object và các phát biểu Auto NAT là không liên quan.

- thông thường, Auto NAT policies được đánh giá đầu tiên

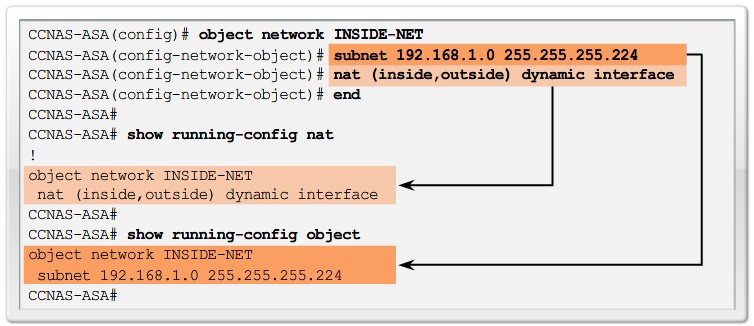

- Note: khi thực hiện lệnh show running-config, network object và cấu hình NAT tách thành 2 phần riêng biệt.

1.1.2. Manual NAT

- định nghĩa NAT policies dựa trên địa chỉ nguồn và/hoặc địa chỉ đích của một packet; không định nghĩa NAT bên trong một object.

- thường sử dụng khi cần dịch địa chỉ nguồn nếu traffic xuất phát từ một nguồn cụ thể và gửi đến một đích xác định.

- có thể dịch cả địa chỉ nguồn và địa chỉ đích. Vì vậy, chế độ này còn gọi là Twice NAT.

- Manual NAT rules có thể thêm vào trước hoặc sau Auto NAT rules (trong NAT table).

1.2. Thứ tự hoạt động của NAT

Trong ver 8.3 và cao hơn, không có khái niệm "order of operation" (tạm dịch: thứ tự hoạt động). Khi cần xác định luật chuyển dịch địa chỉ, Cisco ASA sử dụng Unified NAT Table. Packet đầu tiên của kết nối (connection) bị đánh giá dựa vào bảng này theo phương pháp top-down và nếu so khớp với một luật thì bỏ qua các luật còn lại. Unified NAT table có 3 sections:

- Manual NAT (Section 1): theo mặc định, Manual NAT rules thuộc section này trong bảng NAT. Các luật được xử lý theo thứ tự trong cấu hình Manual NAT.

- Auto NAT (Section 2): theo mặc định, Auto NAT rules thuộc section này trong bảng NAT. Thứ tự xử lý xác định theo cấu hình Auto NAT.

- Manual NAT (Section 3): Manual NAT rules thuộc section này nếu sử dụng tham số after-auto khi cấu hình NAT. Thứ tự xử lý xác định theo cấu hình "After Auto Manual NAT".

2. Configuring address translation

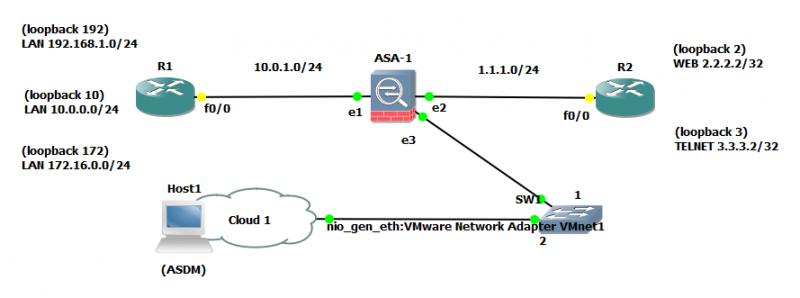

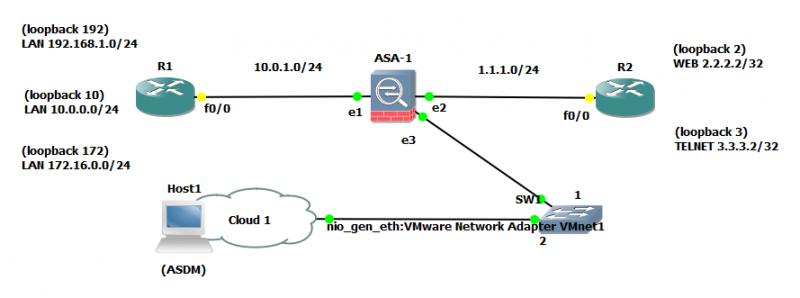

2.1. Topology

2.2. Cấu hình Auto NAT

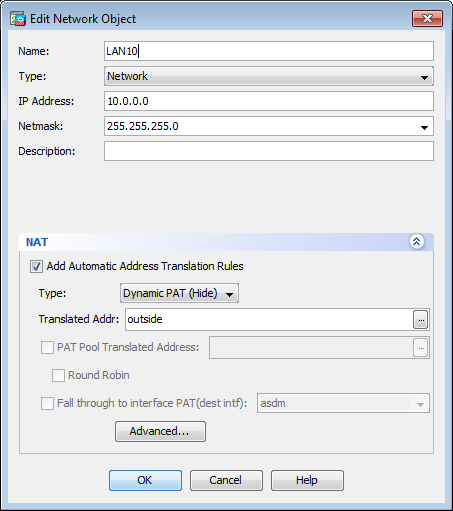

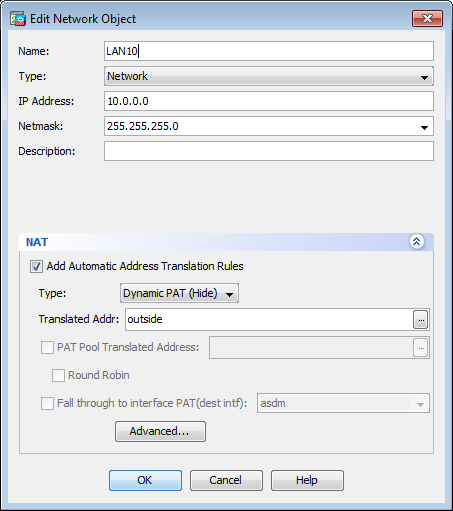

Cấu hình dịch địa chỉ nguồn của traffic từ LAN 10.0.0.0/24 gửi ra outside.

- Cấu hình Object Network:

ciscoasa# show running-config object

object network LAN10

subnet 10.0.0.0 255.255.255.0

- Cấu hình PAT (dùng địa chỉ của cổng outside):

ciscoasa# show running-config nat

object network LAN10

nat (inside,outside) dynamic interface

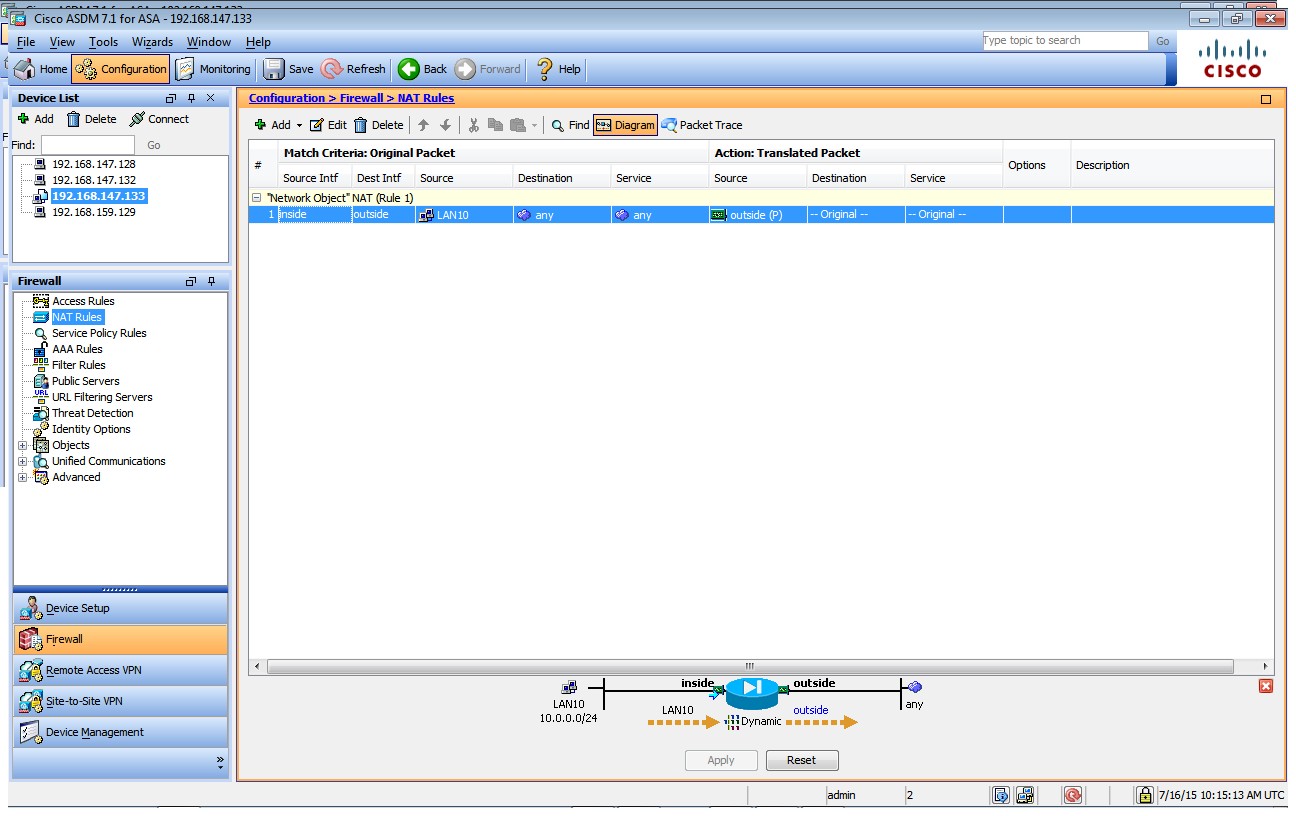

- Xem bảng NAT:

ciscoasa# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.0.0.0/24, Translated: 1.1.1.3/24

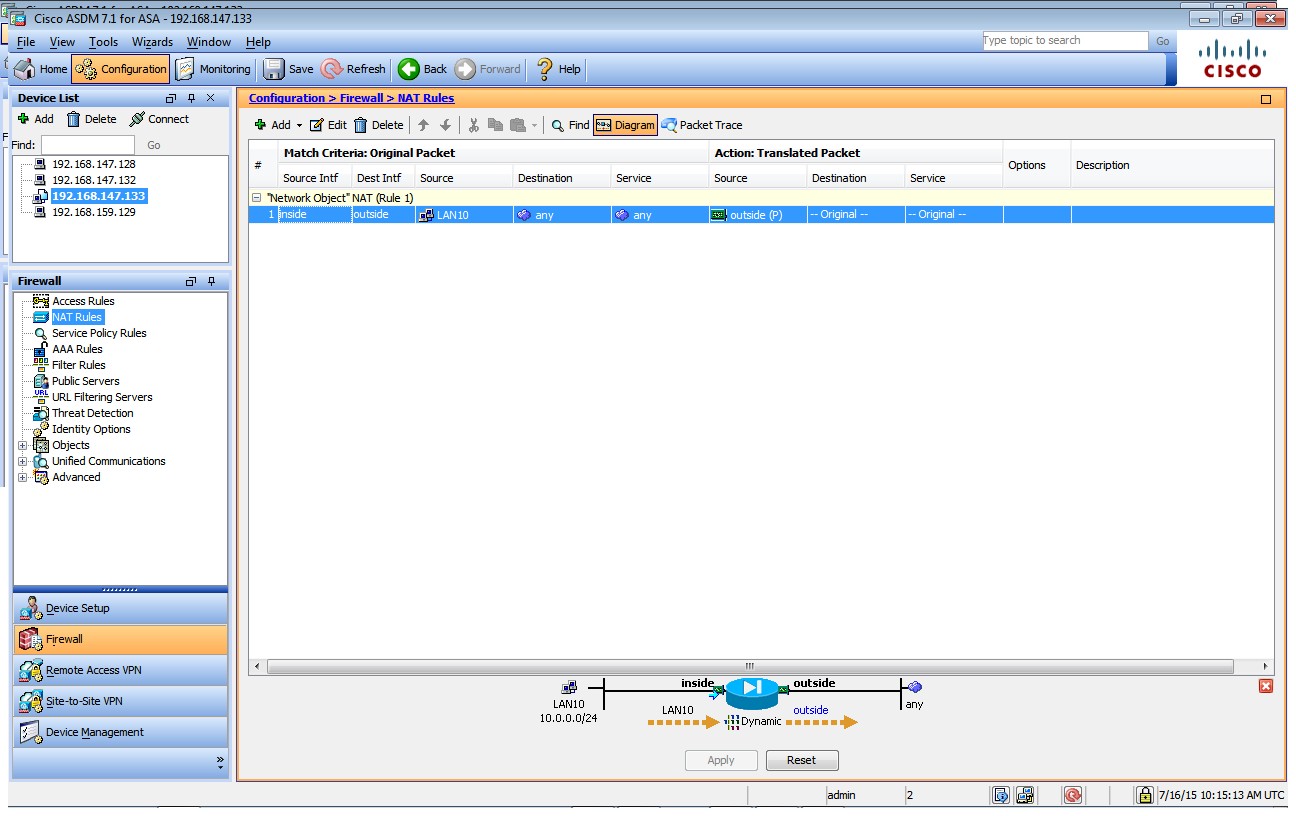

- Xem cấu hình NAT trên ASDM

- Cấu hình ACL cho phép bản tin ICMP echo-reply gửi vào cổng outside

ciscoasa# show running-config access-list

access-list OUT-IN-ICMP extended permit icmp any any echo-reply

ciscoasa# show running-config access-group

access-group OUT-IN-ICMP in interface outside

- Kiểm tra kết nối từ R1:

R1#ping 2.2.2.2 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/11/16 ms

R1#ping 3.3.3.2 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 3.3.3.2, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/45/108 ms

- Xem bảng NAT:

ciscoasa# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic LAN10 interface

translate_hits = 9, untranslate_hits = 13

Source - Origin: 10.0.0.0/24, Translated: 1.1.1.3/24

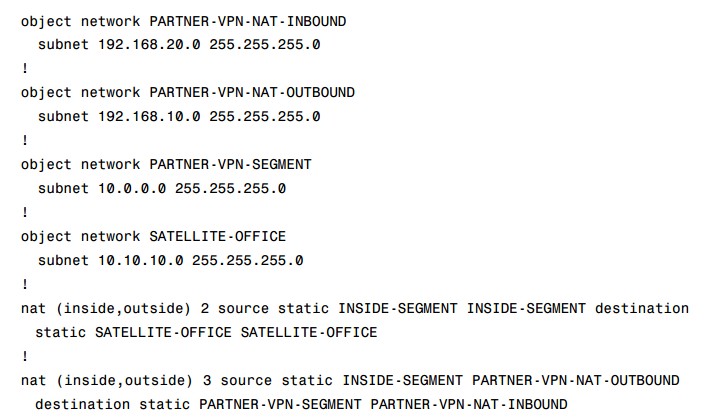

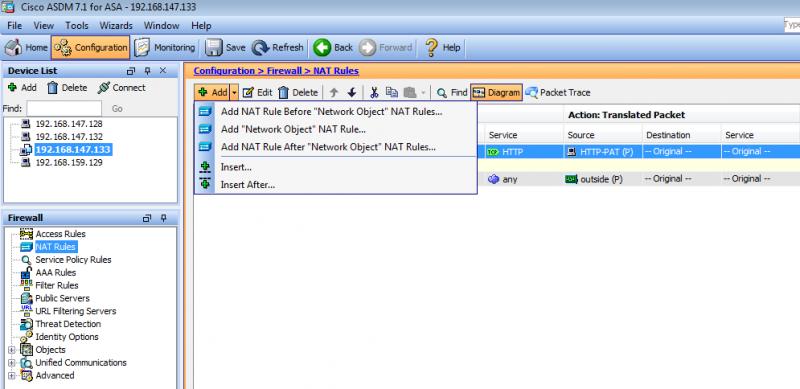

2.3 Manual NAT

2.3.1. User thuộc LAN192 nếu dùng dịch vụ web thì sẽ NAT với địa chỉ 1.1.1.252

- Cấu hình Network Object

ciscoasa(config)# show running-config object

object network LAN192

subnet 192.168.1.0 255.255.255.0

object service HTTP

service tcp destination eq www

object network HTTP-PAT

host 1.1.1.252

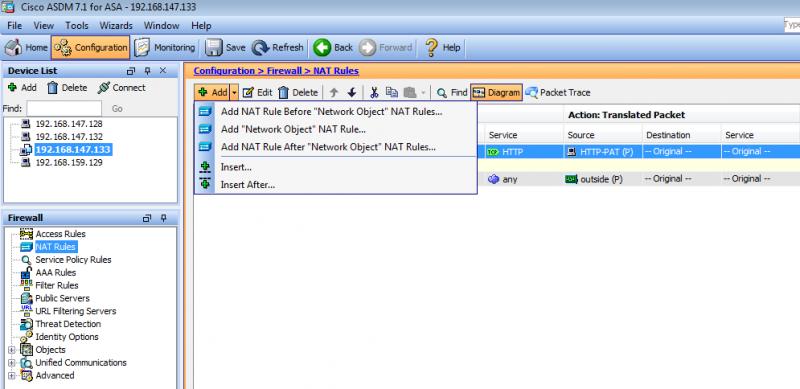

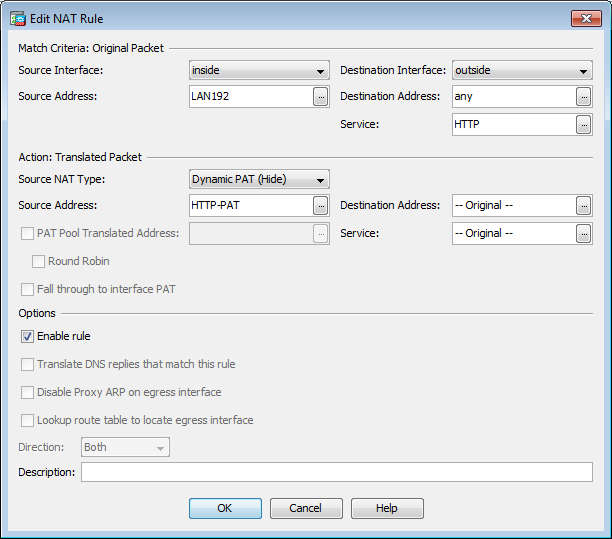

- Cấu hình Manual NAT (before NAT)

ciscoasa(config)# show running-config nat

nat (inside,outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

- Xem bảng NAT

ciscoasa# show nat

Manual NAT Policies (Section 1)

1 (inside) to (outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

translate_hits = 2, untranslate_hits = 0

Auto NAT Policies (Section 2)

1 (any) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

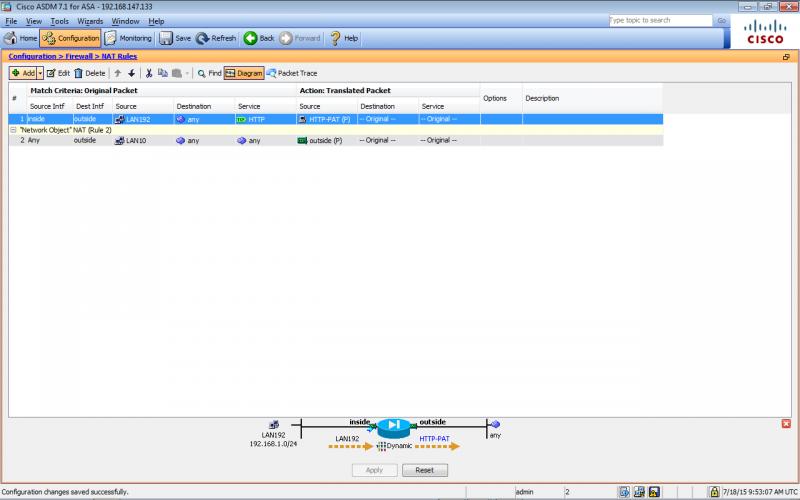

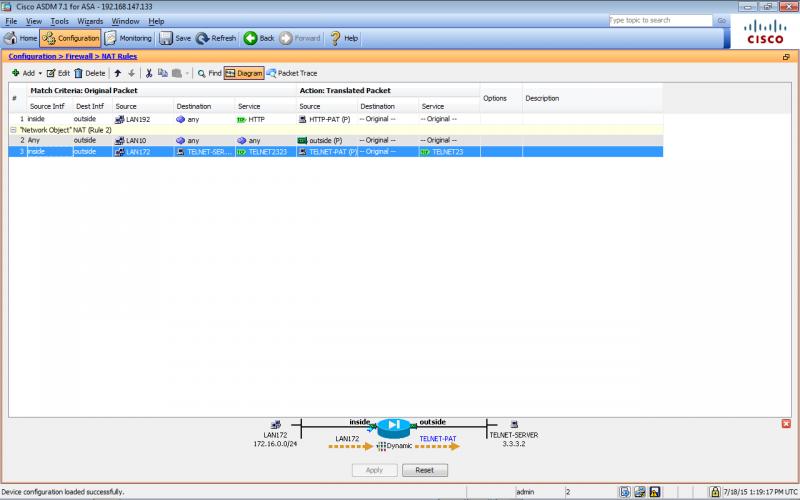

- Xem cấu hình NAT trên ASDM

- Kiểm tra kết nối từ R1

R1#telnet 2.2.2.2 80 /source-interface loopback 192

Trying 2.2.2.2, 80 ... Open

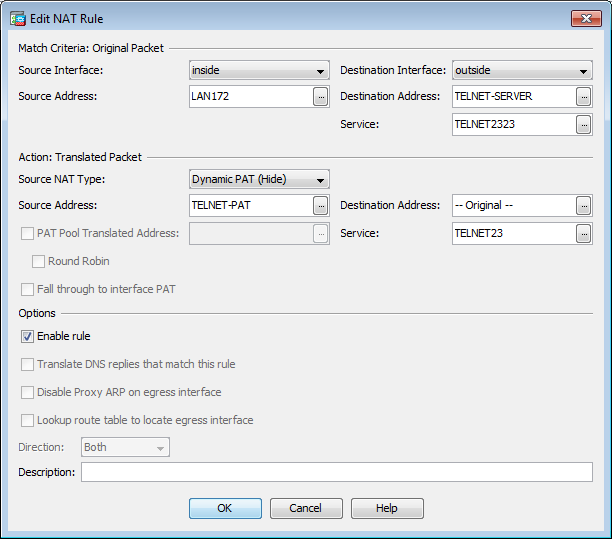

2.3.2. User thuộc LAN172 nếu kết nối đến server 3.3.3.2 bằng port 2323 thì sẽ NAT với địa chỉ 1.1.1.251 và chuyển sang port 23

- Cấu hình Network Object

ciscoasa# show running-config object

object network TELNET-PAT

host 1.1.1.251

object network LAN172

subnet 172.16.0.0 255.255.255.0

object network TELNET-SERVER

host 3.3.3.2

object service TELNET23

service tcp destination eq telnet

object service TELNET2323

service tcp destination eq 2323

- Cấu hình Manual NAT (after NAT)

ciscoasa# show running-config nat

nat (inside,outside) after-auto source dynamic LAN172 TELNET-PAT destination static TELNET-SERVER TELNET-SERVER service TELNET2323 TELNET23

- Xem bảng NAT

ciscoasa# show nat

Manual NAT Policies (Section 1)

1 (inside) to (outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

translate_hits = 2, untranslate_hits = 0

Auto NAT Policies (Section 2)

1 (any) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

Manual NAT Policies (Section 3)

1 (inside) to (outside) source dynamic LAN172 TELNET-PAT destination static TELNET-SERVER TELNET-SERVER service TELNET2323 TELNET23

translate_hits = 2, untranslate_hits = 2

- Xem cấu hình NAT trên ASDM

- Kiểm tra kết nối từ R1

R1#telnet 3.3.3.2 2323 /source-interface loopback 172

Trying 3.3.3.2, 2323 ... Open

User Access Verification

Password:

R2>

- Note: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 2)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" https://duchm72.wordpress.com/2015/07/18/cisco-asa-network-address-translation-nat-part-2/ )

1. Address Translation Behavior (tạm dịch: hoạt động dịch địa chỉ)

Các phiên bản Cisco ASA Software sẽ thực hiện tính năng NAT khác nhau. Ở ver 8.3 trở về trước, các chính sách NAT nâng cao được định nghĩa khá phức tạp và phụ thuộc rất nhiều vào interface. Bắt đầu từ ver 8.3, Cisco đã thiết kế lại hoạt động dịch địa chỉ bằng cách đưa ra khái niệm Unified NAT Table (tạm dịch: bảng NAT hợp nhất). Điều này cho phép xây dựng các chính sách NAT với thứ tự tùy ý và khá giống với nguyên tắc của ACL (phương pháp top-down; nếu so khớp với một luật thì bỏ qua các luật còn lại).

1.1. NAT modes: có 2 chế độ là Auto NAT và Manual NAT

1.1.1. Auto NAT

- định nghĩa NAT bên trong một network object (có thể là host, range of IP addresses, subnet, or network).

- thường sử dụng khi cần dịch địa chỉ nguồn của một object.

- thứ tự của object và các phát biểu Auto NAT là không liên quan.

- thông thường, Auto NAT policies được đánh giá đầu tiên

- Note: khi thực hiện lệnh show running-config, network object và cấu hình NAT tách thành 2 phần riêng biệt.

1.1.2. Manual NAT

- định nghĩa NAT policies dựa trên địa chỉ nguồn và/hoặc địa chỉ đích của một packet; không định nghĩa NAT bên trong một object.

- thường sử dụng khi cần dịch địa chỉ nguồn nếu traffic xuất phát từ một nguồn cụ thể và gửi đến một đích xác định.

- có thể dịch cả địa chỉ nguồn và địa chỉ đích. Vì vậy, chế độ này còn gọi là Twice NAT.

- Manual NAT rules có thể thêm vào trước hoặc sau Auto NAT rules (trong NAT table).

1.2. Thứ tự hoạt động của NAT

Trong ver 8.3 và cao hơn, không có khái niệm "order of operation" (tạm dịch: thứ tự hoạt động). Khi cần xác định luật chuyển dịch địa chỉ, Cisco ASA sử dụng Unified NAT Table. Packet đầu tiên của kết nối (connection) bị đánh giá dựa vào bảng này theo phương pháp top-down và nếu so khớp với một luật thì bỏ qua các luật còn lại. Unified NAT table có 3 sections:

- Manual NAT (Section 1): theo mặc định, Manual NAT rules thuộc section này trong bảng NAT. Các luật được xử lý theo thứ tự trong cấu hình Manual NAT.

- Auto NAT (Section 2): theo mặc định, Auto NAT rules thuộc section này trong bảng NAT. Thứ tự xử lý xác định theo cấu hình Auto NAT.

- Manual NAT (Section 3): Manual NAT rules thuộc section này nếu sử dụng tham số after-auto khi cấu hình NAT. Thứ tự xử lý xác định theo cấu hình "After Auto Manual NAT".

2. Configuring address translation

2.1. Topology

2.2. Cấu hình Auto NAT

Cấu hình dịch địa chỉ nguồn của traffic từ LAN 10.0.0.0/24 gửi ra outside.

- Cấu hình Object Network:

ciscoasa# show running-config object

object network LAN10

subnet 10.0.0.0 255.255.255.0

- Cấu hình PAT (dùng địa chỉ của cổng outside):

ciscoasa# show running-config nat

object network LAN10

nat (inside,outside) dynamic interface

- Xem bảng NAT:

ciscoasa# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.0.0.0/24, Translated: 1.1.1.3/24

- Xem cấu hình NAT trên ASDM

- Cấu hình ACL cho phép bản tin ICMP echo-reply gửi vào cổng outside

ciscoasa# show running-config access-list

access-list OUT-IN-ICMP extended permit icmp any any echo-reply

ciscoasa# show running-config access-group

access-group OUT-IN-ICMP in interface outside

- Kiểm tra kết nối từ R1:

R1#ping 2.2.2.2 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/11/16 ms

R1#ping 3.3.3.2 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 3.3.3.2, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/45/108 ms

- Xem bảng NAT:

ciscoasa# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic LAN10 interface

translate_hits = 9, untranslate_hits = 13

Source - Origin: 10.0.0.0/24, Translated: 1.1.1.3/24

2.3 Manual NAT

2.3.1. User thuộc LAN192 nếu dùng dịch vụ web thì sẽ NAT với địa chỉ 1.1.1.252

- Cấu hình Network Object

ciscoasa(config)# show running-config object

object network LAN192

subnet 192.168.1.0 255.255.255.0

object service HTTP

service tcp destination eq www

object network HTTP-PAT

host 1.1.1.252

- Cấu hình Manual NAT (before NAT)

ciscoasa(config)# show running-config nat

nat (inside,outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

- Xem bảng NAT

ciscoasa# show nat

Manual NAT Policies (Section 1)

1 (inside) to (outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

translate_hits = 2, untranslate_hits = 0

Auto NAT Policies (Section 2)

1 (any) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

- Xem cấu hình NAT trên ASDM

- Kiểm tra kết nối từ R1

R1#telnet 2.2.2.2 80 /source-interface loopback 192

Trying 2.2.2.2, 80 ... Open

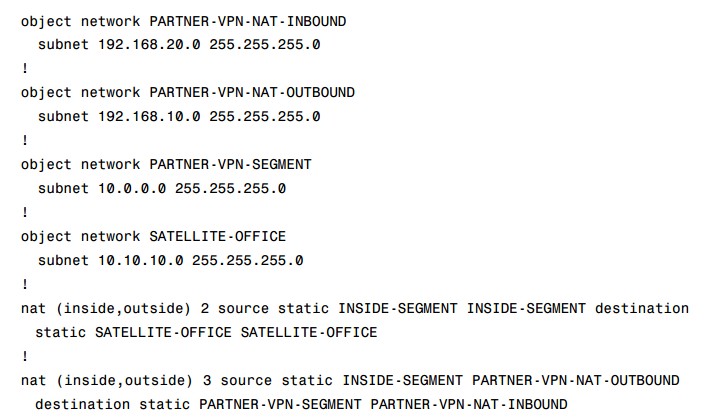

2.3.2. User thuộc LAN172 nếu kết nối đến server 3.3.3.2 bằng port 2323 thì sẽ NAT với địa chỉ 1.1.1.251 và chuyển sang port 23

- Cấu hình Network Object

ciscoasa# show running-config object

object network TELNET-PAT

host 1.1.1.251

object network LAN172

subnet 172.16.0.0 255.255.255.0

object network TELNET-SERVER

host 3.3.3.2

object service TELNET23

service tcp destination eq telnet

object service TELNET2323

service tcp destination eq 2323

- Cấu hình Manual NAT (after NAT)

ciscoasa# show running-config nat

nat (inside,outside) after-auto source dynamic LAN172 TELNET-PAT destination static TELNET-SERVER TELNET-SERVER service TELNET2323 TELNET23

- Xem bảng NAT

ciscoasa# show nat

Manual NAT Policies (Section 1)

1 (inside) to (outside) source dynamic LAN192 HTTP-PAT service HTTP HTTP

translate_hits = 2, untranslate_hits = 0

Auto NAT Policies (Section 2)

1 (any) to (outside) source dynamic LAN10 interface

translate_hits = 0, untranslate_hits = 0

Manual NAT Policies (Section 3)

1 (inside) to (outside) source dynamic LAN172 TELNET-PAT destination static TELNET-SERVER TELNET-SERVER service TELNET2323 TELNET23

translate_hits = 2, untranslate_hits = 2

- Xem cấu hình NAT trên ASDM

- Kiểm tra kết nối từ R1

R1#telnet 3.3.3.2 2323 /source-interface loopback 172

Trying 3.3.3.2, 2323 ... Open

User Access Verification

Password:

R2>

- Note: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 2)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" https://duchm72.wordpress.com/2015/07/18/cisco-asa-network-address-translation-nat-part-2/ )