hocomoihinhthuc

W-------

-

06/07/2015

-

11

-

22 bài viết

Hướng dẫn cấu hình Firewall Cisco ASA cơ bản

PHẦN 1: CÀI ĐẶT ASA GIẢ LẬP TRÊN GNS3

Cisco Firewall ASA chạy hệ điều hành 8.4.2 trở lên có hỗ trợ tính năng Identity Firewall . Đây là tính năng mà các dòng next-generation firewalls hỗ trợ, đặc biệt là hãng Palo Alto.

1. Download bản cài đặt GNS3 (tại thời điểm viết bài này, version là 1.3.7)

http://www.gns3.net

Note: các bạn phải đăng ký tài khoản sử dụng

2. Download IOS dùng để giả lập ASA 8.4.2 trên GNS3

http://www.mediafire.com/download.php?ssadit26tl3llms

Các bạn unzip và được 2 file asa842-initrd và asa842-vmlinuz

Note: không được giải nén file asa842-initrd

3. Cài đặt ASA trên GNS3

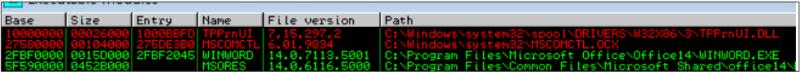

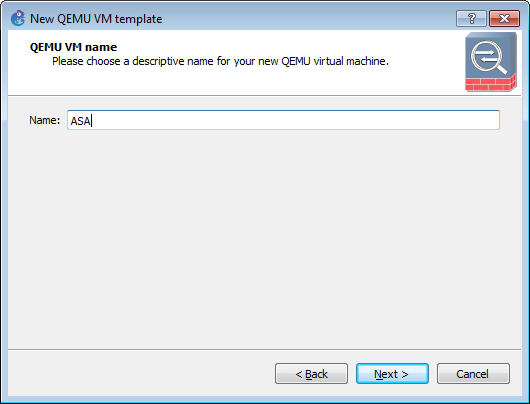

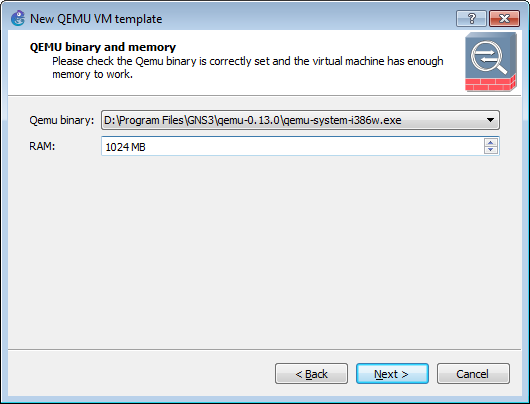

Edit/Preferrences/QEMU/QEMU VMs

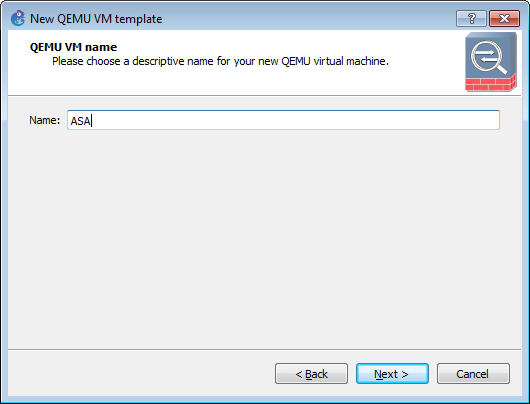

Chọn New và khai báo như ví dụ ở dưới

Cài đặt 2 file asa842-initrd

Chọn Finish

Chọn Apply để kết thúc cài đặt ASA trên GNS3.

4. Chạy ASA và active the license

Kéo & thả ASA vào màn hình làm việc, click phải chuột và chọn Start, sau đó là Console

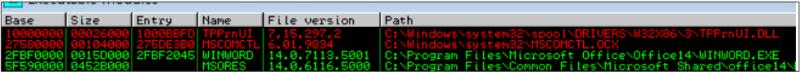

Kết quả cuối cùng:

Nhập lệnh ciscoasa>enable, bấm Enter khi có lời nhắc nhập password, nhập tiếp lệnh ciscoasa> show version, các bạn sẽ thấy rất nhiều tính năng bị disable.

Để active thêm tính năng, các bạn cần nhập license (tham khảo key ở đây: http://www.vnpro.org/forum/forum/cc...f-snaa/32677-cisco-asa-firewall-8-4-2-on-gns3 )

ciscoasa# activation-key 0x4a3ec071 0x0d86fbf6 0x7cb1bc48 0x8b48b8b0 0xf317c0b5

và khởi động lại ASA bằng lệnh ciscoasa# reload

Note: This platform has an ASA 5520 VPN Plus license.

(Blog "Học Ở Mọi Hình Thức": https://duchm72.wordpress.com/2015/07/09/updated-201507-cisco-asa-1-cai-dat-gia-lap-tren-gns3/ )

Cisco Firewall ASA chạy hệ điều hành 8.4.2 trở lên có hỗ trợ tính năng Identity Firewall . Đây là tính năng mà các dòng next-generation firewalls hỗ trợ, đặc biệt là hãng Palo Alto.

1. Download bản cài đặt GNS3 (tại thời điểm viết bài này, version là 1.3.7)

http://www.gns3.net

Note: các bạn phải đăng ký tài khoản sử dụng

2. Download IOS dùng để giả lập ASA 8.4.2 trên GNS3

http://www.mediafire.com/download.php?ssadit26tl3llms

Các bạn unzip và được 2 file asa842-initrd và asa842-vmlinuz

Note: không được giải nén file asa842-initrd

3. Cài đặt ASA trên GNS3

Edit/Preferrences/QEMU/QEMU VMs

Chọn New và khai báo như ví dụ ở dưới

Cài đặt 2 file asa842-initrd

Chọn Finish

Chọn Apply để kết thúc cài đặt ASA trên GNS3.

4. Chạy ASA và active the license

Kéo & thả ASA vào màn hình làm việc, click phải chuột và chọn Start, sau đó là Console

Kết quả cuối cùng:

Nhập lệnh ciscoasa>enable, bấm Enter khi có lời nhắc nhập password, nhập tiếp lệnh ciscoasa> show version, các bạn sẽ thấy rất nhiều tính năng bị disable.

Để active thêm tính năng, các bạn cần nhập license (tham khảo key ở đây: http://www.vnpro.org/forum/forum/cc...f-snaa/32677-cisco-asa-firewall-8-4-2-on-gns3 )

ciscoasa# activation-key 0x4a3ec071 0x0d86fbf6 0x7cb1bc48 0x8b48b8b0 0xf317c0b5

và khởi động lại ASA bằng lệnh ciscoasa# reload

Note: This platform has an ASA 5520 VPN Plus license.

(Blog "Học Ở Mọi Hình Thức": https://duchm72.wordpress.com/2015/07/09/updated-201507-cisco-asa-1-cai-dat-gia-lap-tren-gns3/ )

Chỉnh sửa lần cuối bởi người điều hành: