-

09/04/2020

-

85

-

553 bài viết

Hơn 3.000 máy chủ Openfire tồn tại lỗ hổng chiếm quyền điều khiển

Máy chủ Openfire đang bị tấn công bởi lỗ hổng web path traversal cho phép người dùng chưa xác thực tạo ra tài khoản quản trị viên mới. Lỗ hổng có mã định danh CVE-2023-32315, được tiết lộ vào ngày 23/05/2023 ảnh hưởng đến phiên bản 3.10.0.

Openfire là máy chủ trò chuyện mã nguồn mở (XMPP) dựa trên Java được sử dụng rộng rãi với 9 triệu lượt tải xuống.

Các nhà phát triển Openfire đã xử lý lỗ hổng trong các phiên bản 4.6.8; 4.7.5 và 4.8.0. Tuy nhiên, vào tháng 6, có báo cáo rằng lỗ hổng này đã bị khai thác tích cực để tạo ra tài khoản quản trị viên mới và tải các plugin độc hại lên các máy chủ chưa được cập nhật phiên bản mới.

Theo thống kê hiện có hơn 3.000 máy chủ Openfire vẫn đang tồn tại lỗ hổng và là mục tiêu của tin tặc. Đặc biệt, có một cách khác dễ dàng khai thác lỗ hổng và tải plugin lên mà không cần tạo tài khoản quản trị viên.

Mặc dù đây không phải con số quá khủng nhưng nó vẫn rất đáng kể nếu xét đến vai trò của các máy chủ này trong cơ sở hạ tầng thông tin liên lạc, xử lý thông tin nhạy cảm…

Tuy nhiên, các chuyên gia đã tìm ra cách khai thác mới khó bị truy vết hơn. Trong PoC, các nhà phân tích đưa ra cách trích xuất mã thông báo JSESSIONID và CSRF bằng cách truy cập trực tiếp vào 'plugin-admin.jsp', sau đó tải plugin JAR lên thông qua yêu cầu POST.

Plugin này được chấp nhận và cài đặt trên máy chủ tồn tại lỗ hổng, đồng thời có thể truy cập webshell mà không cần tài khoản quản trị viên.

Với mức độ nguy hiểm của lỗ hổng, quản trị viên của máy chủ Openfire cần thực hiện nâng cấp bản vá mới nhất càng sớm càng tốt.

Openfire là máy chủ trò chuyện mã nguồn mở (XMPP) dựa trên Java được sử dụng rộng rãi với 9 triệu lượt tải xuống.

Các nhà phát triển Openfire đã xử lý lỗ hổng trong các phiên bản 4.6.8; 4.7.5 và 4.8.0. Tuy nhiên, vào tháng 6, có báo cáo rằng lỗ hổng này đã bị khai thác tích cực để tạo ra tài khoản quản trị viên mới và tải các plugin độc hại lên các máy chủ chưa được cập nhật phiên bản mới.

Theo thống kê hiện có hơn 3.000 máy chủ Openfire vẫn đang tồn tại lỗ hổng và là mục tiêu của tin tặc. Đặc biệt, có một cách khác dễ dàng khai thác lỗ hổng và tải plugin lên mà không cần tạo tài khoản quản trị viên.

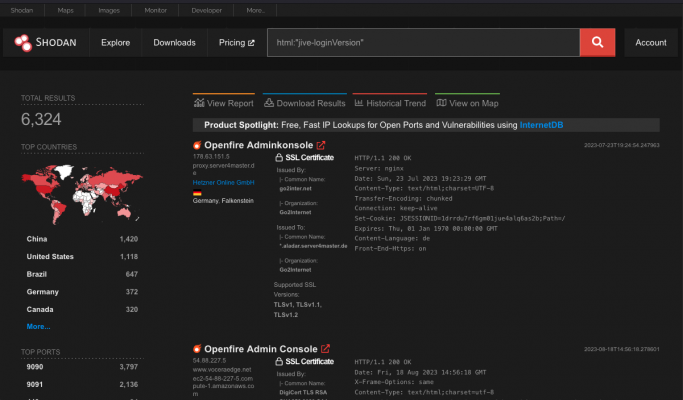

Quá nhiều máy chủ chưa được vá

Theo Shodan, hiện có 6.324 máy chủ Openfire hiện đang kết nối Internet, một nửa trong số này đang chạy phiên bản lỗi thời. Đến nay, chỉ 20% người dùng Openfire đã vá lỗ hổng.Mặc dù đây không phải con số quá khủng nhưng nó vẫn rất đáng kể nếu xét đến vai trò của các máy chủ này trong cơ sở hạ tầng thông tin liên lạc, xử lý thông tin nhạy cảm…

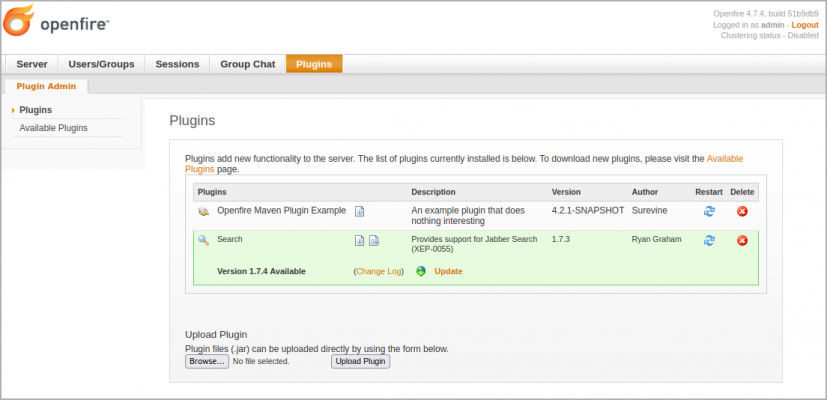

Mã khai thác mới tinh vi hơn

Mã khai thác hiện có của CVE-2023-32315 dựa vào việc tạo người dùng với vai trò quản trị, cho phép kẻ tấn công tải lên các plugin Java JAR độc hại để mở các trình đảo ngược (reverse shell) hoặc thực thi lệnh trên các máy chủ bị xâm nhập. Cách này thường dễ bị phát hiện do để lại nhiều dấu vết trong nhật ký (log).Tuy nhiên, các chuyên gia đã tìm ra cách khai thác mới khó bị truy vết hơn. Trong PoC, các nhà phân tích đưa ra cách trích xuất mã thông báo JSESSIONID và CSRF bằng cách truy cập trực tiếp vào 'plugin-admin.jsp', sau đó tải plugin JAR lên thông qua yêu cầu POST.

Plugin này được chấp nhận và cài đặt trên máy chủ tồn tại lỗ hổng, đồng thời có thể truy cập webshell mà không cần tài khoản quản trị viên.

Với mức độ nguy hiểm của lỗ hổng, quản trị viên của máy chủ Openfire cần thực hiện nâng cấp bản vá mới nhất càng sớm càng tốt.

Nguồn: Bleeping Computer