WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Hàng nghìn máy tính chạy SQL Server của Microsoft dính backdoor và mã độc ẩn mình

Các nhà nghiên cứu bảo mật vừa tiết lộ một chiến dịch độc hại nhắm vào các máy tính Windows chạy SQL server của Microsoft (MS-SQL server) để cài backdoor và các loại mã độc khác, bao gồm cả các công cụ truy cập từ xa (RAT) và đào tiền ảo.

Chiến dịch tấn công này có tên là “Vollgar”, sử dụng cách thức brute-force mật khẩu để xâm nhập vào SQL server của Microsoft có thông tin đăng nhập yếu và đang mở công khai dịch vụ SQL Server ra Internet.

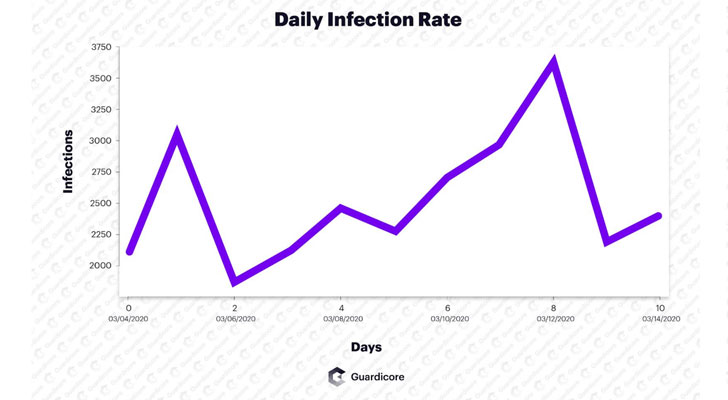

Các nhà nghiên cứu cho biết đã có khoảng 2.000 đến 3.000 máy chủ bị lây nhiễm mã độc hằng ngày trong vài tuần qua. Các lĩnh vực bị nhắm đến có thể là y tế, hàng không, công nghệ thông tin và viễn thông, giáo dục trên đại học tại Trung Quốc, Ấn Độ, Mỹ, Hàn Quốc và Thổ Nhĩ Kỳ.

May mắn là, các nhà nghiên cứu đã phát hành một đoạn script cho phép quản trị hệ thống phát hiện các máy chủ SQL Windows bị xâm nhập bằng hình thức tấn công này.

Các bước trong chiến dịch Vollgar: Tấn công MS-SQL sau đó cài mã độc trên hệ thống

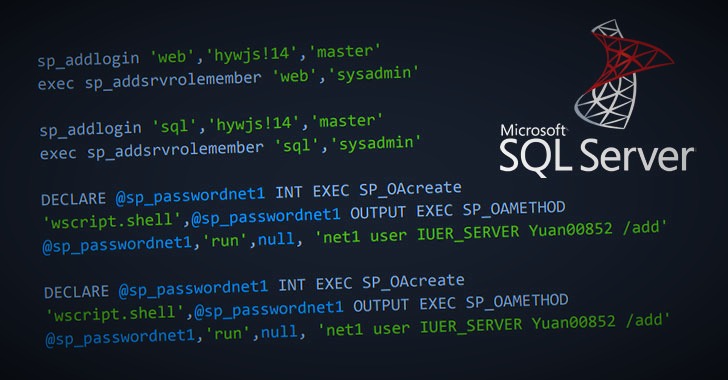

Các cuộc tấn công Vollgar bắt đầu bằng cách brute-force mật khẩu đăng nhập vào dịch vụ MS-SQL. Nếu khai thác thành công, nó sẽ cho phép kẻ xâm nhập thực thi một số thay đổi trên cấu hình để chạy lệnh MS-SQL độc hại và tải tệp tin chứa mã độc về thiết bị.

Ngoài việc đảm bảo các file cmd.exe và ftp.exe có các quyền thực thi cần thiết, kẻ đứng sau cuộc tấn công Vollgar cũng tạo ra các tài khoản mới trong cơ sở dữ liệu của MS-SQL và hệ điều hành với đặc quyền cao.

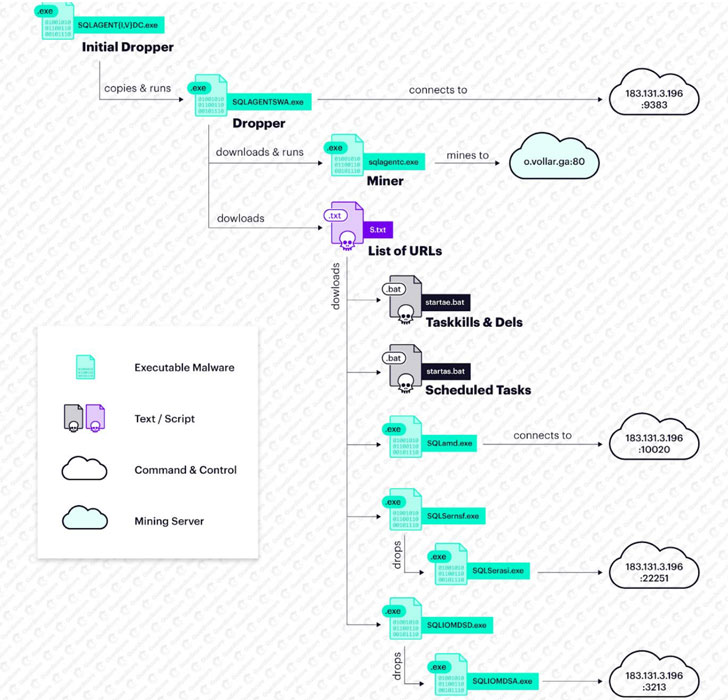

Sau khi hoàn thành quá trình cài đặt, tiến trình sẽ tải các đoạn script (2 đoạn VBScript và một FTP script), các script này được thực thi vài lần, mỗi lần ở vị trí khác nhau trên hệ thống để tránh bị lỗi.

Một trong những payload khởi tạo là SQLAGENTIDC.exe hoặc SQLAGENTVDC.exe, bước đầu cho dừng các tiến trình trong danh sách với mục đích đảm bảo số lượng tài nguyên hệ thống tối đa cũng như loại bỏ các nguy cơ khác và sự hiện diện của chúng trên các máy tính bị lây nhiễm.

Bước tiếp theo, tiến trình này sẽ đưa vào các công cụ truy cập từ xa khác và công cụ đào tiền ảo XMRig như Monero, VDS hay Vollar.

Tấn công hạ tầng lưu trữ trên hệ thống bị xâm nhập

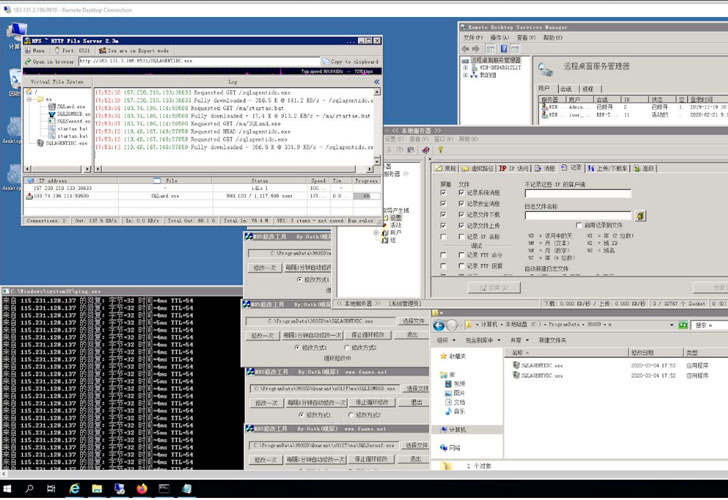

Kẻ tấn công nắm giữ toàn bộ hạ tầng của máy đã bị xâm nhập, bao gồm cả máy chủ C&C đặt tại Trung Quốc.

Một khi máy Windows client bị nhiễm ping được đến máy chủ C&C, thì C&C sẽ nhận được đầy đủ thông tin chi tiết về thiết bị như địa chỉ IP public, vị trí, phiên bản hệ điều hành, tên máy tính và dòng CPU của máy Client.

Có hai chương trình C&C cài trên máy chủ đặt tại Trung Quốc được phát triển bởi hai nhà cung cấp khác nhau. Có những điểm tương đồng trong khả năng kiểm soát từ xa của hai đơn vị này, cụ thể là tải file về, cài đặt các dịch vụ Windows mới, keylogging, chụp màn hình, kích hoạt camera và microphone và thậm chí khởi tạo một cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Sử dụng mật khẩu mạnh để tránh bị tấn công brute-force

Để thực hiện cuộc tấn công này, điều kiện cần là máy chủ MS-SQL có mật khẩu yếu và phải mở dịch vụ MS-SQL ra Internet. Vì vậy việc đặt khẩu mạnh đối với các thông tin đăng nhập là điều cần thiết đối với quản trị viên hệ thống.

Chiến dịch tấn công này có tên là “Vollgar”, sử dụng cách thức brute-force mật khẩu để xâm nhập vào SQL server của Microsoft có thông tin đăng nhập yếu và đang mở công khai dịch vụ SQL Server ra Internet.

Các nhà nghiên cứu cho biết đã có khoảng 2.000 đến 3.000 máy chủ bị lây nhiễm mã độc hằng ngày trong vài tuần qua. Các lĩnh vực bị nhắm đến có thể là y tế, hàng không, công nghệ thông tin và viễn thông, giáo dục trên đại học tại Trung Quốc, Ấn Độ, Mỹ, Hàn Quốc và Thổ Nhĩ Kỳ.

May mắn là, các nhà nghiên cứu đã phát hành một đoạn script cho phép quản trị hệ thống phát hiện các máy chủ SQL Windows bị xâm nhập bằng hình thức tấn công này.

Các bước trong chiến dịch Vollgar: Tấn công MS-SQL sau đó cài mã độc trên hệ thống

Các cuộc tấn công Vollgar bắt đầu bằng cách brute-force mật khẩu đăng nhập vào dịch vụ MS-SQL. Nếu khai thác thành công, nó sẽ cho phép kẻ xâm nhập thực thi một số thay đổi trên cấu hình để chạy lệnh MS-SQL độc hại và tải tệp tin chứa mã độc về thiết bị.

Ngoài việc đảm bảo các file cmd.exe và ftp.exe có các quyền thực thi cần thiết, kẻ đứng sau cuộc tấn công Vollgar cũng tạo ra các tài khoản mới trong cơ sở dữ liệu của MS-SQL và hệ điều hành với đặc quyền cao.

Sau khi hoàn thành quá trình cài đặt, tiến trình sẽ tải các đoạn script (2 đoạn VBScript và một FTP script), các script này được thực thi vài lần, mỗi lần ở vị trí khác nhau trên hệ thống để tránh bị lỗi.

Một trong những payload khởi tạo là SQLAGENTIDC.exe hoặc SQLAGENTVDC.exe, bước đầu cho dừng các tiến trình trong danh sách với mục đích đảm bảo số lượng tài nguyên hệ thống tối đa cũng như loại bỏ các nguy cơ khác và sự hiện diện của chúng trên các máy tính bị lây nhiễm.

Bước tiếp theo, tiến trình này sẽ đưa vào các công cụ truy cập từ xa khác và công cụ đào tiền ảo XMRig như Monero, VDS hay Vollar.

Tấn công hạ tầng lưu trữ trên hệ thống bị xâm nhập

Kẻ tấn công nắm giữ toàn bộ hạ tầng của máy đã bị xâm nhập, bao gồm cả máy chủ C&C đặt tại Trung Quốc.

Một khi máy Windows client bị nhiễm ping được đến máy chủ C&C, thì C&C sẽ nhận được đầy đủ thông tin chi tiết về thiết bị như địa chỉ IP public, vị trí, phiên bản hệ điều hành, tên máy tính và dòng CPU của máy Client.

Có hai chương trình C&C cài trên máy chủ đặt tại Trung Quốc được phát triển bởi hai nhà cung cấp khác nhau. Có những điểm tương đồng trong khả năng kiểm soát từ xa của hai đơn vị này, cụ thể là tải file về, cài đặt các dịch vụ Windows mới, keylogging, chụp màn hình, kích hoạt camera và microphone và thậm chí khởi tạo một cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Sử dụng mật khẩu mạnh để tránh bị tấn công brute-force

Để thực hiện cuộc tấn công này, điều kiện cần là máy chủ MS-SQL có mật khẩu yếu và phải mở dịch vụ MS-SQL ra Internet. Vì vậy việc đặt khẩu mạnh đối với các thông tin đăng nhập là điều cần thiết đối với quản trị viên hệ thống.

Theo The Hacker News