WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Hai lỗi trong plugin Jupiter X Core của WordPress cho phép chiếm quyền điều khiển trang

Hai lỗ hổng được đánh giá có mức độ nghiêm trọng, ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin cao cấp để thiết lập các trang trên nền tảng WordPress và WooCommerce, cho phép chiếm quyền tài khoản người dùng và tải lên các tệp tin mà không cần xác thực.

Jupiter X Core là một trình chỉnh sửa trực quan dễ sử dụng, một phần giao diện thiết kế của Jupiter X do Artbees phát hiển, được sử dụng trên 172.000 website.

Chi tiết về lỗ hổng

Lỗ hổng đầu tiên có mã định danh CVE-2023-38388 (điểm CVSS 9.0) cho phép tải lên các tệp tin mà không cần xác thực, dẫn đến thực thi mã tùy ý trên máy chủ. Lỗ hổng ảnh hưởng đến tất cả các phiên bản JupiterX Core từ 3.3.5 trở về trước.

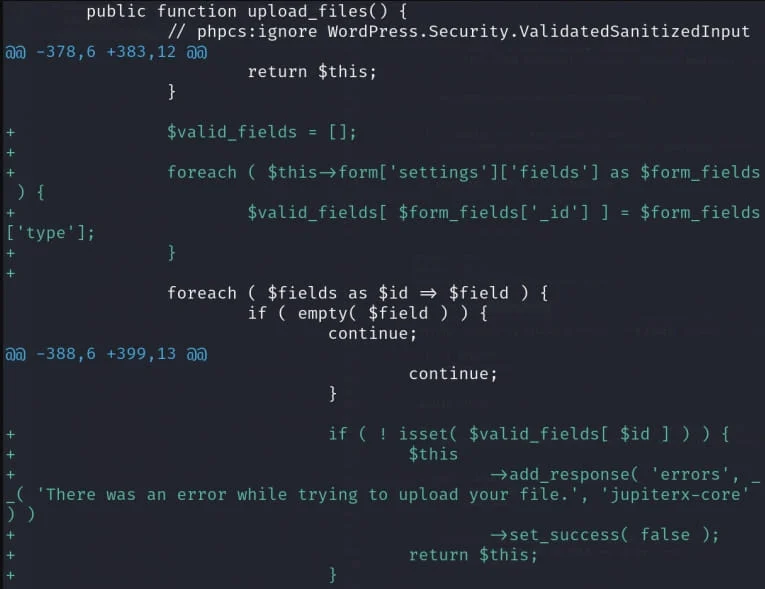

CVE-2023-38388 có thể bị khai thác do không kiểm tra xác thực trong hàm 'upload_files' được gọi từ giao diện người dùng. Bản vá của nhà cung cấp đã bổ sung thêm việc kiểm tra hàm này cũng như kích hoạt kiểm tra lần 2 để chặn tải lên các tệp nghi ngờ.

Thực hiện việc kiểm tra tệp tải lên

Lỗ hổng thứ 2, CVE-2023-38389 (điểm CVSS 9.8) cho phép kẻ tấn công chưa xác thực kiểm soát bất kỳ tài khoản người dùng WordPress nếu biết trước email của họ. Lỗ hổng ảnh hưởng đến tất cả các phiên bản Jupiter X Core từ 3.3.8 trở về trước.

Vấn đề xảy ra khi hàm 'ajax_handler' trong tiến trình truy cập Facebook của plugin cho phép người dùng chưa xác thực thiết lập thẻ meta 'social-media-user-facebook-id' của người dùng với bất kỳ giá trị nào thông qua hàm 'set_user_facebook_id'.

Vì giá trị meta được dùng cho việc xác thực người dùng trong WordPress, kẻ tấn công có thể lạm dụng để xác thực bằng bất kỳ tài khoản người dùng đã đăng ký trên trang, bao gồm cả quản trị viên miễn là chúng sử dụng đúng địa chỉ email.

Giải pháp của ArtBee là chỉ lấy địa chỉ email được yêu cầu và ID người dùng duy nhất trực tiếp từ điểm cuối (endpoint) của Facebook, đảm bảo tính hợp pháp của quá trình đăng nhập.

Hiện chưa phát hiện việc 2 lỗ hổng bị khai thác trên thực tế. Người dùng plugin JupiterX Core được khuyến cáo cập nhật lên phiên bản 3.4.3 ngay khi có thể để giảm thiểu rủi ro bởi hai lỗ hổng này.

Jupiter X Core là một trình chỉnh sửa trực quan dễ sử dụng, một phần giao diện thiết kế của Jupiter X do Artbees phát hiển, được sử dụng trên 172.000 website.

Chi tiết về lỗ hổng

Lỗ hổng đầu tiên có mã định danh CVE-2023-38388 (điểm CVSS 9.0) cho phép tải lên các tệp tin mà không cần xác thực, dẫn đến thực thi mã tùy ý trên máy chủ. Lỗ hổng ảnh hưởng đến tất cả các phiên bản JupiterX Core từ 3.3.5 trở về trước.

CVE-2023-38388 có thể bị khai thác do không kiểm tra xác thực trong hàm 'upload_files' được gọi từ giao diện người dùng. Bản vá của nhà cung cấp đã bổ sung thêm việc kiểm tra hàm này cũng như kích hoạt kiểm tra lần 2 để chặn tải lên các tệp nghi ngờ.

Thực hiện việc kiểm tra tệp tải lên

Lỗ hổng thứ 2, CVE-2023-38389 (điểm CVSS 9.8) cho phép kẻ tấn công chưa xác thực kiểm soát bất kỳ tài khoản người dùng WordPress nếu biết trước email của họ. Lỗ hổng ảnh hưởng đến tất cả các phiên bản Jupiter X Core từ 3.3.8 trở về trước.

Vấn đề xảy ra khi hàm 'ajax_handler' trong tiến trình truy cập Facebook của plugin cho phép người dùng chưa xác thực thiết lập thẻ meta 'social-media-user-facebook-id' của người dùng với bất kỳ giá trị nào thông qua hàm 'set_user_facebook_id'.

Vì giá trị meta được dùng cho việc xác thực người dùng trong WordPress, kẻ tấn công có thể lạm dụng để xác thực bằng bất kỳ tài khoản người dùng đã đăng ký trên trang, bao gồm cả quản trị viên miễn là chúng sử dụng đúng địa chỉ email.

Giải pháp của ArtBee là chỉ lấy địa chỉ email được yêu cầu và ID người dùng duy nhất trực tiếp từ điểm cuối (endpoint) của Facebook, đảm bảo tính hợp pháp của quá trình đăng nhập.

Hiện chưa phát hiện việc 2 lỗ hổng bị khai thác trên thực tế. Người dùng plugin JupiterX Core được khuyến cáo cập nhật lên phiên bản 3.4.3 ngay khi có thể để giảm thiểu rủi ro bởi hai lỗ hổng này.

Theo Bleeping Computer