Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Hacker nhắm mục tiêu Máy chủ WebLogic và API Docker để đào tiền số

Hacker đang tận dụng các lỗ hổng mới được tiết lộ gần đây và các lỗ hổng cũ hơn trong Oracle WebLogic Server để phát tán mã độc đào tiền số.

Công ty an ninh mạng Trend Micro cho biết, hãng đã phát hiện nhóm hacker có động cơ tài chính lợi dụng lỗ hổng để chèn các tập lệnh Python có khả năng vô hiệu hóa các tính năng an ninh của hệ điều hành (OS) như Security-Enhanced Linux (SELinux) và các tính năng khác.

Những kẻ đứng sau mã độc Kinsing có lịch sử quét các máy chủ tồn tại lỗ hổng để đưa chúng vào một mạng botnet. Các lỗ hổng nhắm tới bao gồm Redis, SaltStack, Log4Shell, Spring4Shell và Atlassian Confluence (CVE-2022-26134).

Những kẻ đứng sau Kinsing cũng tham gia chiến dịch nhắm vào môi trường vùng chứa thông qua các cổng API Docker Daemon mở bị cấu hình sai để khởi chạy một công cụ khai thác tiền điện tử, sau đó lây lan mã độc sang các vùng chứa và máy chủ khác.

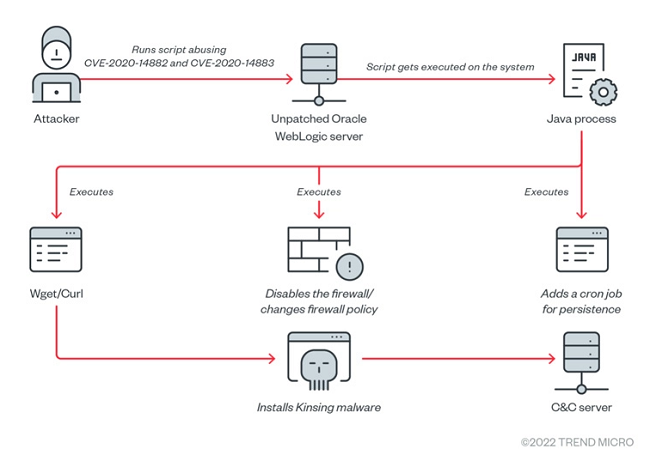

Làn sóng tấn công mới nhất, hacker khai thác CVE-2020-14882 (điểm CVSS: 9,8), một lỗi thực thi mã từ xa (RCE) hai năm tuổi, nhắm vào các máy chủ chưa được vá để chiếm quyền kiểm soát máy chủ và thêm vào các payload độc hại.

Đáng chú ý là trong quá khứ, lỗ hổng này đã được nhiều mạng botnet khai thác để phân phối các máy khai thác Monero và backdoor Tsunami trên các hệ thống Linux bị lây nhiễm.

Khai thác thành công lỗ hổng, hacker triển khai một tập lệnh shell chịu trách nhiệm cho một loạt các hành động: Xóa log hệ thống /var/log/syslog, tắt các tính năng an ninh và các tác nhân dịch vụ đám mây từ Alibaba và Tencent, đồng thời loại bỏ các tiến trình khai thác cạnh tranh.

Sau đó, tập lệnh shell sẽ tiến hành tải xuống mã độc Kinsing từ một máy chủ từ xa, đồng thời thực hiện các bước để có thể đeo bám dai dẳng.

"Việc khai thác thành công lỗ hổng này có thể dẫn đến RCE, cho phép những kẻ tấn công thực hiện rất nhiều hoạt động độc hại trên các hệ thống bị ảnh hưởng", Trend Micro cho biết. "Điều này có thể bao gồm từ thực thi mã độc [...] đến đánh cắp dữ liệu quan trọng và thậm chí kiểm soát hoàn toàn một máy bị xâm nhập".

TeamTNT trở lại với những đòn tấn công mới

Các nhà nghiên cứu từ Aqua Security xác định ba cuộc tấn công mới có liên quan đến một nhóm tấn công tiền điện tử "tích cực" khác có tên là TeamTNT.

Nhà nghiên cứu Assaf Morag của Aqua Security cho biết: “TeamTNT đã quét tìm Docker Daemon bị cấu hình sai và triển khai alpine, với dòng lệnh để tải tập lệnh shell (k.sh) xuống máy chủ C2”.

Điều đáng chú ý về chuỗi tấn công là nó dường như được thiết kế để phá vỡ mã hóa SECP256K1, nếu thành công, có thể cung cấp cho hacker khả năng tính toán các key cho bất kỳ ví tiền điện tử nào. Nói cách khác, ý tưởng là tận dụng sức mạnh tính toán cao nhưng bất hợp pháp của các mục tiêu để chạy bộ giải ECDLP và lấy khóa.

Hai cuộc tấn công khác của TeamTNT liên quan đến việc khai thác các máy chủ Redis bị lộ lọt và các API Docker bị cấu hình sai để triển khai các công cụ khai thác tiền và các tệp nhị phân Tsunami.

Việc nhắm mục tiêu các API Docker REST của TeamTNT đã được ghi nhận đầy đủ trong năm qua. Trend Micro cũng phát hiện thông tin xác thực liên quan đến hai trong số các tài khoản DockerHub do kẻ tấn công kiểm soát.

Các tài khoản - alpineos và sandeep078 - được cho là đã được sử dụng để phân phối nhiều loại payload độc hại như rootkit, bộ công cụ khai thác Kubernetes, đánh cắp thông tin xác thực, công cụ khai thác XMRig Monero và thậm chí cả mã độc Kinsing.

Trend Micro khuyến nghị các tổ chức cấu hình API REST tiếp xúc với TLS để giảm thiểu các cuộc tấn công AiTM, cũng như sử dụng các cửa hàng thông tin xác thực và trình trợ giúp để lưu trữ thông tin đăng nhập của người dùng.

Công ty an ninh mạng Trend Micro cho biết, hãng đã phát hiện nhóm hacker có động cơ tài chính lợi dụng lỗ hổng để chèn các tập lệnh Python có khả năng vô hiệu hóa các tính năng an ninh của hệ điều hành (OS) như Security-Enhanced Linux (SELinux) và các tính năng khác.

Những kẻ đứng sau mã độc Kinsing có lịch sử quét các máy chủ tồn tại lỗ hổng để đưa chúng vào một mạng botnet. Các lỗ hổng nhắm tới bao gồm Redis, SaltStack, Log4Shell, Spring4Shell và Atlassian Confluence (CVE-2022-26134).

Những kẻ đứng sau Kinsing cũng tham gia chiến dịch nhắm vào môi trường vùng chứa thông qua các cổng API Docker Daemon mở bị cấu hình sai để khởi chạy một công cụ khai thác tiền điện tử, sau đó lây lan mã độc sang các vùng chứa và máy chủ khác.

Làn sóng tấn công mới nhất, hacker khai thác CVE-2020-14882 (điểm CVSS: 9,8), một lỗi thực thi mã từ xa (RCE) hai năm tuổi, nhắm vào các máy chủ chưa được vá để chiếm quyền kiểm soát máy chủ và thêm vào các payload độc hại.

Đáng chú ý là trong quá khứ, lỗ hổng này đã được nhiều mạng botnet khai thác để phân phối các máy khai thác Monero và backdoor Tsunami trên các hệ thống Linux bị lây nhiễm.

Khai thác thành công lỗ hổng, hacker triển khai một tập lệnh shell chịu trách nhiệm cho một loạt các hành động: Xóa log hệ thống /var/log/syslog, tắt các tính năng an ninh và các tác nhân dịch vụ đám mây từ Alibaba và Tencent, đồng thời loại bỏ các tiến trình khai thác cạnh tranh.

Sau đó, tập lệnh shell sẽ tiến hành tải xuống mã độc Kinsing từ một máy chủ từ xa, đồng thời thực hiện các bước để có thể đeo bám dai dẳng.

"Việc khai thác thành công lỗ hổng này có thể dẫn đến RCE, cho phép những kẻ tấn công thực hiện rất nhiều hoạt động độc hại trên các hệ thống bị ảnh hưởng", Trend Micro cho biết. "Điều này có thể bao gồm từ thực thi mã độc [...] đến đánh cắp dữ liệu quan trọng và thậm chí kiểm soát hoàn toàn một máy bị xâm nhập".

TeamTNT trở lại với những đòn tấn công mới

Các nhà nghiên cứu từ Aqua Security xác định ba cuộc tấn công mới có liên quan đến một nhóm tấn công tiền điện tử "tích cực" khác có tên là TeamTNT.

Nhà nghiên cứu Assaf Morag của Aqua Security cho biết: “TeamTNT đã quét tìm Docker Daemon bị cấu hình sai và triển khai alpine, với dòng lệnh để tải tập lệnh shell (k.sh) xuống máy chủ C2”.

Điều đáng chú ý về chuỗi tấn công là nó dường như được thiết kế để phá vỡ mã hóa SECP256K1, nếu thành công, có thể cung cấp cho hacker khả năng tính toán các key cho bất kỳ ví tiền điện tử nào. Nói cách khác, ý tưởng là tận dụng sức mạnh tính toán cao nhưng bất hợp pháp của các mục tiêu để chạy bộ giải ECDLP và lấy khóa.

Hai cuộc tấn công khác của TeamTNT liên quan đến việc khai thác các máy chủ Redis bị lộ lọt và các API Docker bị cấu hình sai để triển khai các công cụ khai thác tiền và các tệp nhị phân Tsunami.

Việc nhắm mục tiêu các API Docker REST của TeamTNT đã được ghi nhận đầy đủ trong năm qua. Trend Micro cũng phát hiện thông tin xác thực liên quan đến hai trong số các tài khoản DockerHub do kẻ tấn công kiểm soát.

Các tài khoản - alpineos và sandeep078 - được cho là đã được sử dụng để phân phối nhiều loại payload độc hại như rootkit, bộ công cụ khai thác Kubernetes, đánh cắp thông tin xác thực, công cụ khai thác XMRig Monero và thậm chí cả mã độc Kinsing.

Trend Micro khuyến nghị các tổ chức cấu hình API REST tiếp xúc với TLS để giảm thiểu các cuộc tấn công AiTM, cũng như sử dụng các cửa hàng thông tin xác thực và trình trợ giúp để lưu trữ thông tin đăng nhập của người dùng.

Nguồn: The Hacker News