-

08/10/2013

-

400

-

985 bài viết

Giới thiệu về Trojan MagicRAT

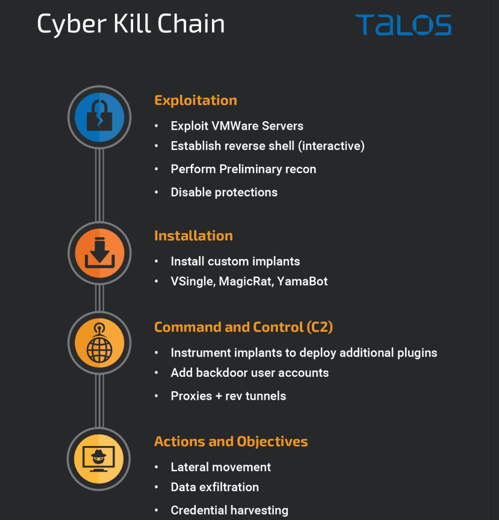

MagicRAT là một mã trojan truy cập từ xa đơn giản (Remote access trojan) sử dụng khung Qt và viết bằng ngôn ngữ lập trình C++. Mã độc này cho phép điều khiển từ xa tới các thiết bị đã bị xâm nhập. Hãng bảo mật Cisco cho rằng MagicRat được phát triển bới Lazarus – một nhóm tin tặc được Bắc Triều Tiên tài trợ.

Bước đầu của cuộc tấn công, Lazarus lợi dụng lỗ hổng Log4shell trên các máy chủ VMWare. Sau đó sẽ mở ra một reverse shell, từ đó các kẻ tấn công có thể sử dụng để đưa ra các câu lệnh điều khiển các máy bị nhiễm mã độc.

Hình. Các bước tấn công của MagicRAT

Sau đó, kẻ tấn công có thể thực hiện những cuộc dò quét thông tin cơ bản và vô hiệu hóa tường lửa hoặc các biện pháp bảo vệ mà thiết bị của nạn nhân đang sử dụng. Trong giai đoạn dò quét thông tin, attacker đã thu thập thông tin hệ thống, mạng, các phần mềm đã cài đặt, thông tin các ổ đĩa. Sau đó sẽ thu thập và lọc các thông tin xác thực.

Khi các backdoor đã được cài đặt thành công, các công cụ đã được cài đặt và kích hoạt tại máy nạn nhân, reverse shell sẽ được sử dụng để dọn dẹp các tệp trong thư mục lây nhiễm, chấm dứt các tác vụ powershell, xóa các tài khoản đã tạo và xóa nhật ký sự kiện của Windows.

Theo Cisco Talos

Hình. Các bước tấn công của MagicRAT

Bước cài đặt

Sau khi các biện pháp bảo vệ đã bị vô hiệu hóa, kẻ tấn công tiến hành triển khai các phần mềm chứa mã độc (được cho là của Lazarus phát triển và vận hành) như "VSingle” - để do thám, trích xuất các thông tin hoặc tạo backdoor; “YamaBot” – để liệt kê các thông tin từ thư mục, gửi các thông tin đến C2; Thực thi các lệnh hoặc gỡ cài đặt chính nó khỏi máy nạn nhân.Bước ra lệnh điều khiển - Command and Control (C2):

Tại bước này, kẻ tấn công sẽ cài đặt các công cụ bổ sung thường được thấy từ các tác nhân đe dọa khác như MIMIKATZ, PROCFUMP, SOCKs PROXY... Kẻ tấn công cũng có thể tạo các tài khoản người dùng trái phép trong hệ thống nhằm chiếm quyền truy cập.Bước hành động - Actions and Objectives

Hacker sẽ tiến hành do thám trên thiết bị cuối, triển khai các mã độc để duy trì quyền truy cập bí mật vào hệ thống. Kẻ tấn công sẽ tiến hành khám phá các thông tin liên quan đến Active Directory để tiếp tục xác minh các thiết bị cuối tiềm năng có thể tiếp tục lây nhiễm. Sau khi có được danh sách máy tính và người dùng, attacker sẽ ping thủ công tới các điểm cuối xem có thể truy cập được hay không. Sau đó sẽ tiếp tục cấy mã độc VSingle. Kẻ tấn công thường lấy các thông tin nhạy cảm và trích xuất thông qua công cụ được cấy ghép.Khi các backdoor đã được cài đặt thành công, các công cụ đã được cài đặt và kích hoạt tại máy nạn nhân, reverse shell sẽ được sử dụng để dọn dẹp các tệp trong thư mục lây nhiễm, chấm dứt các tác vụ powershell, xóa các tài khoản đã tạo và xóa nhật ký sự kiện của Windows.

Theo Cisco Talos