WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Giao thức memcached bị lợi dụng để tấn công DDoS khuếch đại

Cập nhật ngày 07/03/2018: Sau cuộc tấn công DDoS lên tới 1.35 Tbps vào Github, Arbor Networks cho biết đã ghi nhận cuộc tấn công DDoS khuếch đại 1.7 Tbps vào trang web một khách hàng tại Mĩ của hãng.

Tương tự như cuộc tấn công vào Github tuần trước, băng thông khổng lồ của cuộc tấn công mới nhất được khuếch đại bằng cách sử dụng hàng ngàn máy chủ memcached được cấu hình sai trên Internet.

Các nhà nghiên cứu cũng lưu ý rằng tội phạm mạng đã bắt đầu thêm yêu cầu đòi tiền chuộc vào các cuộc tấn công DDoS sử dụng máy chủ memcached.

Kẻ xấu đã bắt đầu lợi dụng hệ quản trị cơ sở dữ liệu memcached để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS).

Memcached là một hệ thống lưu trữ bộ nhớ đệm mã nguồn mở được thiết kế để xử lý một số lượng lớn các kết nối mở. Máy khách có thể liên lạc với các máy chủ memcached qua TCP hoặc UDP trên cổng 11211.

Theo Cloudflare, Arbor Networks và Qihoo 360, gần đây memcached đã bị lạm dụng trong các cuộc tấn công DDoS khuếch đại. Cloudflare gọi kiểu tấn công này là Memcrashed.

Kẻ tấn công dường như lạm dụng các máy chủ memcached không được bảo vệ có kích hoạt UDP. Tương tự như các phương pháp khuếch đại khác, kẻ tấn công gửi truy vấn đến máy chủ mục tiêu trên cổng 11211 sử dụng địa chỉ IP giả phù hợp với IP của máy nạn nhân. Truy vấn được gửi đến máy chủ chỉ một vài byte, nhưng phản hồi có thể lớn hơn hàng chục nghìn lần, dẫn đến một cuộc tấn công đáng kể.

Theo Cloudflare, cuộc tấn công DDoS memcached lớn nhất đạt 260 Gbps, nhưng Arbor Networks cho biết đã phát hiện các vụ tấn công đạt 500 Gbps và thậm chí còn nhiều hơn.

Marek Majkowski của CloudFlare cho biết: "Tôi rất ngạc nhiên khi biết rằng memcached sử dụng UDP. Đặc điểm của phần mềm cho thấy đây là một trong những phần mềm tốt nhất để sử dụng cho tấn công khuếch đại! Hoàn toàn không có kiểm tra và dữ liệu sẽ được gửi đến khách hàng với tốc độ vượt bậc! Hơn nữa, truy vấn có thể rất nhỏ và phản hồi rất lớn (lên đến 1MB)”.

Arbor Networks lưu ý rằng các loại truy vấn được sử dụng trong các cuộc tấn công này cũng có thể được hướng đến TCP cổng 11211, nhưng vì các truy vấn TCP không thể giả mạo một cách đáng tin, phần mềm này ít bị lạm dụng hơn.

Trong các vụ tấn công theo quan sát của Cloudflare, kẻ tấn công lạm dụng máy chủ từ khắp nơi trên thế giới, nhưng chủ yếu là từ Bắc Mỹ và Châu Âu. Phần lớn các máy chủ do OVH, DigitalOcean và Sakura lưu trữ.

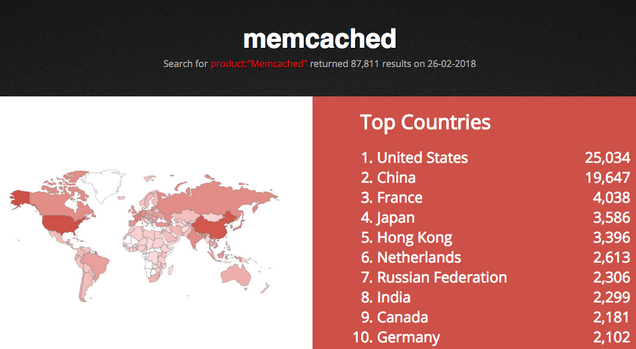

Các cuộc tấn công được giám sát bởi mạng lưới phân phối nội dung (CDN) xuất phát từ khoảng 5.700 địa chỉ IP kết hợp với các máy chủ memcached, nhưng các chuyên gia nhận định sẽ có nhiều cuộc tấn công lớn hơn trong tương lai tìm kiếm trên Shodan cho thấy có gần 88.000 máy chủ mở. Phần lớn các hệ thống bị lợi dụng là ở Hoa Kỳ, Trung Quốc và Pháp.

"Đánh giá hiện tại của Arbor là, giống như hầu hết các phương pháp tấn công DDoS khác, tấn công DDoS memcached ban đầu được thực hiện thủ công bởi những kẻ tấn công có tay nghề”.

Theo Cloudflare, người dùng nên tắt hỗ trợ UDP trừ khi cần thiết và các quản trị hệ thống đảm bảo rằng các máy chủ của họ không thể truy cập được từ Web. Các nhà cung cấp dịch vụ Internet (ISP) cũng có thể góp phần giảm thiểu các cuộc tấn công này và các kiểu tấn công khuếch đại khác bằng cách vá các phần mềm tồn tại lỗ hổng và ngăn chặn giả mạo IP.

Tương tự như cuộc tấn công vào Github tuần trước, băng thông khổng lồ của cuộc tấn công mới nhất được khuếch đại bằng cách sử dụng hàng ngàn máy chủ memcached được cấu hình sai trên Internet.

Các nhà nghiên cứu cũng lưu ý rằng tội phạm mạng đã bắt đầu thêm yêu cầu đòi tiền chuộc vào các cuộc tấn công DDoS sử dụng máy chủ memcached.

Theo The Hacker News

--------------------------------------------Kẻ xấu đã bắt đầu lợi dụng hệ quản trị cơ sở dữ liệu memcached để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS).

Memcached là một hệ thống lưu trữ bộ nhớ đệm mã nguồn mở được thiết kế để xử lý một số lượng lớn các kết nối mở. Máy khách có thể liên lạc với các máy chủ memcached qua TCP hoặc UDP trên cổng 11211.

Theo Cloudflare, Arbor Networks và Qihoo 360, gần đây memcached đã bị lạm dụng trong các cuộc tấn công DDoS khuếch đại. Cloudflare gọi kiểu tấn công này là Memcrashed.

Kẻ tấn công dường như lạm dụng các máy chủ memcached không được bảo vệ có kích hoạt UDP. Tương tự như các phương pháp khuếch đại khác, kẻ tấn công gửi truy vấn đến máy chủ mục tiêu trên cổng 11211 sử dụng địa chỉ IP giả phù hợp với IP của máy nạn nhân. Truy vấn được gửi đến máy chủ chỉ một vài byte, nhưng phản hồi có thể lớn hơn hàng chục nghìn lần, dẫn đến một cuộc tấn công đáng kể.

Theo Cloudflare, cuộc tấn công DDoS memcached lớn nhất đạt 260 Gbps, nhưng Arbor Networks cho biết đã phát hiện các vụ tấn công đạt 500 Gbps và thậm chí còn nhiều hơn.

Marek Majkowski của CloudFlare cho biết: "Tôi rất ngạc nhiên khi biết rằng memcached sử dụng UDP. Đặc điểm của phần mềm cho thấy đây là một trong những phần mềm tốt nhất để sử dụng cho tấn công khuếch đại! Hoàn toàn không có kiểm tra và dữ liệu sẽ được gửi đến khách hàng với tốc độ vượt bậc! Hơn nữa, truy vấn có thể rất nhỏ và phản hồi rất lớn (lên đến 1MB)”.

Arbor Networks lưu ý rằng các loại truy vấn được sử dụng trong các cuộc tấn công này cũng có thể được hướng đến TCP cổng 11211, nhưng vì các truy vấn TCP không thể giả mạo một cách đáng tin, phần mềm này ít bị lạm dụng hơn.

Trong các vụ tấn công theo quan sát của Cloudflare, kẻ tấn công lạm dụng máy chủ từ khắp nơi trên thế giới, nhưng chủ yếu là từ Bắc Mỹ và Châu Âu. Phần lớn các máy chủ do OVH, DigitalOcean và Sakura lưu trữ.

Các cuộc tấn công được giám sát bởi mạng lưới phân phối nội dung (CDN) xuất phát từ khoảng 5.700 địa chỉ IP kết hợp với các máy chủ memcached, nhưng các chuyên gia nhận định sẽ có nhiều cuộc tấn công lớn hơn trong tương lai tìm kiếm trên Shodan cho thấy có gần 88.000 máy chủ mở. Phần lớn các hệ thống bị lợi dụng là ở Hoa Kỳ, Trung Quốc và Pháp.

"Đánh giá hiện tại của Arbor là, giống như hầu hết các phương pháp tấn công DDoS khác, tấn công DDoS memcached ban đầu được thực hiện thủ công bởi những kẻ tấn công có tay nghề”.

Theo Cloudflare, người dùng nên tắt hỗ trợ UDP trừ khi cần thiết và các quản trị hệ thống đảm bảo rằng các máy chủ của họ không thể truy cập được từ Web. Các nhà cung cấp dịch vụ Internet (ISP) cũng có thể góp phần giảm thiểu các cuộc tấn công này và các kiểu tấn công khuếch đại khác bằng cách vá các phần mềm tồn tại lỗ hổng và ngăn chặn giả mạo IP.

Theo Security Week

Chỉnh sửa lần cuối: