anhphuong

W-------

-

10/08/2014

-

3

-

7 bài viết

Forensic 7 - Mobile Data - WhatsApp

Với sự tăng trưởng theo cấp số nhân của số lượng các thiết bị di động (trong 1.6 tỉ thiết bị di động được bán trong năm 2010 thì 19% trong số đó là smartphone), dù muốn hay không, các thiết bị di động đang dần thu hút sự chú ý của tội phạm mạng. Dù là chuyên gia hay người dùng bình thường, mọi người cũng cần trang bị những kiến thức cần thiết để bảo vệ chính mình trước các nguy cơ từ tội phạm mạng.

Bài viết này sẽ thảo luận về việc sử dụng Forensics để khai thác dữ liệu cá nhân, tin nhắn trong database của một trong những phần mềm OTT (Over-The-Top) nổi tiếng và đắt giá nhất hiện nay – WhatsApp.

Case study:

Tình huống giả định: các bạn được cung cấp một file Android Backup – được dump ra từ dữ liệu trên máy và thẻ nhớ của một người dùng Android. Trên máy có cài WhatsApp và đã được sử dụng. Hãy đọc các nội dung mà người dùng Android này đã trao đổi với “bên ngoài” thông qua WhatsApp.

Input: file: for300.zip (~115MB)

Unzip file => được file for300

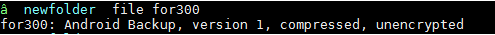

Có thể dùng các tool hexeditor hoặc dùng lệnh file nên linux để xác định định dạng file:

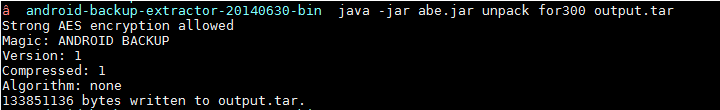

“Google is your friend”, tìm cách extract Android Backup, mình sử dụng Android Backup Extractor.

Sau khi extract được dữ liệu trong file Android Backup vừa có, review lại một lượt các file có thể khai thác được.

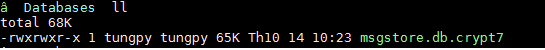

Vì case study của chúng ta là về WhatsApp, do vậy sẽ tập trung tìm những file/folder dữ liệu có liên quan trực tiếp đến WhatsApp. Không quá khó khăn để thấy một file database: msgstore.db.crypt7 ở ../shared/0/WhatsApp/Databases/

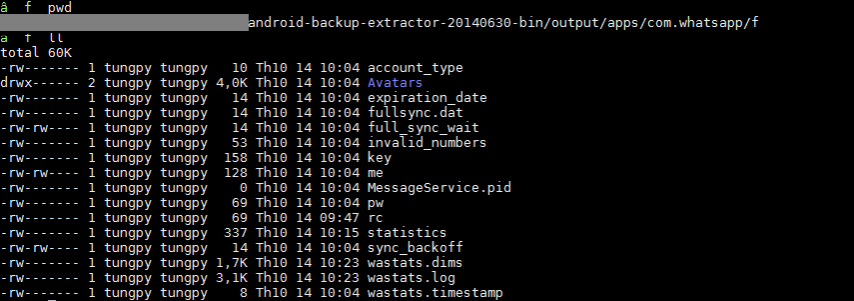

msgstore.db.crypt7 là một file database đã được WhatsApp mã hóa, sử dụng crypt7. Để khai thác, ta cần có thêm file key, dễ dàng tìm thấy ở: ..apps/com.whatsapp/f/

Sử dụng công cụ WhatsApp Viewer để khôi phục dữ liệu gốc từ file đã được mã hóa. Từ đoạn dữ liệu này, chúng ta có thể đọc được tin nhắn, cùng rất nhiều thông tin nhạy cảm của người dùng.

Bài viết này sẽ thảo luận về việc sử dụng Forensics để khai thác dữ liệu cá nhân, tin nhắn trong database của một trong những phần mềm OTT (Over-The-Top) nổi tiếng và đắt giá nhất hiện nay – WhatsApp.

WhatsApp là một ứng dụng nhắn tin đa nền tảng, cho phép bạn nhắn tin mà không cần phải trả phí tin nhắn SMS.

Case study:

Tình huống giả định: các bạn được cung cấp một file Android Backup – được dump ra từ dữ liệu trên máy và thẻ nhớ của một người dùng Android. Trên máy có cài WhatsApp và đã được sử dụng. Hãy đọc các nội dung mà người dùng Android này đã trao đổi với “bên ngoài” thông qua WhatsApp.

(File được lấy từ bài Forensics 300 trên Whitehat Contest Grand Prix 2014)

Trước khi đi vào phân tích Forensics, ta cần phải xác định rõ dữ liệu đầu vào có những gì, và mục tiêu của quá trình phân tích, kiên nhẫn không bỏ sót dù một bit của dữ liệu.

Input: file: for300.zip (~115MB)

Unzip file => được file for300

Có thể dùng các tool hexeditor hoặc dùng lệnh file nên linux để xác định định dạng file:

Mã:

$~ file for300

for300: Android Backup, version 1, compressed, unencrypted“Google is your friend”, tìm cách extract Android Backup, mình sử dụng Android Backup Extractor.

Mã:

java -jar abe.jar unpack for300 output.tarSau khi extract được dữ liệu trong file Android Backup vừa có, review lại một lượt các file có thể khai thác được.

Vì case study của chúng ta là về WhatsApp, do vậy sẽ tập trung tìm những file/folder dữ liệu có liên quan trực tiếp đến WhatsApp. Không quá khó khăn để thấy một file database: msgstore.db.crypt7 ở ../shared/0/WhatsApp/Databases/

msgstore.db.crypt7 là một file database đã được WhatsApp mã hóa, sử dụng crypt7. Để khai thác, ta cần có thêm file key, dễ dàng tìm thấy ở: ..apps/com.whatsapp/f/

Sử dụng công cụ WhatsApp Viewer để khôi phục dữ liệu gốc từ file đã được mã hóa. Từ đoạn dữ liệu này, chúng ta có thể đọc được tin nhắn, cùng rất nhiều thông tin nhạy cảm của người dùng.

Chỉnh sửa lần cuối bởi người điều hành: