DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Emotet sử dụng định dạng địa chỉ IP đặc biệt để tránh bị phát hiện

Các chiến dịch spam liên quan việc triển khai mạng botnet Emotet được phát hiện gần đây cho thấy, hacker sử dụng các định dạng địa chỉ IP đặc biệt nhằm né tránh sự phát hiện của các giải pháp an ninh.

Nhà phân tích mối đe dọa của Trend Micro, Ian Kenefick cho biết, tin tặc sử dụng địa chỉ IP dưới dạng hệ thập lục phân và bát phân. Sau khi được xử lý bởi các hệ điều hành, các địa chỉ IP này được tự động chuyển đổi sang "dạng tứ phân để bắt đầu yêu cầu từ các máy chủ từ xa".

Các chuỗi lây nhiễm, cũng như các cuộc tấn công liên quan đến Emotet trước đây, nhằm mục đích lừa người dùng bật chức năng macro trong tệp Office độc hại và tự động thực thi phần mềm độc hại. Tệp tài liệu sử dụng Excel 4.0 Macro, một tính năng đã bị tin tặc lạm dụng nhiều lần để phát tán phần mềm độc hại.

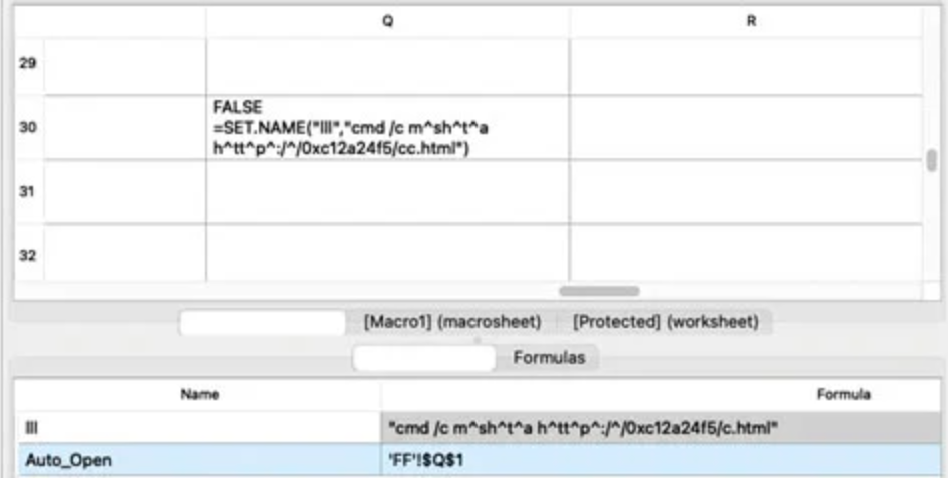

Sau khi được bật, macro sẽ gửi yêu cầu tới một URL được làm rối bằng cách thêm các dấu mũ (^) và địa chỉ IP của máy chủ độc hại sẽ được trình diễn dưới dạng thập lục phân h^tt^p^:/^/0xc12a24f5/cc.html, để thực thi ứng dụng HTML (HTA) độc hại từ xa.

Một biến thể khác trong chiến dịch tấn công lừa đảo này cũng có phương thức tương tự, điểm khác biệt duy nhất là địa chỉ IP hiện được mã hóa ở định dạng bát phân h^tt^p^:/^/0056.0151.0121.0114/c.html.

Kenefick cho biết: “Việc trình diễn địa chỉ IP dạng hệ thập lục phân và bát phân có thể dẫn đến việc né tránh các giải pháp an ninh dựa vào so sánh mẫu. Các kỹ thuật trốn tránh này cho thấy tin tặc liên tục đổi mới các kỹ thuật để vượt qua các giải pháp phát hiện dựa trên mẫu".

Sau khi bị đánh sập bởi cơ quan pháp luật, chiến dịch này có thể coi là sự trở lại của phần mềm độc hại Emotet sau quãng thời gian gián đoạn kéo dài 10 tháng. Vào tháng 12 năm 2021, các nhà nghiên cứu đã phát hiện ra bằng chứng về việc phần mềm độc hại sử dụng nhiều kỹ thuật lẩn tránh nâng cao để triển khai Cobalt Strike Beacons trực tiếp vào các hệ thống bị xâm nhập.

Gần đây, để đảm bảo an toàn cho người dùng, Microsoft đã tiết lộ kế hoạch tắt Macro Excel 4.0 (XLM) theo mặc định. Kể từ phiên bản Excel (Build 16.0.14427.10000), Excel 4.0 (XLM) macros bị vô hiệu hóa.

Nhà phân tích mối đe dọa của Trend Micro, Ian Kenefick cho biết, tin tặc sử dụng địa chỉ IP dưới dạng hệ thập lục phân và bát phân. Sau khi được xử lý bởi các hệ điều hành, các địa chỉ IP này được tự động chuyển đổi sang "dạng tứ phân để bắt đầu yêu cầu từ các máy chủ từ xa".

Các chuỗi lây nhiễm, cũng như các cuộc tấn công liên quan đến Emotet trước đây, nhằm mục đích lừa người dùng bật chức năng macro trong tệp Office độc hại và tự động thực thi phần mềm độc hại. Tệp tài liệu sử dụng Excel 4.0 Macro, một tính năng đã bị tin tặc lạm dụng nhiều lần để phát tán phần mềm độc hại.

Sau khi được bật, macro sẽ gửi yêu cầu tới một URL được làm rối bằng cách thêm các dấu mũ (^) và địa chỉ IP của máy chủ độc hại sẽ được trình diễn dưới dạng thập lục phân h^tt^p^:/^/0xc12a24f5/cc.html, để thực thi ứng dụng HTML (HTA) độc hại từ xa.

Một biến thể khác trong chiến dịch tấn công lừa đảo này cũng có phương thức tương tự, điểm khác biệt duy nhất là địa chỉ IP hiện được mã hóa ở định dạng bát phân h^tt^p^:/^/0056.0151.0121.0114/c.html.

Kenefick cho biết: “Việc trình diễn địa chỉ IP dạng hệ thập lục phân và bát phân có thể dẫn đến việc né tránh các giải pháp an ninh dựa vào so sánh mẫu. Các kỹ thuật trốn tránh này cho thấy tin tặc liên tục đổi mới các kỹ thuật để vượt qua các giải pháp phát hiện dựa trên mẫu".

Sau khi bị đánh sập bởi cơ quan pháp luật, chiến dịch này có thể coi là sự trở lại của phần mềm độc hại Emotet sau quãng thời gian gián đoạn kéo dài 10 tháng. Vào tháng 12 năm 2021, các nhà nghiên cứu đã phát hiện ra bằng chứng về việc phần mềm độc hại sử dụng nhiều kỹ thuật lẩn tránh nâng cao để triển khai Cobalt Strike Beacons trực tiếp vào các hệ thống bị xâm nhập.

Gần đây, để đảm bảo an toàn cho người dùng, Microsoft đã tiết lộ kế hoạch tắt Macro Excel 4.0 (XLM) theo mặc định. Kể từ phiên bản Excel (Build 16.0.14427.10000), Excel 4.0 (XLM) macros bị vô hiệu hóa.

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: