Thriuenug

VIP Members

-

29/08/2019

-

21

-

43 bài viết

Các cuộc tấn công sử dụng trojan Emotet đột ngột gia tăng

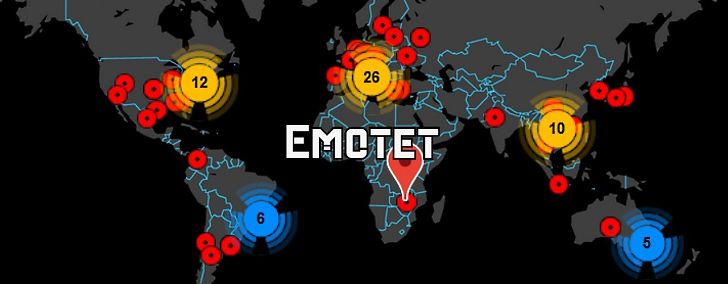

Các cơ quan an ninh mạng trên khắp châu Á và châu Âu đã đưa ra nhiều cảnh báo liên quan đến sự trỗi dậy của các cuộc tấn công sử dụng phần mềm độc hại Emotet dựa trên email nhắm vào các doanh nghiệp ở Pháp, Nhật Bản và New Zealand.

"Các email chứa các tệp đính kèm hoặc liên kết độc hại mà người nhận được khuyến khích tải xuống", nhóm Ứng cứu Khẩn cấp Máy tính (CERT) của New Zealand cho biết. "Các liên kết và tệp đính kèm này có thể trông giống như hóa đơn chính hãng, tài liệu tài chính, thông tin vận chuyển, sơ yếu lý lịch, tài liệu đã được quét virus hoặc thông tin về COVID-19, nhưng chúng là giả mạo".

"Các email chứa các tệp đính kèm hoặc liên kết độc hại mà người nhận được khuyến khích tải xuống", nhóm Ứng cứu Khẩn cấp Máy tính (CERT) của New Zealand cho biết. "Các liên kết và tệp đính kèm này có thể trông giống như hóa đơn chính hãng, tài liệu tài chính, thông tin vận chuyển, sơ yếu lý lịch, tài liệu đã được quét virus hoặc thông tin về COVID-19, nhưng chúng là giả mạo".

Cũng có những lo ngại tương tự, CERT của Nhật Bản (JPCERT/CC) cảnh báo rằng họ nhận thấy sự gia tăng nhanh chóng trong số lượng địa chỉ email tên miền trong nước (.jp) bị nhiễm phần mềm độc hại và có thể bị lạm dụng để gửi email spam nhằm cố gắng lây lan thêm phần mềm độc hại.

Lần đầu tiên phát hiện vào năm 2014 và được phân phối bởi nhóm TA542 (hoặc Mummy Spider), Emotet kể từ đó đã phát triển từ nguồn ban đầu là một Trojan banking đơn giản trở thành một "Swiss Army knife (con dao đa năng của quân đội Thụy Sỹ)", mô-đun có thể hoạt động như một trình tải xuống, đánh cắp thông tin và spambot tùy thuộc vào cách nó được triển khai.

Trong những tháng gần đây, phần mềm độc hại đã được liên kết với một số chiến dịch malspam do botnet điều khiển và thậm chí có khả năng cung cấp các payload nguy hiểm.

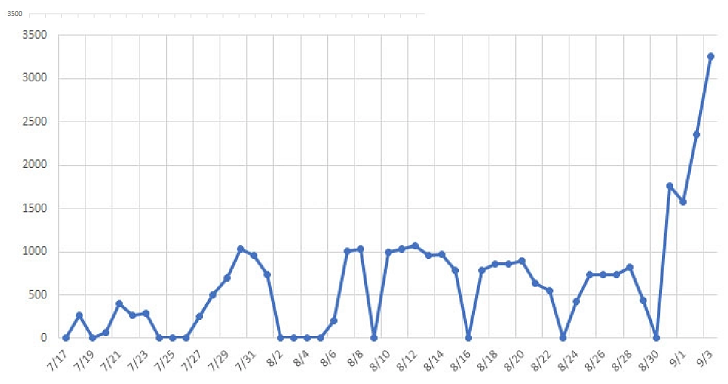

Sự gia tăng của Emotet bắt đầu từ 17/07 với phần mềm độc hại gửi được gửi cho hơn 500.000 email vào tất cả các ngày trong tuần, mục tiêu được nhắm đến là các tổ chức ở châu Âu.

Thường lây lan qua các chiến dịch lừa đảo email quy mô lớn liên quan đến Microsoft Word hoặc file đính kèm ZIP có mật khẩu bảo vệ, làn sóng gần đây của các cuộc tấn công lợi dụng một kỹ thuật gọi là "email thread hijacking", sử dụng nó để lây nhiễm trojan banking TrickBot và QakBot.

Nó hoạt động bằng cách lọc các cuộc trò chuyện qua email và tệp đính kèm từ các mailbox bị xâm nhập để tạo ra các chiêu lừa đảo thuyết phục dưới dạng phản hồi độc hại tới các email hiện có giữa nạn nhân và những người khác nhằm làm cho email có vẻ đáng tin cậy hơn.

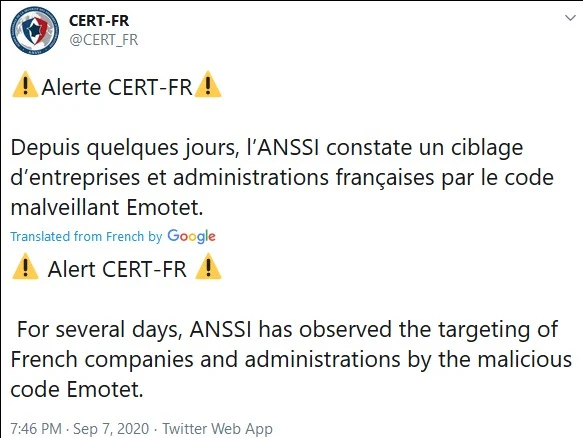

Cơ quan An ninh mạng Quốc gia Pháp ( ANSSI ) cho biết: "TA542 cũng tạo ra các email lừa đảo trên cơ sở thông tin thu thập được trong quá trình xâm nhập các mailbox.

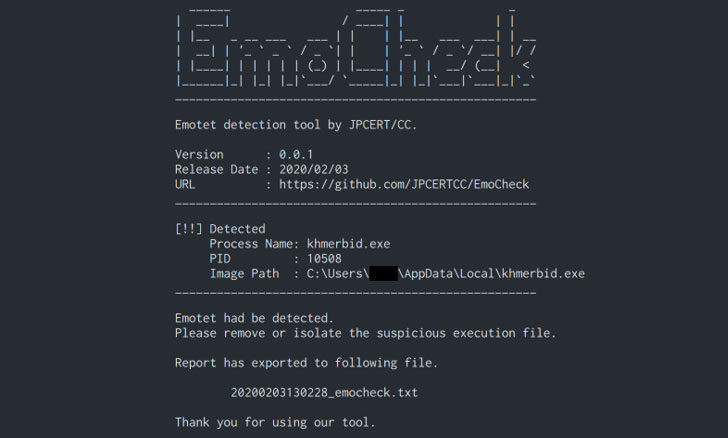

Ngoài việc sử dụng công cụ JPCERT/CC's EmoCheck tool để phát hiện sự hiện diện của trojan Emotet trên máy Windows, bạn nên quét log mạng thường xuyên để tìm bất kỳ kết nối nào với C&C của Emotet.

Ngoài việc sử dụng công cụ JPCERT/CC's EmoCheck tool để phát hiện sự hiện diện của trojan Emotet trên máy Windows, bạn nên quét log mạng thường xuyên để tìm bất kỳ kết nối nào với C&C của Emotet.

Cũng có những lo ngại tương tự, CERT của Nhật Bản (JPCERT/CC) cảnh báo rằng họ nhận thấy sự gia tăng nhanh chóng trong số lượng địa chỉ email tên miền trong nước (.jp) bị nhiễm phần mềm độc hại và có thể bị lạm dụng để gửi email spam nhằm cố gắng lây lan thêm phần mềm độc hại.

Lần đầu tiên phát hiện vào năm 2014 và được phân phối bởi nhóm TA542 (hoặc Mummy Spider), Emotet kể từ đó đã phát triển từ nguồn ban đầu là một Trojan banking đơn giản trở thành một "Swiss Army knife (con dao đa năng của quân đội Thụy Sỹ)", mô-đun có thể hoạt động như một trình tải xuống, đánh cắp thông tin và spambot tùy thuộc vào cách nó được triển khai.

Trong những tháng gần đây, phần mềm độc hại đã được liên kết với một số chiến dịch malspam do botnet điều khiển và thậm chí có khả năng cung cấp các payload nguy hiểm.

Sự gia tăng của Emotet bắt đầu từ 17/07 với phần mềm độc hại gửi được gửi cho hơn 500.000 email vào tất cả các ngày trong tuần, mục tiêu được nhắm đến là các tổ chức ở châu Âu.

Thường lây lan qua các chiến dịch lừa đảo email quy mô lớn liên quan đến Microsoft Word hoặc file đính kèm ZIP có mật khẩu bảo vệ, làn sóng gần đây của các cuộc tấn công lợi dụng một kỹ thuật gọi là "email thread hijacking", sử dụng nó để lây nhiễm trojan banking TrickBot và QakBot.

Nó hoạt động bằng cách lọc các cuộc trò chuyện qua email và tệp đính kèm từ các mailbox bị xâm nhập để tạo ra các chiêu lừa đảo thuyết phục dưới dạng phản hồi độc hại tới các email hiện có giữa nạn nhân và những người khác nhằm làm cho email có vẻ đáng tin cậy hơn.

Cơ quan An ninh mạng Quốc gia Pháp ( ANSSI ) cho biết: "TA542 cũng tạo ra các email lừa đảo trên cơ sở thông tin thu thập được trong quá trình xâm nhập các mailbox.

Theo The Hacker New

Chỉnh sửa lần cuối bởi người điều hành: