WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

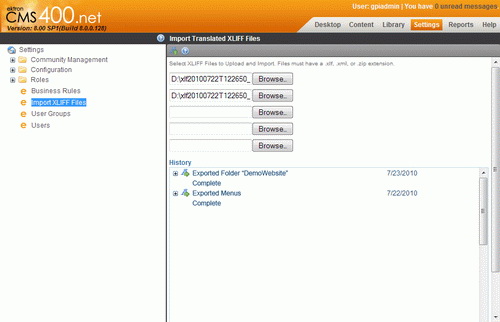

Ektron CMS cho phép đọc file, thực thi mã tùy ý

Hai lỗ hổng được phát hiện trong Hệ thống quản trị nội dung Ektron cho phép kẻ tấn công đọc các file được lưu trữ trên máy chủ mà không cần thực hiện bước xác thực và khởi chạy bất kỳ đoạn mã nào.

Ektron là một nền tảng CMS được sử dụng bởi hơn 3.800 công ty trên toàn thế giới để xây dựng các trang web quy mô doanh nghiệp cũng như triển khai và quản lý các website này.

Lỗ hổng đầu tiên có tên CVE-2015-0931, là kiểu chèn tài nguyên do xử lý ký hiệu nhận diện tài nguyên không phù hợp, nếu cấu hình bộ phân tích XML không tốt.

Theo đội ứng phó khẩn cấp cộng đồng (CERT) của trường đại học Carnegie Mellon, mặc định Ektron hoạt động dựa trên bộ phân tích Microsoft XML cho các tài liệu XSLT và không có lỗ hổng.

Tuy nhiên, nếu kẻ tấn công sử dụng bộ phân tích khác như Saxon XSLT, tài liệu độc hại có thể được chuyển đi nhằm tìm kiếm khả năng thực thi mã tùy ý với quyền hạn của ứng dụng.

Lỗ hổng thứ 2 (CVE-2015-0923) tồn tại trên dịch vụ web “/Workarea/ServerControlWS.asmx”. Khi tin tặc sử dụng phương thức “ContentBlockEx” với thông số “xslt”, có nguy cơ tin tặc sẽ đọc được bất kỳ thông tin nào.

Bằng cách khai thác lỗi này, kể tấn công có thể tiến hành khảo sát mục tiêu để tìm cách thâm nhập vào mạng lưới ở tầng sâu hơn của công ty.

Các lỗ hổng này ảnh hưởng đến các phiên bản 8.5, 8.7 và 9.1 của CMS và có thể được khai thác từ xa; CERT cho biết, tại thời điểm hiện tại đội chưa tìm ra được giải pháp khả thi có thể giảm thiểu nguy cơ tấn công.

Ektron là một nền tảng CMS được sử dụng bởi hơn 3.800 công ty trên toàn thế giới để xây dựng các trang web quy mô doanh nghiệp cũng như triển khai và quản lý các website này.

Lỗ hổng đầu tiên có tên CVE-2015-0931, là kiểu chèn tài nguyên do xử lý ký hiệu nhận diện tài nguyên không phù hợp, nếu cấu hình bộ phân tích XML không tốt.

Theo đội ứng phó khẩn cấp cộng đồng (CERT) của trường đại học Carnegie Mellon, mặc định Ektron hoạt động dựa trên bộ phân tích Microsoft XML cho các tài liệu XSLT và không có lỗ hổng.

Tuy nhiên, nếu kẻ tấn công sử dụng bộ phân tích khác như Saxon XSLT, tài liệu độc hại có thể được chuyển đi nhằm tìm kiếm khả năng thực thi mã tùy ý với quyền hạn của ứng dụng.

Lỗ hổng thứ 2 (CVE-2015-0923) tồn tại trên dịch vụ web “/Workarea/ServerControlWS.asmx”. Khi tin tặc sử dụng phương thức “ContentBlockEx” với thông số “xslt”, có nguy cơ tin tặc sẽ đọc được bất kỳ thông tin nào.

Bằng cách khai thác lỗi này, kể tấn công có thể tiến hành khảo sát mục tiêu để tìm cách thâm nhập vào mạng lưới ở tầng sâu hơn của công ty.

Các lỗ hổng này ảnh hưởng đến các phiên bản 8.5, 8.7 và 9.1 của CMS và có thể được khai thác từ xa; CERT cho biết, tại thời điểm hiện tại đội chưa tìm ra được giải pháp khả thi có thể giảm thiểu nguy cơ tấn công.

Nguồn: Softpedia