-

09/04/2020

-

128

-

1.618 bài viết

DEVMAN - Biến thể ransomware mới từ DragonForce với kỹ thuật tránh phát hiện tinh vi

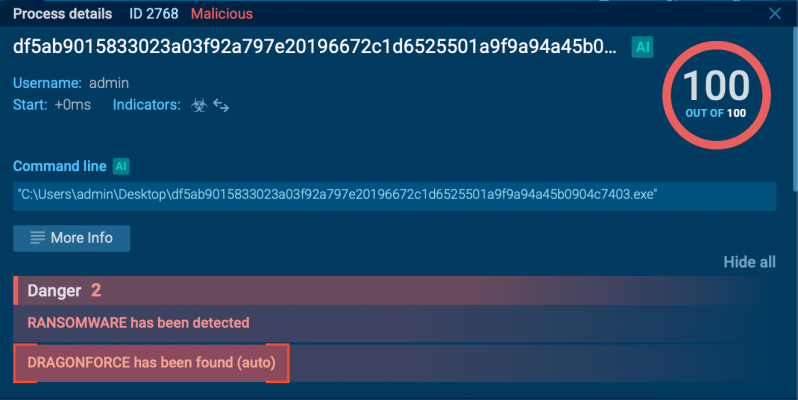

Một chiến dịch mã độc mới vừa xuất hiện đã phơi bày rõ những rủi ro tiềm tàng từ mô hình Ransomware-as-a-Service (RaaS). Mã độc tống tiền DEVMAN mới của DragonForce nhắm vào người dùng Windows 10 và 11, xuất hiện với các đặc điểm kỹ thuật độc đáo và khác biệt so với các phiên bản trước, bao gồm việc tự mã hóa các ghi chú đòi tiền chuộc và sử dụng cơ sở hạ tầng riêng.

Ransomware DEVMAN tuy vẫn chủ yếu dựa trên mã nguồn của dòng DragonForce, nhưng đã được bổ sung thêm một số tính năng mới nhằm tránh bị phát hiện như: Đổi tên tệp mã hóa và Tương tác với Windows Restart Manager.

Hoạt động chính của nó diễn ra ngoại tuyến, nhắm vào các tệp cục bộ và mạng, với khả năng mã hóa linh hoạt tùy theo tình huống. Mặc dù có liên kết chặt chẽ với DragonForce, DEVMAN đã độc lập, tạo trang web rò rỉ riêng và tuyên bố gần 40 nạn nhân chủ yếu ở châu Á và châu Phi. Tình hình này phản ánh tính linh hoạt và sự phân mảnh của hệ sinh thái Ransomware-as-a-Service, đồng thời nhấn mạnh các rủi ro và cơ hội phát hiện trong các hoạt động ransomware do chi nhánh điều khiển.

Ban đầu, nhiều hệ thống diệt virus nhận diện DEVMAN là DragonForce hoặc Conti. Tuy nhiên, phân tích sâu hơn cho thấy đây là một phiên bản được tùy biến lại, sử dụng bộ công cụ dựng sẵn (builder) tương tự DragonForce nhưng có thương hiệu riêng, mã độc riêng và cả hạ tầng tống tiền độc lập.

Một số đặc điểm kỹ thuật nổi bật:

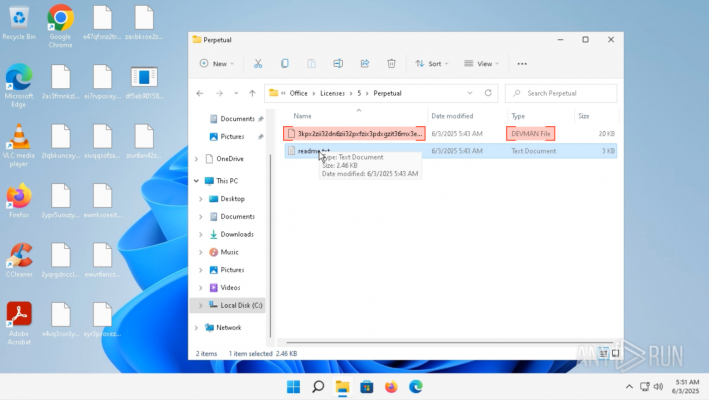

- Tệp bị mã hóa có đuôi ".DEVMAN".

- Ghi chú tống tiền bị mã hóa luôn do lỗi trong công cụ dựng và được đổi tên thành chuỗi không rõ ràng như: "e47qfsnz2trbkhnt.devman".

- DEVMAN cố thay đổi hình nền máy tính sau khi mã hóa – hoạt động tốt trên Windows 10 nhưng thất bại trên Windows 11, cho thấy khả năng tương thích còn hạn chế.

- Không có kết nối ra ngoài (C2) nhưng có hành vi dò tìm chia sẻ SMB trong mạng LAN, cho thấy nỗ lực lây lan nội bộ.

- Hỗ trợ 3 chế độ mã hóa: toàn bộ, chỉ tiêu đề hoặc tùy chỉnh, giúp kẻ tấn công cân bằng giữa tốc độ và mức độ phá hoại.

DEVMAN vận hành khá “thông minh” về mặt kỹ thuật:

- Sử dụng công cụ của Windows như Restart Manager để bỏ qua khóa file, tiếp cận cả những tệp đang mở.

- Tạo và xóa nhanh một số khóa Registry để tránh bị phát hiện bởi công cụ phân tích pháp y.

- Sử dụng mutex – một kỹ thuật nhằm ngăn mã độc chạy trùng lặp nhiều lần trên cùng hệ thống.

Dù chia sẻ nhiều điểm chung với DragonForce, DEVMAN đã thiết lập trang web rò rỉ dữ liệu (DLS) riêng, thể hiện sự tách biệt rõ ràng khỏi các nhánh chính của DragonForce. Các vụ tấn công chủ yếu xảy ra ngoại tuyến (offline) – tức là không cần kết nối tới máy chủ điều khiển, nên khó bị phát hiện bằng các công cụ giám sát mạng.

Ghi chú tống tiền bị mã hóa khiến nạn nhân không biết phải liên hệ với ai, gây gián đoạn đàm phán và khiến việc phục hồi dữ liệu khó khăn hơn, điều này tuy vô tình làm giảm mức độ hiệu quả của cuộc tấn công, nhưng cũng biến DEVMAN trở thành một chỉ dấu nhận diện đặc biệt (IOC). Đây có thể là sản phẩm từ một nhóm tội phạm mạng mới, thiếu kinh nghiệm, đang thử sức với bộ công cụ của DragonForce.

Kỹ thuật được sử dụng phần lớn vay mượn từ mã nguồn Conti, cho thấy nguy cơ tái sử dụng mã độc cũ ngày càng cao trong mô hình RaaS (ransomware-as-a-service).

Mức độ nguy hiểm của DEVMAN được đánh giá là trung bình và cao, không phải vì kỹ thuật đặc biệt tinh vi mà vì:

- Nó dễ lây lan trong mạng nội bộ.

- Có cách tiếp cận file đang mở.

- Và đặc biệt nguy hiểm nếu nạn nhân không có bản sao lưu.

Khuyến nghị từ các chuyên gia an ninh mạng:

- Sao lưu dữ liệu định kỳ, kiểm tra khả năng phục hồi, đặc biệt trên hệ thống mạng nội bộ.

- Chặn giao thức SMB nếu không cần thiết, hạn chế mã độc lây lan ngang.

- Giám sát thay đổi bất thường ở registry, mutex và hành vi ghi đè hình nền.

- Cập nhật các phần mềm bảo mật với định danh IOC mới liên quan tới ".DEVMAN" và "e47qfsnz2trbkhnt.devman".

- Với doanh nghiệp, cần có cơ chế phát hiện hành vi mã hóa hàng loạt và cảnh báo ngay lập tức.

- Chặn thực thi file từ thư mục %Temp%, %AppData%, %Downloads%.

- Giới hạn quyền admin – không dùng tài khoản quyền cao để làm việc thường xuyên.

- Giám sát tiến trình bất thường sử dụng Restart Manager, mutex hoặc tạo đuôi ".DEVMAN".

- Ngắt kết nối mạng ngay lập tức nếu nghi nhiễm.

Trong khi mã độc có thể thay đổi nhanh chóng, thì việc chuẩn bị kỹ lưỡng, sao lưu, theo dõi hành vi và đào tạo người dùng vẫn là tuyến phòng thủ hiệu quả nhất.

Theo Cyber Press

Chỉnh sửa lần cuối: