-

14/01/2021

-

19

-

85 bài viết

Conti ransomware nhắm mục tiêu tấn công vào Intel firmware

Các nhà nghiên cứu đã phân tích cuộc trò chuyện của nhóm Conti ransomware và phát hiện ra các nhóm tội phạm mạng Nga đang tích cực nghiên cứu, phát triển các bản hack firmware.

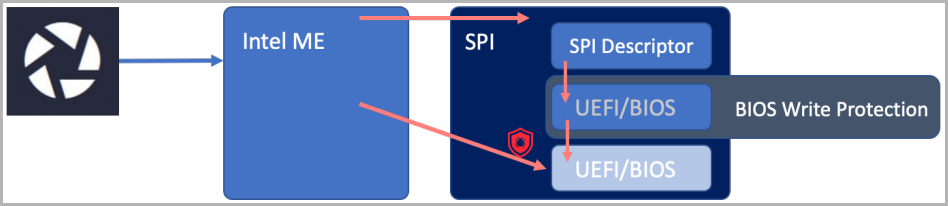

Các nhà phát triển Conti đã tạo ra proof-of-concept (PoC) sử dụng Công cụ quản lý của Intel (Management Engine) để ghi đè flash và thực thi SMM (System Management Mode).

Conti đã khai thác để tìm các chức năng và lệnh có thể sử dụng dụng trong ME (ME là một bộ vi điều khiển được nhúng trong chipset Intel chạy một hệ điều hành vi mô (micro-OS) để cung cấp các dịch vụ ngoài băng tần). Từ đó, Conti có thể truy cập bộ nhớ flash lưu trữ firmware UEFI / BIOS, thực thi mã tùy ý (ACE) trên hệ thống bị xâm phạm.

Mục tiêu cuối cùng là loại bỏ thiết bị cấy ghép SMM và chạy với các đặc quyền hệ thống cao nhất có thể, trong khi thực tế không thể phát hiện được từ các công cụ bảo mật hệ điều hành.

Tấn công Firmware trong ransomware

Để có thể tấn công firmware, trước tiên cần truy cập vào hệ thống thông qua một con đường phổ biến như lừa đảo, khai thác lỗ hổng hoặc thực hiện tấn công chuỗi cung ứng. Sau khi bypass ME, kẻ tấn công sẽ phải khai thác vào phần “out-of-write protection” mà chúng được phép truy cập, tùy thuộc vào việc triển khai ME và các giải phán hạn chế / bảo vệ khác nhau.

Eclypsium cho biết đây có thể là quyền truy cập để ghi đè SPI Descriptor và di chuyển UEFI / BIOS ra khỏi phân vùng được bảo vệ hoặc truy cập trực tiếp vào phân vùng BIOS. Ngoài ra còn có tình huống ME không có quyền truy cập, các tác nhân đe dọa có thể sử dụng Công cụ quản lý của Intel để bảo vệ PCH làm nền tảng cho bộ điều khiển SPI. Conti có thể sử dụng luồng tấn công này vào các hệ thống cục bộ, tránh các phát hiện chống vi-rút và EDR, đồng thời bỏ qua tất cả các kiểm soát bảo mật ở lớp OS.

Eclypsium cho biết đây có thể là quyền truy cập để ghi đè SPI Descriptor và di chuyển UEFI / BIOS ra khỏi phân vùng được bảo vệ hoặc truy cập trực tiếp vào phân vùng BIOS. Ngoài ra còn có tình huống ME không có quyền truy cập, các tác nhân đe dọa có thể sử dụng Công cụ quản lý của Intel để bảo vệ PCH làm nền tảng cho bộ điều khiển SPI. Conti có thể sử dụng luồng tấn công này vào các hệ thống cục bộ, tránh các phát hiện chống vi-rút và EDR, đồng thời bỏ qua tất cả các kiểm soát bảo mật ở lớp OS.

Như các nhà nghiên cứu giải thích, Conti đã có một PoC hoạt động cho các cuộc tấn công từ năm ngoái, vì vậy có khả năng họ đã sử dụng nó trong các cuộc tấn công khác. Để bảo vệ khỏi các mối đe dọa, hãy áp dụng các bản cập nhật cho phần cứng của bạn, theo dõi ME để biết các thay đổi cấu hình và thường xuyên xác minh tính toàn vẹn của SPI.

Các nhà phát triển Conti đã tạo ra proof-of-concept (PoC) sử dụng Công cụ quản lý của Intel (Management Engine) để ghi đè flash và thực thi SMM (System Management Mode).

Conti đã khai thác để tìm các chức năng và lệnh có thể sử dụng dụng trong ME (ME là một bộ vi điều khiển được nhúng trong chipset Intel chạy một hệ điều hành vi mô (micro-OS) để cung cấp các dịch vụ ngoài băng tần). Từ đó, Conti có thể truy cập bộ nhớ flash lưu trữ firmware UEFI / BIOS, thực thi mã tùy ý (ACE) trên hệ thống bị xâm phạm.

Mục tiêu cuối cùng là loại bỏ thiết bị cấy ghép SMM và chạy với các đặc quyền hệ thống cao nhất có thể, trong khi thực tế không thể phát hiện được từ các công cụ bảo mật hệ điều hành.

***

Điều quan trọng cần lưu ý là trái ngược với mô-đun của TrickBot nhắm vào các lỗi phần firmware UEFI, hỗ trợ lây nhiễm Conti và được thực hiện bởi nhóm ransomware, các phát hiện mới chỉ ra rằng các kẻ khai thác đang tìm kiếm và khai thác các lỗ hổng 0-day trong ME.

***

Tấn công Firmware trong ransomware

Để có thể tấn công firmware, trước tiên cần truy cập vào hệ thống thông qua một con đường phổ biến như lừa đảo, khai thác lỗ hổng hoặc thực hiện tấn công chuỗi cung ứng. Sau khi bypass ME, kẻ tấn công sẽ phải khai thác vào phần “out-of-write protection” mà chúng được phép truy cập, tùy thuộc vào việc triển khai ME và các giải phán hạn chế / bảo vệ khác nhau.

Như các nhà nghiên cứu giải thích, Conti đã có một PoC hoạt động cho các cuộc tấn công từ năm ngoái, vì vậy có khả năng họ đã sử dụng nó trong các cuộc tấn công khác. Để bảo vệ khỏi các mối đe dọa, hãy áp dụng các bản cập nhật cho phần cứng của bạn, theo dõi ME để biết các thay đổi cấu hình và thường xuyên xác minh tính toàn vẹn của SPI.

Chỉnh sửa lần cuối: