-

08/10/2013

-

401

-

1.012 bài viết

Chiến dịch tấn công rồng bóng đêm của tin tặc Trung Quốc vào các công ty dầu mỏ

Giới thiệu

Năm nay là tròn 10 năm kể từ ngày thế giới phát hiện vụ tấn công có tên gọi Rồng bóng đêm (Night Dragon) nhắm vào mục tiêu là hệ thống mạng của các công ty lọc hóa dầu, các công ty năng lượng trên thế giới. Vụ tấn công đã gây ra thiệt hại lớn về kinh tế cho những công ty này vì thông tin tài chính và các hồ sơ thầu bị đánh cắp.

Theo dõi những vụ việc gần đây cho thấy các cơ sở hạ tầng công nghiệp trọng yếu của một quốc gia (nhà máy điện, nước, dầu mỏ) đang là mục tiêu bị tấn công trước khi xảy ra xung đột vũ trang. Kẻ tấn công thường nhắm vào các mục tiêu này và gây ra những thiệt hại nặng nề cho quốc gia đó (VD: Ukraine, Venezuela, Mỹ), mà chưa cần dùng tới biện pháp quân sự.

Bài viết sau đề cập tới vụ tấn công Rồng bóng đêm trên để thấy được sự tinh vi, bằng mọi giá đạt được mục tiêu của kẻ gian. Từ vụ việc này hy vọng giúp cho những người làm quản trị mạng cảnh giác hơn.

Chiến dịch tấn công Night Dragon năm 2010

10 năm trước, các loại mã độc khét tiếng như Code Red, Nimda, Blaster, Sasser, SQL Slammer, Conficker và myDoom làm cả thế thế giới hoang mang vì tốc độ lây lan toàn cầu. Nhưng những vụ việc đó chỉ đếm trên đầu ngón tay. Còn ngày nay các loại mã độc mới xuất hiện nhiều hơn trước, hoạt động trên các nền tảng khác nhau, thay hình đổi dạng liên tục, khiến những người làm bảo mật phải căng sức chống đỡ.

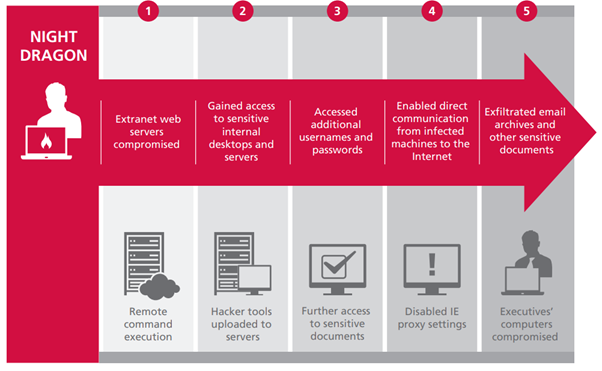

Một trong những vụ tấn công tinh vi xảy ra vào tháng 11/2009, nhắm vào các hệ thống dầu mỏ, lọc hóa dầu, năng lượng, có tên Night Dragon (ND), do hãng McAfee phát hiện. Những kẻ tấn công được cho là từ Trung Quốc. Kẻ gian sử dụng các kỹ thuật: tiêm nhiễm SQL (SQLi) vào máy chủ web; dùng email đính kèm file chứa mã độc nhắm vào máy tính của nạn nhân làm việc trong các công ty dầu mỏ. Khi nạn nhân mở email có chứa mã độc sẽ bị khai thác lỗ hổng trên hệ điều hành Windows. Sau đó mã độc cài công cụ cho phép kẻ gian xâm nhập từ xa, lấy cắp các thông tin về tài chính, hồ sơ thầu liên quan đến các dự án dầu mỏ. Chi tiết vụ tấn công thể hiện qua 5 bước hình dưới:

Hình 1. Các bước tấn công trong chiến dịchNhững kẻ tấn công từ Trung Quốc đã thuê các máy chủ ở Mỹ, dùng chúng tấn công và kiểm soát các máy chủ ở Hà Lan, rồi dùng máy chủ ở Hà Lan tấn công vào các công ty dầu mỏ; đồng thời tấn công vào máy tính của ban lãnh đạo các công ty dầu mỏ ở Kazakhstan, Đài Loan, Hy Lạp và Mỹ. Các bước thực hiện:

• Bước 1: Kẻ gian khai thác lỗ hổng SQLi trên máy chủ web của công ty, từ đó chèn được các lệnh thực thi trái phép lên máy chủ. Các lệnh này cho phép dò quét thông tin trên máy chủ.

• Bước 2: Sau đó kẻ gian tiếp tục cài đặt bộ công cụ Remote Access Tool (RAT) lên máy chủ. Những công cụ RAT phổ biến thời điểm đó là Gh0st (theo dõi), zwShell (tạo Trojan đánh cắp thông tin). Khi đã cài xong RAT, kẻ gian kiểm soát hoàn toàn máy chủ web từ xa, biến máy chủ web của công ty thành máy chủ ra lệnh và điều khiển (C&C server). Tiếp đó, tên này leo thang xâm nhập vào hệ thống mạng bên trong của công ty bằng cách tấn công các máy người dùng để lấy tài khoản VPN nhằm kết nối tới các máy chủ nội bộ.

• Bước 3: Khi đã vào được các máy chủ, kẻ gian dùng các công cụ nâng cao trên Windows như SysInternal (thực hiện các lệnh hệ thống), gsecdump(dump thông tin tài khoản), Cain&Albel (giải mã thông tin) để lấy được tài khoản người dùng trên hệ thống quản trị miền Microsoft AD.

• Bước 4: Kẻ gian phát hiện điểm yếu nếu tắt tính năng Proxy trên trình duyệt IE máy nạn nhân thì có thể điều khiển trực tiếp máy nạn nhân từ bên ngoài Internet. Do đó hắn thực thi việc này để không cần phải đi vòng vèo qua máy chủ web nữa mà trực tiếp xâm nhập vào máy nạn nhân (nhân viên).

• Bước 5: Kẻ gian tiếp tục leo thang tấn công máy tính của “các sếp” bằng cách dùng tài khoản của nhân viên gửi email kèm mã độc cho lãnh đạo. Khi mở email và file đính kèm là sẽ bị nhiễm. Từ đó kẻ gian xâm nhập và lấy các thông tin quan trọng về hồ sơ thầu, tài chính nằm ở các máy này.

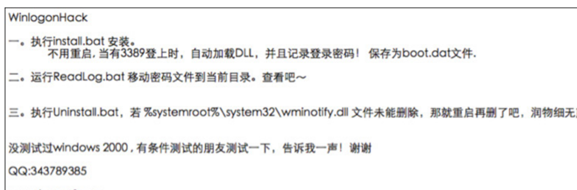

Có bạn sẽ hỏi về vai trò của Firewall ở đâu khi để kẻ gian có thể “dễ dàng” xâm nhập như trên? Câu trả lời là có nhiều diễn đàn ở Trung Quốc cho phép tải về các công cụ như WebShell, ASPxSpy. Các công cụ này được thiết kế để qua mặt các luật an ninh thông dụng được cài đặt trên tường lửa và các máy chủ. Một trong những kỹ thuật phổ biến đó là reverse proxy bypassing restriction. Sau khi đã xâm nhập, kẻ gian cài backdoor (cửa hậu) trên hệ thống và xâm nhập từ xa, lúc này thì tường lửa coi như đã bị vô hiệu hóa.

Hình 2. Một diễn đàn tại Trung Quốc cho phép tải về các công cụ tấn công

Hình 3. Hướng dẫn sử dụng công cụ WinlogonHack Câu hỏi nữa là, lớp Antivirus (AV) thì sao? Thông thường các AV phát hiện dựa trên chữ ký, nhưng RAT là một tập các bộ công cụ tấn công đặc thù cho mỗi phi vụ. Do đó không có chữ ký. Đó chính là một trong những cái khó đối với AV. Ngoài ra, khi đã chiếm được quyền quản trị hệ thống thì kẻ gian sẽ tắt các AV để dễ bề hoạt động.

Phát hiện vụ việc

Vụ việc được phát hiện dựa vào các dấu hiệu thay đổi về:

- Các host file và registry key: Xuất hiện file zwShell.exe hiện trên hệ thống, thường nằm ở thư mục chia sẻ nào đó. Ngoài ra các Trojan khi chạy sẽ:

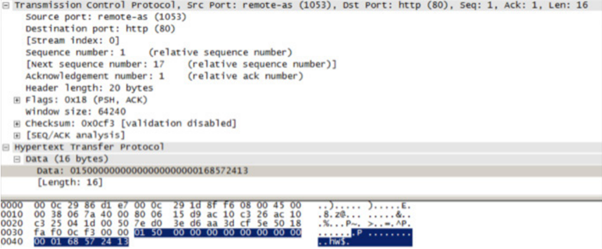

- Phân tích gói tin mạng: Giữa máy C&C và máy nạn nhân có kết nối và trên đó, các bản tin của một giao thức mạng nào đó sẽ được trao đổi. Các bản tin của giao thức bao gồm: khởi tạo, báo hiệu và duy trì kết nối. Khi sử dụng công cụ bắt gói tin có thể dễ dàng phát hiện ra các bản tin trên. Trong trường hợp này, máy nạn nhân sẽ khởi tạo bằng việc gửi bản tin chứa mẫu \x01\x50[\x00-\xff]+\x68\x57\x24\x13. $ tới máy chủ C&C như hình dưới.

Hình 4. Bản tin khởi tạo kết nối từ máy nạn nhân đến C&CSau khi nhận được gói tin khởi tạo, C&C sẽ phản hồi bằng gói tin ACK với mẫu \x01\x60[\x00-\xff]+\x68\x57\x24\x13. Gói tin duy trì được gửi định kỳ với mẫu \x03\x50[\x00-\xff]+\x68\x57\x24\x13.

Một số kỹ thuật phát hiện khác

Qua phân tích gói tin, có thể phát hiện thêm dấu hiệu bị tấn công khi các máy nhiễm backdoor sẽ khởi tạo kết nối tới các máy chủ có tên miền sau:

Video phân tích chi tiết về công cụ RAT có tên zwShellKết luận

Hiện nay chúng ta đã xác định khái niệm “chủ quyền quốc gia trên không gian mạng”, tức không gian mạng là một thuộc tính không thể tách rời của một quốc gia. Nghị định 85/2016/NĐ-CP của Chính phủ đã quy định về đảm bảo an toàn hệ thống thông tin theo cấp độ, đều có đề cập tới hệ thống thông tin điều khiển công nghiệp. Vì vậy những đơn vị vận hành các hệ thống này cần nâng cao cảnh giác đề phòng trước các mối đe dọa có thể xảy ra.

Tham khảo

- https://www.mcafee.com/wp-content/uploads/2011/02/McAfee_NightDragon_wp_draft_to_customersv1-1.pdf

- https://www.acunetix.com/blog/articles/a-fresh-look-on-reverse-proxy-related-attacks/

- http://vanban.chinhphu.vn/portal/pa...s_id=1&_page=1&mode=detail&document_id=185601

Năm nay là tròn 10 năm kể từ ngày thế giới phát hiện vụ tấn công có tên gọi Rồng bóng đêm (Night Dragon) nhắm vào mục tiêu là hệ thống mạng của các công ty lọc hóa dầu, các công ty năng lượng trên thế giới. Vụ tấn công đã gây ra thiệt hại lớn về kinh tế cho những công ty này vì thông tin tài chính và các hồ sơ thầu bị đánh cắp.

Theo dõi những vụ việc gần đây cho thấy các cơ sở hạ tầng công nghiệp trọng yếu của một quốc gia (nhà máy điện, nước, dầu mỏ) đang là mục tiêu bị tấn công trước khi xảy ra xung đột vũ trang. Kẻ tấn công thường nhắm vào các mục tiêu này và gây ra những thiệt hại nặng nề cho quốc gia đó (VD: Ukraine, Venezuela, Mỹ), mà chưa cần dùng tới biện pháp quân sự.

Bài viết sau đề cập tới vụ tấn công Rồng bóng đêm trên để thấy được sự tinh vi, bằng mọi giá đạt được mục tiêu của kẻ gian. Từ vụ việc này hy vọng giúp cho những người làm quản trị mạng cảnh giác hơn.

Chiến dịch tấn công Night Dragon năm 2010

10 năm trước, các loại mã độc khét tiếng như Code Red, Nimda, Blaster, Sasser, SQL Slammer, Conficker và myDoom làm cả thế thế giới hoang mang vì tốc độ lây lan toàn cầu. Nhưng những vụ việc đó chỉ đếm trên đầu ngón tay. Còn ngày nay các loại mã độc mới xuất hiện nhiều hơn trước, hoạt động trên các nền tảng khác nhau, thay hình đổi dạng liên tục, khiến những người làm bảo mật phải căng sức chống đỡ.

Một trong những vụ tấn công tinh vi xảy ra vào tháng 11/2009, nhắm vào các hệ thống dầu mỏ, lọc hóa dầu, năng lượng, có tên Night Dragon (ND), do hãng McAfee phát hiện. Những kẻ tấn công được cho là từ Trung Quốc. Kẻ gian sử dụng các kỹ thuật: tiêm nhiễm SQL (SQLi) vào máy chủ web; dùng email đính kèm file chứa mã độc nhắm vào máy tính của nạn nhân làm việc trong các công ty dầu mỏ. Khi nạn nhân mở email có chứa mã độc sẽ bị khai thác lỗ hổng trên hệ điều hành Windows. Sau đó mã độc cài công cụ cho phép kẻ gian xâm nhập từ xa, lấy cắp các thông tin về tài chính, hồ sơ thầu liên quan đến các dự án dầu mỏ. Chi tiết vụ tấn công thể hiện qua 5 bước hình dưới:

Hình 1. Các bước tấn công trong chiến dịch

• Bước 1: Kẻ gian khai thác lỗ hổng SQLi trên máy chủ web của công ty, từ đó chèn được các lệnh thực thi trái phép lên máy chủ. Các lệnh này cho phép dò quét thông tin trên máy chủ.

• Bước 2: Sau đó kẻ gian tiếp tục cài đặt bộ công cụ Remote Access Tool (RAT) lên máy chủ. Những công cụ RAT phổ biến thời điểm đó là Gh0st (theo dõi), zwShell (tạo Trojan đánh cắp thông tin). Khi đã cài xong RAT, kẻ gian kiểm soát hoàn toàn máy chủ web từ xa, biến máy chủ web của công ty thành máy chủ ra lệnh và điều khiển (C&C server). Tiếp đó, tên này leo thang xâm nhập vào hệ thống mạng bên trong của công ty bằng cách tấn công các máy người dùng để lấy tài khoản VPN nhằm kết nối tới các máy chủ nội bộ.

• Bước 3: Khi đã vào được các máy chủ, kẻ gian dùng các công cụ nâng cao trên Windows như SysInternal (thực hiện các lệnh hệ thống), gsecdump(dump thông tin tài khoản), Cain&Albel (giải mã thông tin) để lấy được tài khoản người dùng trên hệ thống quản trị miền Microsoft AD.

• Bước 4: Kẻ gian phát hiện điểm yếu nếu tắt tính năng Proxy trên trình duyệt IE máy nạn nhân thì có thể điều khiển trực tiếp máy nạn nhân từ bên ngoài Internet. Do đó hắn thực thi việc này để không cần phải đi vòng vèo qua máy chủ web nữa mà trực tiếp xâm nhập vào máy nạn nhân (nhân viên).

• Bước 5: Kẻ gian tiếp tục leo thang tấn công máy tính của “các sếp” bằng cách dùng tài khoản của nhân viên gửi email kèm mã độc cho lãnh đạo. Khi mở email và file đính kèm là sẽ bị nhiễm. Từ đó kẻ gian xâm nhập và lấy các thông tin quan trọng về hồ sơ thầu, tài chính nằm ở các máy này.

Có bạn sẽ hỏi về vai trò của Firewall ở đâu khi để kẻ gian có thể “dễ dàng” xâm nhập như trên? Câu trả lời là có nhiều diễn đàn ở Trung Quốc cho phép tải về các công cụ như WebShell, ASPxSpy. Các công cụ này được thiết kế để qua mặt các luật an ninh thông dụng được cài đặt trên tường lửa và các máy chủ. Một trong những kỹ thuật phổ biến đó là reverse proxy bypassing restriction. Sau khi đã xâm nhập, kẻ gian cài backdoor (cửa hậu) trên hệ thống và xâm nhập từ xa, lúc này thì tường lửa coi như đã bị vô hiệu hóa.

Hình 2. Một diễn đàn tại Trung Quốc cho phép tải về các công cụ tấn công

Hình 3. Hướng dẫn sử dụng công cụ WinlogonHack

Phát hiện vụ việc

Vụ việc được phát hiện dựa vào các dấu hiệu thay đổi về:

- Các host file và registry key: Xuất hiện file zwShell.exe hiện trên hệ thống, thường nằm ở thư mục chia sẻ nào đó. Ngoài ra các Trojan khi chạy sẽ:

- Làm xuất hiện các file DLL trong thư mục C:\Windows\System32 hoặc C:\Windows\SysWow64.

- Tạo các file tạm trong thư mục C:\Windows

- Làm thay đổi key trong Registry

- Hệ thống ghi nhật ký của windows sẽ ghi lại hành vi của Trojan này khi xâm nhập một tài khoản.

- Phân tích gói tin mạng: Giữa máy C&C và máy nạn nhân có kết nối và trên đó, các bản tin của một giao thức mạng nào đó sẽ được trao đổi. Các bản tin của giao thức bao gồm: khởi tạo, báo hiệu và duy trì kết nối. Khi sử dụng công cụ bắt gói tin có thể dễ dàng phát hiện ra các bản tin trên. Trong trường hợp này, máy nạn nhân sẽ khởi tạo bằng việc gửi bản tin chứa mẫu \x01\x50[\x00-\xff]+\x68\x57\x24\x13. $ tới máy chủ C&C như hình dưới.

Hình 4. Bản tin khởi tạo kết nối từ máy nạn nhân đến C&C

Một số kỹ thuật phát hiện khác

Qua phân tích gói tin, có thể phát hiện thêm dấu hiệu bị tấn công khi các máy nhiễm backdoor sẽ khởi tạo kết nối tới các máy chủ có tên miền sau:

• is-a-chef.com

• thruhere.net

• office-on-the.net

• selfip.com

Ngoài ra, còn dấu hiệu nữa đó là khi máy nạn nhân không kết nối được với C&C, nó sẽ dừng gửi gói tin khởi tạo. Chỉ khi máy nạn nhân khởi động lại thì mới tiếp tục gửi gói tin này.• thruhere.net

• office-on-the.net

• selfip.com

Hiện nay chúng ta đã xác định khái niệm “chủ quyền quốc gia trên không gian mạng”, tức không gian mạng là một thuộc tính không thể tách rời của một quốc gia. Nghị định 85/2016/NĐ-CP của Chính phủ đã quy định về đảm bảo an toàn hệ thống thông tin theo cấp độ, đều có đề cập tới hệ thống thông tin điều khiển công nghiệp. Vì vậy những đơn vị vận hành các hệ thống này cần nâng cao cảnh giác đề phòng trước các mối đe dọa có thể xảy ra.

Tham khảo

- https://www.mcafee.com/wp-content/uploads/2011/02/McAfee_NightDragon_wp_draft_to_customersv1-1.pdf

- https://www.acunetix.com/blog/articles/a-fresh-look-on-reverse-proxy-related-attacks/

- http://vanban.chinhphu.vn/portal/pa...s_id=1&_page=1&mode=detail&document_id=185601

Chỉnh sửa lần cuối: