-

09/04/2020

-

85

-

553 bài viết

Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường (Phần cuối)

Tiếp nối phần 1 của series "Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường", phần 2 (và cũng là phần cuối) sẽ tiết lộ những điều tra sâu của các chuyên gia. Tấm màn bí mật về hung thủ đứng sau vụ xâm phạm cũng dần được hé lộ. Nguyên nhân sâu xa của phi vụ này là gì? Mời các bạn cùng tìm lời giải đáp qua phần cuối loạt truyện "Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường" được tổng hợp từ trang Darknet Diaries.

Cả hai đều là trường học chính quy có uy tín. Có lẽ, những kẻ tấn công đã lợi dụng một máy chủ trong trường để tiến hành các cuộc tấn công. Nhưng cũng có thuyết âm mưu cho rằng có một số tầng hầm bí mật là nơi ẩn nấp cho những nhóm tin tặc trong trường. Tuy nhiên, việc tìm ra kẻ chủ mưu tiến hành cuộc tấn công mạng là vô cùng khó khăn vì mức độ bí mật và ẩn danh của chúng trên internet.

Với tất cả những manh mối đã có, cộng thêm việc mã độc có thuật toán kiểm tra tính toàn vẹn của dữ liệu chỉ được dùng ở Trung Quốc, tin đồn về việc quốc gia này đứng sau vụ tấn công lan truyền ngày càng rộng. Khi chính phủ Mỹ điều tra vụ việc, Ngoại trưởng Hoa Kỳ lúc bấy giờ, bà Hillary Clinton, đã phát biểu trước giới truyền thông: “Chúng tôi rất quan ngại về thông báo của Google liên quan đến một chiến dịch tấn công mạng mà hãng tin rằng bắt nguồn từ Trung Quốc nhằm thu thập mật khẩu của các chủ tài khoản Gmail. Những cáo buộc này là rất nghiêm trọng. Chúng tôi đang nghiêm túc điều tra vụ việc này”. Một số báo đài thậm chí còn đẩy sự việc đi xa hơn khi khẳng định đây là hành vi chiến tranh.

Dù vậy, theo tôi đây là hành vi gián điệp, chỉ là đánh cắp thông tin.

Người phát ngôn Bộ Ngoại giao Trung Quốc đã đáp lại Ngoại trưởng Hillary: “Việc đổ lỗi cho Trung Quốc là không thể chấp nhận được. Chính phủ Trung Quốc rất coi trọng an ninh máy tính và internet, đồng thời kiểm soát internet theo luật pháp, yêu cầu người dùng internet tôn trọng luật và quy định có liên quan khi sử dụng internet”.

Nhưng Google cho rằng có cơ sở để khẳng định rằng Trung Quốc đứng sau vụ việc. Một chiến dịch tấn công tinh vi như Aurora nhắm vào nhiều công ty cùng lúc phải do một nhóm tin tặc có trình độ vượt trội thực hiện. Các chuyên gia ước lượng phải có hàng chục người thực hiện phi vụ này. Ít nhất Chiến dịch phải bao gồm một nhóm phát triển khai thác, một nhóm nghiên cứu tấn công, một nhóm tiến hành tấn công và truy cập từ xa vào các phần mềm lưu trữ mã nguồn... Và để vận hành được một bộ máy nhân sự lớn như vậy, nhóm hacker chắc chắn phải sở hữu nguồn tài trợ dồi dào và có những đặc quyền sử dụng cơ sở hạ tầng internet quốc gia. Đây không phải công việc mà những tay mơ hay đối thủ cạnh tranh của Google có thể làm.

Để hiểu điều gì xảy ra tiếp theo, chúng ta cần quay ngược lại 5 năm trước khi vụ việc xảy ra. Năm 2005, Google bắt đầu xây dựng google.cn - phiên bản dành riêng cho người dân Trung Quốc do chính sách kiểm soát rất chặt chẽ những website mà người dân được quyền truy cập của chính phủ nước này. Những trang web như Twitter, Facebook, Pinterest, hầu hết các trang web khiêu dâm, YouTube và ngay cả google.com cũng bị chặn tại đây. Nhưng vì là đất nước có dân số đông nhất thế giới nên Google đã xin Chính phủ Trung Quốc cấp phép để xây dựng một phiên bản Google nội địa.

Sau khi có được giấy phép hoạt động tại Trung Quốc, Google bắt đầu xây dựng văn phòng, thuê những nhân tài hàng đầu và từng bước tạo ra google.cn. Nhưng trong khi dự án còn đang phát triển, Trung Quốc đã quyết định hủy bỏ giấy phép hoạt động của Google. Hãng đã phải mất thêm 18 tháng đàm phán với Chính phủ để một lần nữa có được giấy phép hoạt động. Một trong những yêu cầu là “kiểm duyệt” thông tin như không hiển thị các kết quả tìm kiếm về cuộc biểu tình ở Quảng trường Thiên An Môn. Tất nhiên, các giám đốc điều hành của Google không hài lòng về điều khoản này. Nhưng họ vẫn muốn thâm nhập thị trường Trung Quốc nên buộc phải tuân thủ.

Năm 2007, một thỏa thuận được ký kết, Google.cn cuối cùng đã đi vào hoạt động. Hàng triệu người Trung Quốc bắt đầu sử dụng google.cn để tìm kiếm.

Chưa đầy một năm sau, Thế vận hội Olympics được tổ chức tại Trung Quốc. Chính phủ bắt đầu yêu cầu kiểm duyệt gắt gao hơn, nhiều cụm từ tìm kiếm bị cho vào “danh sách đen”. Các giám đốc điều hành của Google tại Hoa Kỳ dù rất phật lòng và bày tỏ sự thất vọng với yêu cầu này nhưng cuối cùng vẫn thỏa hiệp vì họ cho rằng cơ chế kiểm duyệt mới chỉ là tạm thời cho đến khi Thế vận hội kết thúc.

Thực tế lại khác hoàn toàn, Trung Quốc đòi hỏi cao hơn sau Thế vận hội. Tất cả những nội dung có tính chất khiêu dâm và những bài báo chỉ trích Chính phủ hoặc chính trị gia Trung Quốc đều bị cấm tìm kiếm trên google.cn. Đến lúc này, các giám đốc điều hành của Google đã thực sự bất mãn. Họ nghĩ rằng họ đang bị chính phủ Trung Quốc khống chế và chèn ép.

Khi những cuộc tấn công xảy ra vào cuối năm 2009, Google đã thành lập một Phòng tác chiến (war room) không chỉ để tìm cách chống lại cuộc tấn công về mặt kỹ thuật mà còn để quyết định phải làm gì tiếp theo. Sergey Brin, đồng sáng lập Google, đã vô cùng tức giận với Trung Quốc về các cuộc tấn công này. Ông cực kỳ khó chịu khi Chính phủ Trung Quốc đang muốn kiểm duyệt quá nhiều điều. Sergey nhắc nhở các giám đốc điều hành của Google rằng khẩu hiệu của hãng là “Đừng trở nên xấu xa” (Don’t Be Evil) và bằng cách giúp Trung Quốc che giấu các kết quả tìm kiếm, họ đã phản bội lại nguyên tắc này.

Eric Schmidt, Chủ tịch điều hành Google, không đồng tình với điều này. Ông cho rằng nhập gia thì phải tùy tục và đó chỉ là một phần của hoạt động kinh doanh quốc tế. Một cuộc tranh luận nội bộ nảy lửa đã diễn ra giữa các giám đốc điều hành của Google trong gần bốn tháng để cố gắng xác định phương hướng hoạt động tại Trung Quốc. Cuối cùng thì Larry Page, đồng sáng lập khác của Google, ủng hộ quan điểm của Sergey và cuộc tranh luận kết thúc.

Google đã quyết định đóng cửa trang web google.cn cũng như hầu hết các văn phòng của mình tại Trung Quốc. Họ đã chuyển hướng tất cả lưu lượng truy cập đến google.com.hk, một phiên bản của Google được xây dựng ở Hồng Kông vì ở đó duy trì một cơ quan chính phủ và bộ luật hoàn toàn riêng biệt. Giờ đây, khi người dân Trung Quốc truy cập google.cn, họ có thể tìm kiếm tất cả những nội dung từng bị chặn.

Vài tháng sau, Trung Quốc đã chặn không cho người dân truy cập vào tất cả các trang web của Google bao gồm google.cn và google.com.hk. Công cụ tìm kiếm chính được sử dụng ở quốc gia này hiện nay có tên là Baidu. Nếu bạn tìm kiếm các cuộc biểu tình ở Quảng trường Thiên An Môn trên Baidu, bạn sẽ thấy những câu chuyện về việc các cuộc biểu tình là bịa đặt và không hề xảy ra.

Đóng cửa google.cn và rút khỏi Trung Quốc là một quyết định lớn của Google. Số người truy cập internet ở Trung Quốc nhiều gấp đôi so với Mỹ. Việc rời khỏi một thị trường có quy mô như vậy tạo ra tác động đáng kể đến lưu lượng truy cập và doanh thu của Google, nhưng quan trọng hơn, điều đó có nghĩa là Google đã từ bỏ cuộc chiến chống lại luật kiểm duyệt của Trung Quốc và bỏ rơi cả những nhân viên làm việc cho họ tại đây.

Họ đã tìm ra mối liên hệ giữa nhóm tin tặc này với các vụ tấn công và vi phạm lớn khác nhiều năm sau đó. Các điểm trùng hợp như sử dụng cùng một loại trojan, cùng kết nối đến một máy chủ C&C hay những nhận xét giống nhau trong các đoạn code. Ba năm sau vụ tấn công mạng, nhóm Elderwood bị nghi ngờ đứng sau bảy chiến dịch tấn công khác nhau. Điều thú vị là phi vụ tiếp theo mà chúng thực hiện sau Aurora có khai thác lỗ hổng zero-day tồn tại trong Adobe Flash. Có thể, hacker đã lấy cắp mã nguồn của Flash từ Adobe và sử dụng nó để nghiên cứu các cách khai thác mới. Trên thực tế, tin tặc phải có đến năm cách khác nhau để khai thác zero-day trong Adobe Flash và có khả năng xâm phạm nhiều công ty bằng cách sử dụng những cách khai thác này.

Việc hack bằng cách khai thác zero-day không thực sự phổ biến vì độ phức tạp của nó. Ấy vậy mà năm 2011, bốn trong tám vụ vi phạm được báo cáo sử dụng cách khai thác zero-day đã được thực hiện bởi nhóm Elderwood. Đủ thấy, nhóm đã thống trị giới tin tặc như thế nào. Các lỗ hổng zero-day mà Elderwood có được nhiều đến mức người ta tưởng rằng nó là vô tận.

Một điều đặc biệt khác về nhóm Elderwood là chúng có khả năng “đánh hơi” khi nào việc khai thác zero-day sắp bị phát hiện hoặc lỗ hổng sắp được xử lý để tất tay thực hiện các vụ tấn công. Không loại trừ khả năng nhóm có quyền truy cập vào một công cụ theo dõi lỗ hổng nội bộ của các công ty hoặc đã gài gián điệp trong các tổ chức này.

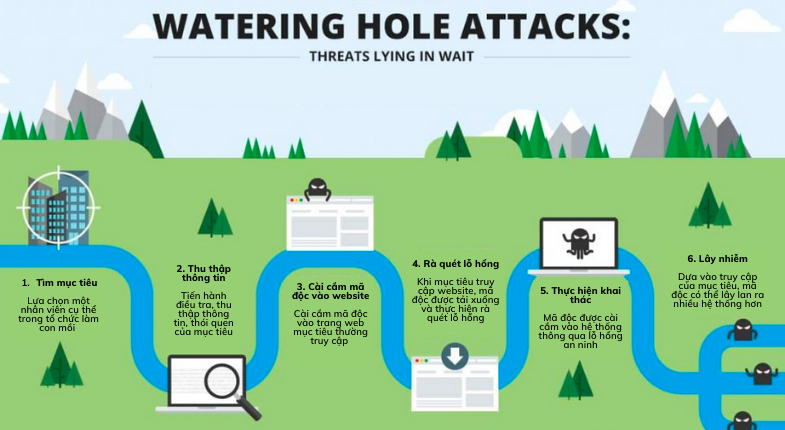

Sau Chiến dịch Aurora, nhóm Elderwood đã thay đổi chiến thuật để giành được quyền truy cập ban đầu. Thay vì sử dụng email phishing, chúng sử dụng một kỹ thuật tấn công được gọi là watering-hole. Đây là kỹ thuật mà hacker sẽ tấn công một trang web mà mục tiêu thường sử dụng, cài mã độc vào đó và đợi nạn nhân truy cập trang.

Nhóm cũng thay đổi con mồi của mình. Mặc dù tấn công các công ty thương mại sẽ giúp chúng tìm ra cách khai thác mới, nhưng đó không phải là mục tiêu chính. Elderwood hứng thú hơn với việc tiếp cận các công ty quốc phòng chuyên cung cấp xe tăng, vũ khí và máy bay cho quân đội Hoa Kỳ, chẳng hạn như Lockheed Martin, Raytheon, Boeing và General Dynamics... Những thông tin mà các công ty này nắm giữ chắc chắn sẽ là thông tin quý giá đối với một siêu cường như Trung Quốc.

Nhóm Elderwood cũng rất mưu mô khi không tấn công trực tiếp vào mục tiêu mà chọn đi đường vòng: nhắm vào các công ty khách hàng, đối tác, nhà cung cấp của con mồi. Cũng dễ hiểu thôi vì xâm nhập vào hệ thống của các nhà cung ứng dễ thở hơn tấn công vào công ty quốc phòng với hệ thống phòng thủ an ninh bậc nhất nhiều lần. Elderwood sẽ vận dụng kỹ thuật watering-hole để thực hiện tấn công. Một trong những trang website từng bị nhóm cài cắm mã độc là Trung tâm Thông tin Quốc phòng ở Washington. Đây là một tổ chức phi lợi nhuận chuyên đăng thông tin về các vấn đề quân sự. Những người truy cập trang web này có khả năng là quân nhân hoặc những người làm việc trong ngành công nghiệp quốc phòng.

Tấn công watering-hole

Bên cạnh những công ty quốc phòng an ninh, Elderwood cũng để mắt đến các tổ chức nhân quyền. Người ta nghi ngờ rằng nhóm tin tặc này chịu trách nhiệm cho các cuộc tấn công zero-day vào trang web của Tổ chức Ân xá Quốc tế Hồng Kông. Các website khác cũng bị khai thác zero-day là Viện chống khủng bố quốc tế và Viện Ngoại giao Campuchia. Người dùng đã truy cập các trang web này vào tháng 5 năm 2012 có khả năng cao bị lây nhiễm mã độc và hệ thống của họ bị kiểm soát bởi nhóm Elderwood.

Cho đến nay, dù đã thu thập được nhiều hồ sơ về Chiến dịch Aurora và nhóm tin tặc, các chuyên gia vẫn chưa thể xác định nhân vật đứng sau cái tên Elderwood. Chỉ có một điều chắc chắn rằng đây là một tổ chức hacker có bài bản, được chống lưng bởi các thế lực đáng gờm và có mục tiêu tấn công rõ ràng. Những tài liệu nghiên cứu được xuất bản đã mô tả các chiến thuật, kỹ thuật và quy trình của nhóm tin tặc. Kể từ đó, có vẻ như chúng đã thay đổi chiến thuật để tránh bị phát hiện. Một số nhà nghiên cứu cũng tin rằng Elderwood đã chia thành các nhóm nhỏ hơn để phù hợp cho một số cuộc tấn công như theo dõi, do thám hoặc xâm nhập vào một số lĩnh vực nhất định.

Hành vi tấn công mạng từ Trung Quốc đến nay vẫn là một trong những mối đe dọa dai dẳng và tinh vi bậc nhất. Năm 2015, Tổng thống Mỹ Barack Obama và Chủ tịch nước Trung Quốc Tập Cận Bình đã gặp mặt để thảo luận về vấn đề an ninh mạng giữa hai siêu cường. Sau bữa tối, đôi bên đã đưa ra được tuyên bố chung.

Tổng thống Obama trong bài phát biểu của mình đã đề cập đến những mối đe dọa mạng ngày càng gia tăng đối với các công ty và công dân Mỹ. Ông cho biết chính phủ Hoa Kỳ không tham gia vào gián điệp kinh tế mạng và thông báo Hoa Kỳ và Trung Quốc đã đạt được thỏa thuận chung. Thỏa thuận này bao gồm việc không tiến hành hoặc hỗ trợ việc đánh cắp tài sản trí tuệ thông qua việc sử dụng công nghệ thông tin, đồng thời cùng nhau làm việc với các quốc gia khác để xây dựng các quy tắc quốc tế cho các hoạt động trên không gian mạng.

Theo tôi đánh giá, thỏa thuận này không mang nhiều ý nghĩa và khó để thi hành. Bởi đến tận bây giờ, cuộc chiến ngầm trên không gian mạng giữa Mỹ và Trung Quốc vẫn xảy ra. Các công ty nước ngoài tiếp tục nỗ lực tấn công vào chính phủ và các công ty quốc phòng của Mỹ để thu thập được các nhiều thông tin càng tốt. Mỹ cũng làm điều tương tự với các chính phủ của quốc gia khác. Đó một cuộc chạy đua vũ trang trên mạng không có hồi kết. Mỗi bên đều giữ lại cho mình những lỗ hổng zero-day nghiêm trọng với mục đích riêng và coi đó là “trạng thái bình thường mới”.

Chiến dịch Aurora đã mở ra một thời kỳ mới về các mối đe dọa trên mạng, khi mục tiêu không chỉ là các cơ quan chính phủ mà còn cả các công ty thương mại có mối liên hệ với chính phủ. Do vậy, các nước đều phải luôn trong tâm thế sẵn sàng ứng phó với những “bóng ma trên mạng” vì chẳng thể biết khi nào chính mình sẽ là nạn nhân của những vụ xâm phạm dữ liệu cấp quốc gia.

Cuộc chiến không tiếng súng giữa Google và Trung Quốc

Phân tích sâu hơn về Chiến dịch Aurora, những chuyên gia phát hiện thêm rằng các cuộc tấn công đều bắt nguồn từ hai trường học khác nhau ở Trung Quốc: Đại học Giao thông Thượng Hải và Trường dạy nghề Lanxiang.Cả hai đều là trường học chính quy có uy tín. Có lẽ, những kẻ tấn công đã lợi dụng một máy chủ trong trường để tiến hành các cuộc tấn công. Nhưng cũng có thuyết âm mưu cho rằng có một số tầng hầm bí mật là nơi ẩn nấp cho những nhóm tin tặc trong trường. Tuy nhiên, việc tìm ra kẻ chủ mưu tiến hành cuộc tấn công mạng là vô cùng khó khăn vì mức độ bí mật và ẩn danh của chúng trên internet.

Với tất cả những manh mối đã có, cộng thêm việc mã độc có thuật toán kiểm tra tính toàn vẹn của dữ liệu chỉ được dùng ở Trung Quốc, tin đồn về việc quốc gia này đứng sau vụ tấn công lan truyền ngày càng rộng. Khi chính phủ Mỹ điều tra vụ việc, Ngoại trưởng Hoa Kỳ lúc bấy giờ, bà Hillary Clinton, đã phát biểu trước giới truyền thông: “Chúng tôi rất quan ngại về thông báo của Google liên quan đến một chiến dịch tấn công mạng mà hãng tin rằng bắt nguồn từ Trung Quốc nhằm thu thập mật khẩu của các chủ tài khoản Gmail. Những cáo buộc này là rất nghiêm trọng. Chúng tôi đang nghiêm túc điều tra vụ việc này”. Một số báo đài thậm chí còn đẩy sự việc đi xa hơn khi khẳng định đây là hành vi chiến tranh.

Dù vậy, theo tôi đây là hành vi gián điệp, chỉ là đánh cắp thông tin.

Người phát ngôn Bộ Ngoại giao Trung Quốc đã đáp lại Ngoại trưởng Hillary: “Việc đổ lỗi cho Trung Quốc là không thể chấp nhận được. Chính phủ Trung Quốc rất coi trọng an ninh máy tính và internet, đồng thời kiểm soát internet theo luật pháp, yêu cầu người dùng internet tôn trọng luật và quy định có liên quan khi sử dụng internet”.

Nhưng Google cho rằng có cơ sở để khẳng định rằng Trung Quốc đứng sau vụ việc. Một chiến dịch tấn công tinh vi như Aurora nhắm vào nhiều công ty cùng lúc phải do một nhóm tin tặc có trình độ vượt trội thực hiện. Các chuyên gia ước lượng phải có hàng chục người thực hiện phi vụ này. Ít nhất Chiến dịch phải bao gồm một nhóm phát triển khai thác, một nhóm nghiên cứu tấn công, một nhóm tiến hành tấn công và truy cập từ xa vào các phần mềm lưu trữ mã nguồn... Và để vận hành được một bộ máy nhân sự lớn như vậy, nhóm hacker chắc chắn phải sở hữu nguồn tài trợ dồi dào và có những đặc quyền sử dụng cơ sở hạ tầng internet quốc gia. Đây không phải công việc mà những tay mơ hay đối thủ cạnh tranh của Google có thể làm.

Để hiểu điều gì xảy ra tiếp theo, chúng ta cần quay ngược lại 5 năm trước khi vụ việc xảy ra. Năm 2005, Google bắt đầu xây dựng google.cn - phiên bản dành riêng cho người dân Trung Quốc do chính sách kiểm soát rất chặt chẽ những website mà người dân được quyền truy cập của chính phủ nước này. Những trang web như Twitter, Facebook, Pinterest, hầu hết các trang web khiêu dâm, YouTube và ngay cả google.com cũng bị chặn tại đây. Nhưng vì là đất nước có dân số đông nhất thế giới nên Google đã xin Chính phủ Trung Quốc cấp phép để xây dựng một phiên bản Google nội địa.

Sau khi có được giấy phép hoạt động tại Trung Quốc, Google bắt đầu xây dựng văn phòng, thuê những nhân tài hàng đầu và từng bước tạo ra google.cn. Nhưng trong khi dự án còn đang phát triển, Trung Quốc đã quyết định hủy bỏ giấy phép hoạt động của Google. Hãng đã phải mất thêm 18 tháng đàm phán với Chính phủ để một lần nữa có được giấy phép hoạt động. Một trong những yêu cầu là “kiểm duyệt” thông tin như không hiển thị các kết quả tìm kiếm về cuộc biểu tình ở Quảng trường Thiên An Môn. Tất nhiên, các giám đốc điều hành của Google không hài lòng về điều khoản này. Nhưng họ vẫn muốn thâm nhập thị trường Trung Quốc nên buộc phải tuân thủ.

Năm 2007, một thỏa thuận được ký kết, Google.cn cuối cùng đã đi vào hoạt động. Hàng triệu người Trung Quốc bắt đầu sử dụng google.cn để tìm kiếm.

Chưa đầy một năm sau, Thế vận hội Olympics được tổ chức tại Trung Quốc. Chính phủ bắt đầu yêu cầu kiểm duyệt gắt gao hơn, nhiều cụm từ tìm kiếm bị cho vào “danh sách đen”. Các giám đốc điều hành của Google tại Hoa Kỳ dù rất phật lòng và bày tỏ sự thất vọng với yêu cầu này nhưng cuối cùng vẫn thỏa hiệp vì họ cho rằng cơ chế kiểm duyệt mới chỉ là tạm thời cho đến khi Thế vận hội kết thúc.

Thực tế lại khác hoàn toàn, Trung Quốc đòi hỏi cao hơn sau Thế vận hội. Tất cả những nội dung có tính chất khiêu dâm và những bài báo chỉ trích Chính phủ hoặc chính trị gia Trung Quốc đều bị cấm tìm kiếm trên google.cn. Đến lúc này, các giám đốc điều hành của Google đã thực sự bất mãn. Họ nghĩ rằng họ đang bị chính phủ Trung Quốc khống chế và chèn ép.

Khi những cuộc tấn công xảy ra vào cuối năm 2009, Google đã thành lập một Phòng tác chiến (war room) không chỉ để tìm cách chống lại cuộc tấn công về mặt kỹ thuật mà còn để quyết định phải làm gì tiếp theo. Sergey Brin, đồng sáng lập Google, đã vô cùng tức giận với Trung Quốc về các cuộc tấn công này. Ông cực kỳ khó chịu khi Chính phủ Trung Quốc đang muốn kiểm duyệt quá nhiều điều. Sergey nhắc nhở các giám đốc điều hành của Google rằng khẩu hiệu của hãng là “Đừng trở nên xấu xa” (Don’t Be Evil) và bằng cách giúp Trung Quốc che giấu các kết quả tìm kiếm, họ đã phản bội lại nguyên tắc này.

Eric Schmidt, Chủ tịch điều hành Google, không đồng tình với điều này. Ông cho rằng nhập gia thì phải tùy tục và đó chỉ là một phần của hoạt động kinh doanh quốc tế. Một cuộc tranh luận nội bộ nảy lửa đã diễn ra giữa các giám đốc điều hành của Google trong gần bốn tháng để cố gắng xác định phương hướng hoạt động tại Trung Quốc. Cuối cùng thì Larry Page, đồng sáng lập khác của Google, ủng hộ quan điểm của Sergey và cuộc tranh luận kết thúc.

Google đã quyết định đóng cửa trang web google.cn cũng như hầu hết các văn phòng của mình tại Trung Quốc. Họ đã chuyển hướng tất cả lưu lượng truy cập đến google.com.hk, một phiên bản của Google được xây dựng ở Hồng Kông vì ở đó duy trì một cơ quan chính phủ và bộ luật hoàn toàn riêng biệt. Giờ đây, khi người dân Trung Quốc truy cập google.cn, họ có thể tìm kiếm tất cả những nội dung từng bị chặn.

Vài tháng sau, Trung Quốc đã chặn không cho người dân truy cập vào tất cả các trang web của Google bao gồm google.cn và google.com.hk. Công cụ tìm kiếm chính được sử dụng ở quốc gia này hiện nay có tên là Baidu. Nếu bạn tìm kiếm các cuộc biểu tình ở Quảng trường Thiên An Môn trên Baidu, bạn sẽ thấy những câu chuyện về việc các cuộc biểu tình là bịa đặt và không hề xảy ra.

Đóng cửa google.cn và rút khỏi Trung Quốc là một quyết định lớn của Google. Số người truy cập internet ở Trung Quốc nhiều gấp đôi so với Mỹ. Việc rời khỏi một thị trường có quy mô như vậy tạo ra tác động đáng kể đến lưu lượng truy cập và doanh thu của Google, nhưng quan trọng hơn, điều đó có nghĩa là Google đã từ bỏ cuộc chiến chống lại luật kiểm duyệt của Trung Quốc và bỏ rơi cả những nhân viên làm việc cho họ tại đây.

Điểm mặt chỉ tên nhóm tin tặc đứng sau

Những nhà nghiên cứu tại Symantec, Del Secure Works và CrowdStrike đã thực hiện nghiên cứu sâu hơn về Chiến dịch Aurora để cố gắng tìm ra danh tính của nhóm hacker đứng sau vụ tấn công. Symantec gọi nhóm này là Elderwood dựa trên tên biến mà chúng thường sử dụng. Một số công ty khác lại đặt cho chúng biệt danh như Sneaky Panda hay Beijing Group. Các chuyên gia thậm chí còn xây dựng cả một hồ sơ về Aurora và nhóm Elderwood.Họ đã tìm ra mối liên hệ giữa nhóm tin tặc này với các vụ tấn công và vi phạm lớn khác nhiều năm sau đó. Các điểm trùng hợp như sử dụng cùng một loại trojan, cùng kết nối đến một máy chủ C&C hay những nhận xét giống nhau trong các đoạn code. Ba năm sau vụ tấn công mạng, nhóm Elderwood bị nghi ngờ đứng sau bảy chiến dịch tấn công khác nhau. Điều thú vị là phi vụ tiếp theo mà chúng thực hiện sau Aurora có khai thác lỗ hổng zero-day tồn tại trong Adobe Flash. Có thể, hacker đã lấy cắp mã nguồn của Flash từ Adobe và sử dụng nó để nghiên cứu các cách khai thác mới. Trên thực tế, tin tặc phải có đến năm cách khác nhau để khai thác zero-day trong Adobe Flash và có khả năng xâm phạm nhiều công ty bằng cách sử dụng những cách khai thác này.

Việc hack bằng cách khai thác zero-day không thực sự phổ biến vì độ phức tạp của nó. Ấy vậy mà năm 2011, bốn trong tám vụ vi phạm được báo cáo sử dụng cách khai thác zero-day đã được thực hiện bởi nhóm Elderwood. Đủ thấy, nhóm đã thống trị giới tin tặc như thế nào. Các lỗ hổng zero-day mà Elderwood có được nhiều đến mức người ta tưởng rằng nó là vô tận.

Một điều đặc biệt khác về nhóm Elderwood là chúng có khả năng “đánh hơi” khi nào việc khai thác zero-day sắp bị phát hiện hoặc lỗ hổng sắp được xử lý để tất tay thực hiện các vụ tấn công. Không loại trừ khả năng nhóm có quyền truy cập vào một công cụ theo dõi lỗ hổng nội bộ của các công ty hoặc đã gài gián điệp trong các tổ chức này.

Sau Chiến dịch Aurora, nhóm Elderwood đã thay đổi chiến thuật để giành được quyền truy cập ban đầu. Thay vì sử dụng email phishing, chúng sử dụng một kỹ thuật tấn công được gọi là watering-hole. Đây là kỹ thuật mà hacker sẽ tấn công một trang web mà mục tiêu thường sử dụng, cài mã độc vào đó và đợi nạn nhân truy cập trang.

Nhóm cũng thay đổi con mồi của mình. Mặc dù tấn công các công ty thương mại sẽ giúp chúng tìm ra cách khai thác mới, nhưng đó không phải là mục tiêu chính. Elderwood hứng thú hơn với việc tiếp cận các công ty quốc phòng chuyên cung cấp xe tăng, vũ khí và máy bay cho quân đội Hoa Kỳ, chẳng hạn như Lockheed Martin, Raytheon, Boeing và General Dynamics... Những thông tin mà các công ty này nắm giữ chắc chắn sẽ là thông tin quý giá đối với một siêu cường như Trung Quốc.

Nhóm Elderwood cũng rất mưu mô khi không tấn công trực tiếp vào mục tiêu mà chọn đi đường vòng: nhắm vào các công ty khách hàng, đối tác, nhà cung cấp của con mồi. Cũng dễ hiểu thôi vì xâm nhập vào hệ thống của các nhà cung ứng dễ thở hơn tấn công vào công ty quốc phòng với hệ thống phòng thủ an ninh bậc nhất nhiều lần. Elderwood sẽ vận dụng kỹ thuật watering-hole để thực hiện tấn công. Một trong những trang website từng bị nhóm cài cắm mã độc là Trung tâm Thông tin Quốc phòng ở Washington. Đây là một tổ chức phi lợi nhuận chuyên đăng thông tin về các vấn đề quân sự. Những người truy cập trang web này có khả năng là quân nhân hoặc những người làm việc trong ngành công nghiệp quốc phòng.

Tấn công watering-hole

Bên cạnh những công ty quốc phòng an ninh, Elderwood cũng để mắt đến các tổ chức nhân quyền. Người ta nghi ngờ rằng nhóm tin tặc này chịu trách nhiệm cho các cuộc tấn công zero-day vào trang web của Tổ chức Ân xá Quốc tế Hồng Kông. Các website khác cũng bị khai thác zero-day là Viện chống khủng bố quốc tế và Viện Ngoại giao Campuchia. Người dùng đã truy cập các trang web này vào tháng 5 năm 2012 có khả năng cao bị lây nhiễm mã độc và hệ thống của họ bị kiểm soát bởi nhóm Elderwood.

Cho đến nay, dù đã thu thập được nhiều hồ sơ về Chiến dịch Aurora và nhóm tin tặc, các chuyên gia vẫn chưa thể xác định nhân vật đứng sau cái tên Elderwood. Chỉ có một điều chắc chắn rằng đây là một tổ chức hacker có bài bản, được chống lưng bởi các thế lực đáng gờm và có mục tiêu tấn công rõ ràng. Những tài liệu nghiên cứu được xuất bản đã mô tả các chiến thuật, kỹ thuật và quy trình của nhóm tin tặc. Kể từ đó, có vẻ như chúng đã thay đổi chiến thuật để tránh bị phát hiện. Một số nhà nghiên cứu cũng tin rằng Elderwood đã chia thành các nhóm nhỏ hơn để phù hợp cho một số cuộc tấn công như theo dõi, do thám hoặc xâm nhập vào một số lĩnh vực nhất định.

Hành vi tấn công mạng từ Trung Quốc đến nay vẫn là một trong những mối đe dọa dai dẳng và tinh vi bậc nhất. Năm 2015, Tổng thống Mỹ Barack Obama và Chủ tịch nước Trung Quốc Tập Cận Bình đã gặp mặt để thảo luận về vấn đề an ninh mạng giữa hai siêu cường. Sau bữa tối, đôi bên đã đưa ra được tuyên bố chung.

Tổng thống Obama trong bài phát biểu của mình đã đề cập đến những mối đe dọa mạng ngày càng gia tăng đối với các công ty và công dân Mỹ. Ông cho biết chính phủ Hoa Kỳ không tham gia vào gián điệp kinh tế mạng và thông báo Hoa Kỳ và Trung Quốc đã đạt được thỏa thuận chung. Thỏa thuận này bao gồm việc không tiến hành hoặc hỗ trợ việc đánh cắp tài sản trí tuệ thông qua việc sử dụng công nghệ thông tin, đồng thời cùng nhau làm việc với các quốc gia khác để xây dựng các quy tắc quốc tế cho các hoạt động trên không gian mạng.

Theo tôi đánh giá, thỏa thuận này không mang nhiều ý nghĩa và khó để thi hành. Bởi đến tận bây giờ, cuộc chiến ngầm trên không gian mạng giữa Mỹ và Trung Quốc vẫn xảy ra. Các công ty nước ngoài tiếp tục nỗ lực tấn công vào chính phủ và các công ty quốc phòng của Mỹ để thu thập được các nhiều thông tin càng tốt. Mỹ cũng làm điều tương tự với các chính phủ của quốc gia khác. Đó một cuộc chạy đua vũ trang trên mạng không có hồi kết. Mỗi bên đều giữ lại cho mình những lỗ hổng zero-day nghiêm trọng với mục đích riêng và coi đó là “trạng thái bình thường mới”.

Chiến dịch Aurora đã mở ra một thời kỳ mới về các mối đe dọa trên mạng, khi mục tiêu không chỉ là các cơ quan chính phủ mà còn cả các công ty thương mại có mối liên hệ với chính phủ. Do vậy, các nước đều phải luôn trong tâm thế sẵn sàng ứng phó với những “bóng ma trên mạng” vì chẳng thể biết khi nào chính mình sẽ là nạn nhân của những vụ xâm phạm dữ liệu cấp quốc gia.

Lược dịch: Darknet Diary