Cấu hình VPN sử dụng giao thức PPTP, L2TP (Site to site) trên ISA 2006.

1. Mô hình

2. VPN sử dụng giao thức PPTP site to site

Trên ISA 1

B1: Tạo User VPCG trên ISA1, chuột phải chọn properties, chọn tab dial-in, chọn option allow access.

B2: Mở ISA, chọn Virtual Private Networks (VPN), chọn tab Remote Site, trên cửa sổ bên phải, chọn Create VPN Site-to-Site Connection

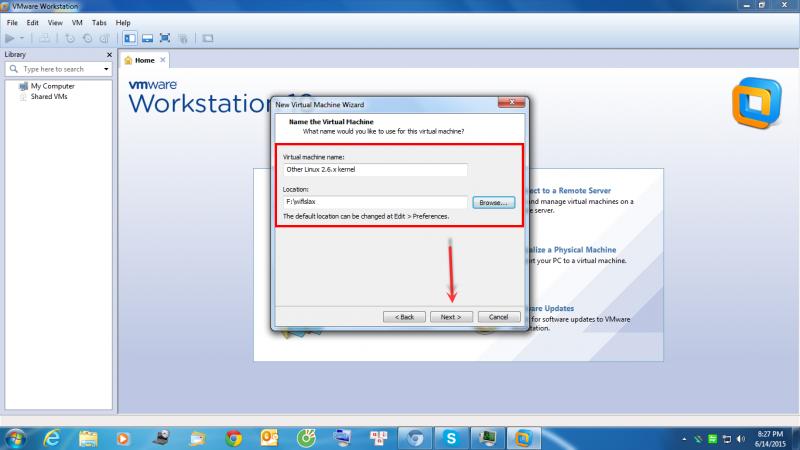

B3: Đặt tên cho Site-to-site network name (lưu ý tên này phải trùng với user đã tạo trên ở Bước 1)

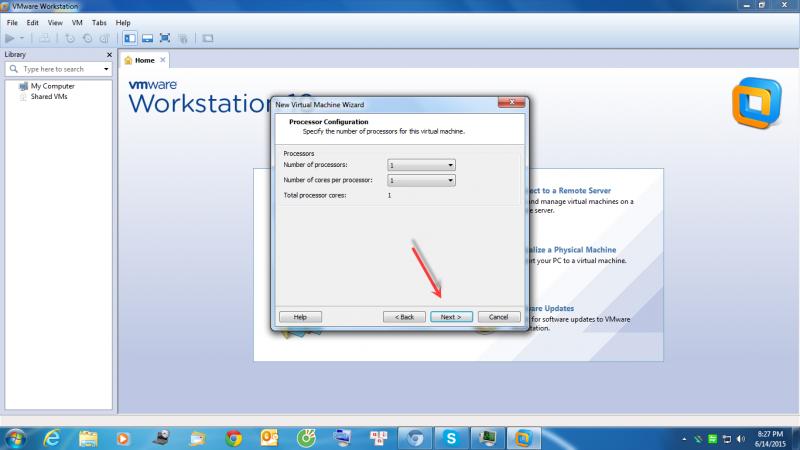

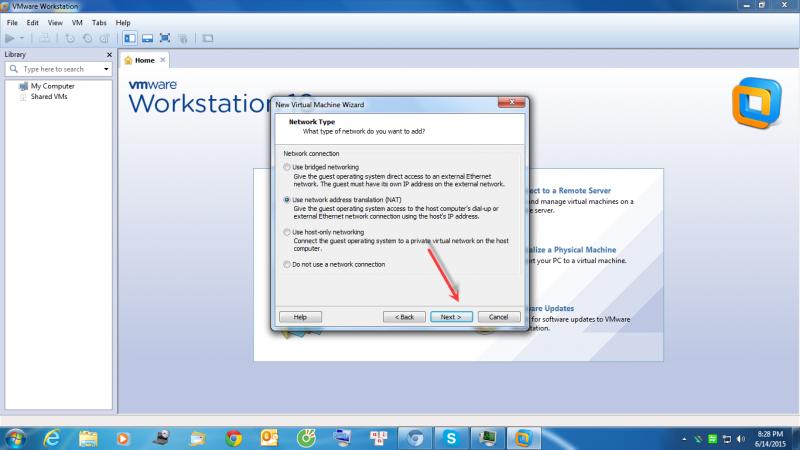

B4: Chọn option Point-to-Point Tunneling protocol (PPTP).

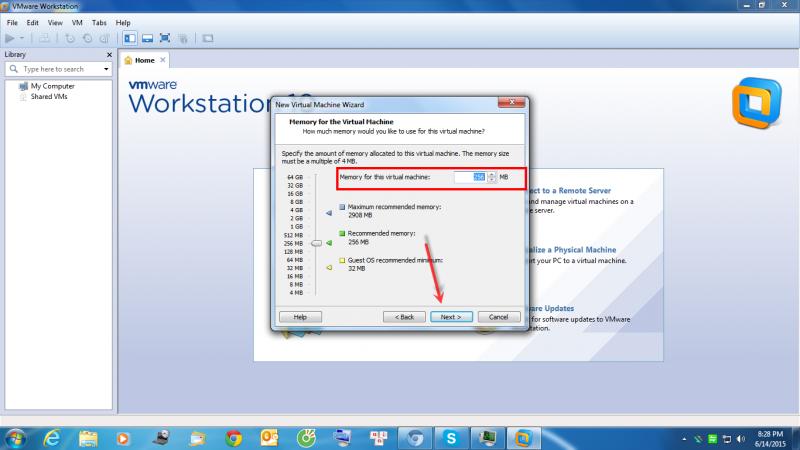

B5: Nhập IP EXT ISA 2

B6: Nhập User và Pass đã tạo ở ISA 2 (không cần nhập domain)

B7: Add Range dải IP của INT ISA 2

B8: Chọn option Create a network rule specifying a route relationship. Next

B9: Chọn option Create an allow access rule. Trên mục Apply the rule to these protocols, chọn All outbound traffic. Next >> Finish.

B10: Chuột phải vào Firewall Policy, chọn system policy, trong option ICMP(ping), chọn tab From, Add VPCG, Internal, localhost.

Trên ISA2:

B1: Tạo User VPBK trên ISA2, chuột phải chọn properties, chọn tab dial-in, chọn option allow access.

B2: Mở ISA, chọn Virtual Private Networks (VPN), chọn tab Remote Site, trên cửa sổ bên phải, chọn Create VPN Site-to-Site Connection.

B3: Đặt tên cho Site-to-site network name (lưu ý tên này phải trùng với user đã tạo trên ở Bước 1)

B4: Chọn option Point-to-Point Tunneling protocol (PPTP).

B5: Nhập IP EXT ISA 1

B6: Nhập User và Pass đã tạo ở ISA 1 (không cần nhập domain)

B7: Add Range dải IP của INT ISA 1

B8: Chọn option Create a network rule specifying a route relationship. Next

B9: Chọn option Create an allow access rule. Trên mục Apply the rule to these protocols, chọn All outbound traffic. Next >> Finish.

B10: Chuột phải vào Firewall Policy, chọn system policy, trong option ICMP(ping), chọn tab From, Add VPBK, Internal, localhost.

B11: Đứng tại Client Internal ISA2 ping được đến Client Internal ISA1 và ngược lại.

3. VPN sử dụng giao thức L2TP site to site

Các bước cấu hình tương tự như giao thức PPTP. Chỉ khác ở một số bước sau:

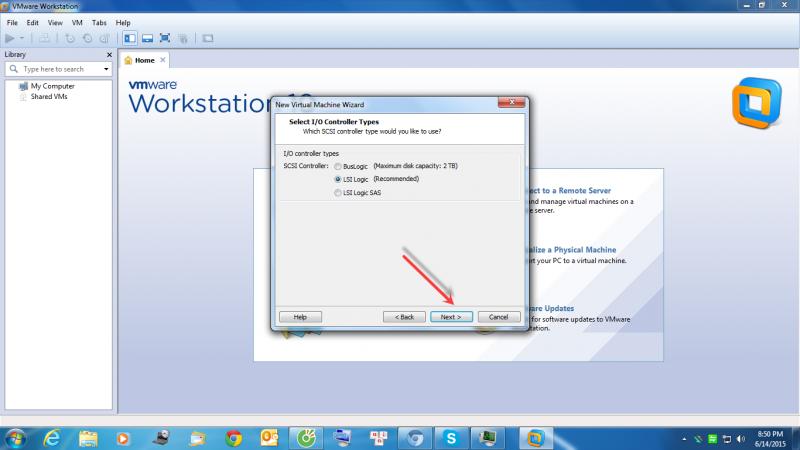

B4: Chọn option Layer Two Tunneling Protocol (L2TP) over Ipsec

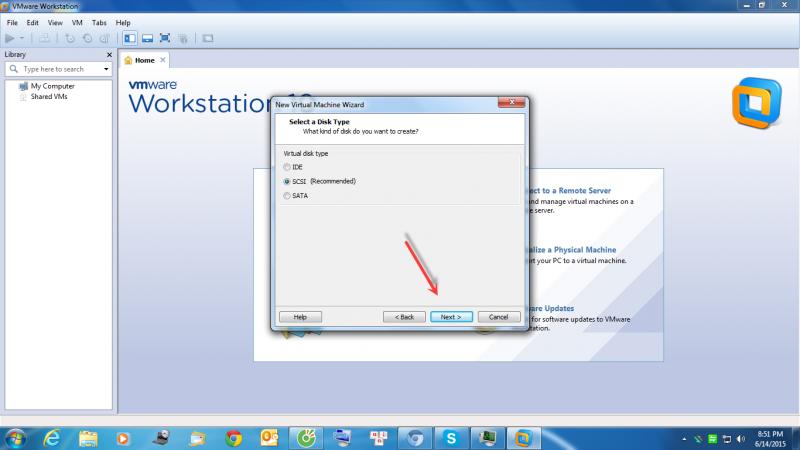

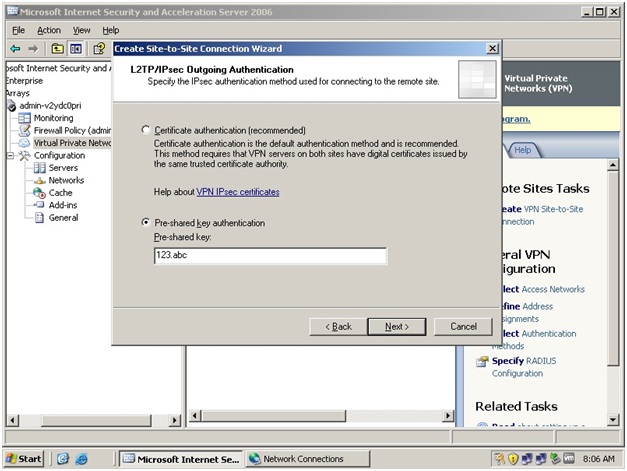

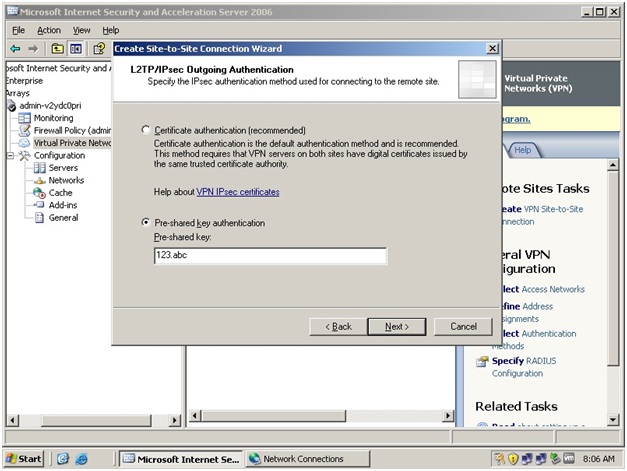

Sau khi thực hiện B6, ta có thêm 1 bước nữa là chọn option pre-shared key và nhập vào pre-shared key. Next

Chọn Allow pre-shared key authentication for incoming L2TP connections và nhập Pre-shared key

Các bước còn lại thực hiện như giao thức PPTP site to site.

2. VPN sử dụng giao thức PPTP site to site

Trên ISA 1

B1: Tạo User VPCG trên ISA1, chuột phải chọn properties, chọn tab dial-in, chọn option allow access.

B2: Mở ISA, chọn Virtual Private Networks (VPN), chọn tab Remote Site, trên cửa sổ bên phải, chọn Create VPN Site-to-Site Connection

B3: Đặt tên cho Site-to-site network name (lưu ý tên này phải trùng với user đã tạo trên ở Bước 1)

B4: Chọn option Point-to-Point Tunneling protocol (PPTP).

B5: Nhập IP EXT ISA 2

B6: Nhập User và Pass đã tạo ở ISA 2 (không cần nhập domain)

B7: Add Range dải IP của INT ISA 2

B8: Chọn option Create a network rule specifying a route relationship. Next

B9: Chọn option Create an allow access rule. Trên mục Apply the rule to these protocols, chọn All outbound traffic. Next >> Finish.

B10: Chuột phải vào Firewall Policy, chọn system policy, trong option ICMP(ping), chọn tab From, Add VPCG, Internal, localhost.

Trên ISA2:

B1: Tạo User VPBK trên ISA2, chuột phải chọn properties, chọn tab dial-in, chọn option allow access.

B2: Mở ISA, chọn Virtual Private Networks (VPN), chọn tab Remote Site, trên cửa sổ bên phải, chọn Create VPN Site-to-Site Connection.

B3: Đặt tên cho Site-to-site network name (lưu ý tên này phải trùng với user đã tạo trên ở Bước 1)

B4: Chọn option Point-to-Point Tunneling protocol (PPTP).

B5: Nhập IP EXT ISA 1

B6: Nhập User và Pass đã tạo ở ISA 1 (không cần nhập domain)

B7: Add Range dải IP của INT ISA 1

B8: Chọn option Create a network rule specifying a route relationship. Next

B9: Chọn option Create an allow access rule. Trên mục Apply the rule to these protocols, chọn All outbound traffic. Next >> Finish.

B10: Chuột phải vào Firewall Policy, chọn system policy, trong option ICMP(ping), chọn tab From, Add VPBK, Internal, localhost.

B11: Đứng tại Client Internal ISA2 ping được đến Client Internal ISA1 và ngược lại.

3. VPN sử dụng giao thức L2TP site to site

Các bước cấu hình tương tự như giao thức PPTP. Chỉ khác ở một số bước sau:

B4: Chọn option Layer Two Tunneling Protocol (L2TP) over Ipsec

Sau khi thực hiện B6, ta có thêm 1 bước nữa là chọn option pre-shared key và nhập vào pre-shared key. Next

Chọn Allow pre-shared key authentication for incoming L2TP connections và nhập Pre-shared key

Các bước còn lại thực hiện như giao thức PPTP site to site.