sunny

VIP Members

-

30/06/2014

-

871

-

1.849 bài viết

Cảnh báo: Cập nhật Windows 10 ngay lập tức để vá lỗ hổng nghiêm trọng

[Update ngày 16/01] Bản cập nhật mới nhất công cụ miễn phí kiểm tra lỗ hổng NSACrypt cho người dùng Việt Nam tại: https://whitehat.vn/downloadtf/BkavNSACrypt.exe.

--------------

--------------

Cơ quan An ninh quốc gia Mỹ (NSA) vừa ra thông báo, kêu gọi người dùng Windows 10 cập nhật ngay bản vá được Microsoft phát hành ngày 14/1 (theo giờ Mỹ) vì phát hiện lỗ hổng nghiêm trọng trong hệ điều hành này. Tại Việt Nam, có tới 23% trong số 12 triệu máy tính, hiện đang dùng Windows 10. Điều đó có nghĩa là 2.760.000 máy tính có nguy cơ bị khai thác bởi lỗ hổng này. Công ty An ninh mạng Bkav đã lập tức cung cấp công cụ miễn phí kiểm tra lỗ hổng cho người dùng Việt Nam.

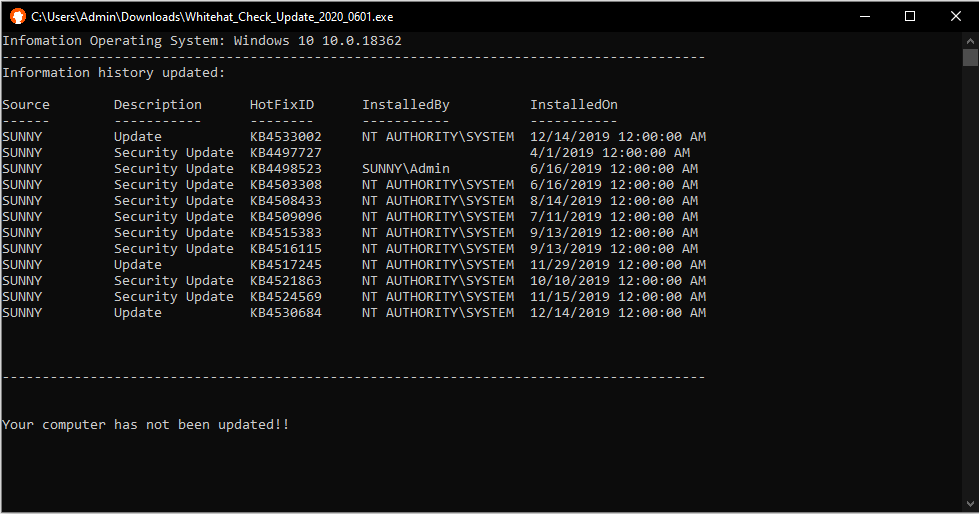

Người dùng có thể kiểm tra xem máy tính của mình đã được vá lỗ hổng NSACrypt chưa bằng công cụ kiểm tra online miễn phí của Bkav, tại https://whitehat.vn/downloadtf/Whitehat_Check_Update_2020_0601.exe. Công cụ có thể khởi chạy luôn để quét mà không cần cài đặt.

Các chuyên gia an ninh mạng của Bkav nhận định, đây là lần đầu tiên NSA gửi cảnh báo đến Microsoft về lỗi trên hệ điều hành Windows, không giống với lần phát hiện lỗ hổng Eternalblue SMB, gây ra thảm họa WannaCry hồi 2017 mà cơ quan này cố tình che giấu suốt 5 năm. Điều này cho thấy mức độ nguy hiểm của lỗ hổng này.

Và mặc dù, đã có bản vá cho lỗ hổng này, song việc người dùng có cập nhật hay không lại là câu chuyện khác. Ví như, lỗ hổng SMB từng bị mã độc WannaCry khai thác hơn 2 năm trước cũng đã được phát hành bản vá. Nhưng đến nay, vẫn còn số lượng rất lớn máy tính chưa được cập nhật.

Để an toàn, các chuyên gia Bkav khuyến cáo người dùng cần cài đặt các bản cập nhật phần mềm mới nhất càng sớm càng tốt. Để kiểm tra máy tính đã được cập nhật bản vá chưa, truy cập vào Windows Settings → Update & Security → Windows Update → Check for updates để kiểm tra các bản vá mới nhất.

Theo Microsoft, lỗ hổng NSA báo cáo có mã CVE-2020-0601 và tên gọi NSACrypt, nằm trong mô-đun Crypt32.dll được dùng trong Windows Crypto API để mã hóa và giải mã dữ liệu. Mô-đun được tích hợp nhiều 'Chức năng mã hóa thông điệp và xác thực Chứng thư số’.

Vấn đề nằm ở cách mô-đun Crypt32.dll xác thực chứng thư số sử dụng thuật toán Elliptic Curve Cryptography (ECC) hiện đang là tiêu chuẩn mã khóa công khai và được sử dụng trong phần lớn các chứng thư SSL/TLS.

Trong thông cáo báo chí của NSA, cơ quan này giải thích: "Lỗ hổng NSACrypt cho phép kẻ tấn công thay đổi cách thức Windows xác thực độ tin cậy mã hóa và có thể cho phép thực thi mã từ xa".

Khai thác thành công, kẻ tấn công có thể lợi dụng mức độ tin cậy của các kết nối HTTPS, các tập tin và email đã ký và mã thực thi đã ký được khởi chạy dưới chế độ người dùng, từ đó giả mạo chữ ký số trên phần mềm, lừa hệ điều hành cài đặt phần mềm độc hại đồng thời mạo danh danh tính của bất kỳ phần mềm hợp pháp nào mà người dùng không hề hay biết.

Kẻ tấn công có thể sử dụng một chứng thư số giả mạo để ký lên một mã thực thi độc hại, hợp thức hóa file như từ một nguồn hợp pháp. Người dùng sẽ không có cách nào xác định được đó là một file độc hại bởi chữ ký số hiển thị trên file là của nhà cung cấp đáng tin cậy.

Lỗ hổng trong CryptoAPI cũng tạo điều kiện cho những kẻ tấn công MiTM từ xa dễ dàng mạo danh các trang web hoặc giải mã thông tin mật về kết nối người dùng với phần mềm bị ảnh hưởng.

“Lỗ hổng được đánh giá ở mức nghiêm trọng và chưa bị khai thác trên thực tế", Microsoft cho biết thêm.

Theo NSA, việc không vá lỗ hổng này mang lại hậu quả nghiêm trọng. Các công cụ khai thác từ xa có thể được kích hoạt một cách nhanh chóng và rộng rãi.

Bên cạnh lỗ hổng giả mạo Windows CryptoAPI, Microsoft cũng đã vá 48 lỗ hổng khác, 8 trong số đó ở mức nghiêm trọng và số lỗ hổng còn lại ở mức khá nghiêm trọng.

2/8 lỗ hổng nghiêm trọng ảnh hưởng đến Windows Remote Desktop (CVE-2020-0609 và CVE-2020-0610). Kẻ tấn công không cần xác thực có thể gửi một yêu cầu đặc biệt thông qua giao thức Remote Desktop (RDP) khai thác lỗ hổng để thực thi mã độc trên các hệ thống mục tiêu mà không cần sự tương tác của người dùng.

Một lỗ hổng nghiêm trọng khác nằm trong Remote Desktop Client, CVE-2020-0611, có thể dẫn đến một cuộc tấn công RDP ngược, ở đó máy chủ độc hại có thể thực thi mã tùy ý trên máy tính của khách đang kết nối.

"Để khai thác lỗ hổng này, kẻ tấn công sẽ cần phải có quyền kiểm soát máy chủ và sau đó thuyết phục người dùng kết nối tới máy chủ đó. Hoặc, kẻ tấn công cũng có thể chiếm quyền điều khiển một máy chủ hợp pháp, lưu trữ mã độc trên đó và chờ người dùng kết nối ", Microsoft cho biết.

Tuy vậy, chưa có lỗ hổng nào trong số 49 lỗ hổng Microsoft cập nhật bản vá bị khai thác trên thực tế.

Cơ quan An ninh quốc gia Mỹ (NSA) vừa ra thông báo, kêu gọi người dùng Windows 10 cập nhật ngay bản vá được Microsoft phát hành ngày 14/1 (theo giờ Mỹ) vì phát hiện lỗ hổng nghiêm trọng trong hệ điều hành này. Tại Việt Nam, có tới 23% trong số 12 triệu máy tính, hiện đang dùng Windows 10. Điều đó có nghĩa là 2.760.000 máy tính có nguy cơ bị khai thác bởi lỗ hổng này. Công ty An ninh mạng Bkav đã lập tức cung cấp công cụ miễn phí kiểm tra lỗ hổng cho người dùng Việt Nam.

Người dùng có thể kiểm tra xem máy tính của mình đã được vá lỗ hổng NSACrypt chưa bằng công cụ kiểm tra online miễn phí của Bkav, tại https://whitehat.vn/downloadtf/Whitehat_Check_Update_2020_0601.exe. Công cụ có thể khởi chạy luôn để quét mà không cần cài đặt.

Các chuyên gia an ninh mạng của Bkav nhận định, đây là lần đầu tiên NSA gửi cảnh báo đến Microsoft về lỗi trên hệ điều hành Windows, không giống với lần phát hiện lỗ hổng Eternalblue SMB, gây ra thảm họa WannaCry hồi 2017 mà cơ quan này cố tình che giấu suốt 5 năm. Điều này cho thấy mức độ nguy hiểm của lỗ hổng này.

Và mặc dù, đã có bản vá cho lỗ hổng này, song việc người dùng có cập nhật hay không lại là câu chuyện khác. Ví như, lỗ hổng SMB từng bị mã độc WannaCry khai thác hơn 2 năm trước cũng đã được phát hành bản vá. Nhưng đến nay, vẫn còn số lượng rất lớn máy tính chưa được cập nhật.

Để an toàn, các chuyên gia Bkav khuyến cáo người dùng cần cài đặt các bản cập nhật phần mềm mới nhất càng sớm càng tốt. Để kiểm tra máy tính đã được cập nhật bản vá chưa, truy cập vào Windows Settings → Update & Security → Windows Update → Check for updates để kiểm tra các bản vá mới nhất.

Theo Microsoft, lỗ hổng NSA báo cáo có mã CVE-2020-0601 và tên gọi NSACrypt, nằm trong mô-đun Crypt32.dll được dùng trong Windows Crypto API để mã hóa và giải mã dữ liệu. Mô-đun được tích hợp nhiều 'Chức năng mã hóa thông điệp và xác thực Chứng thư số’.

Vấn đề nằm ở cách mô-đun Crypt32.dll xác thực chứng thư số sử dụng thuật toán Elliptic Curve Cryptography (ECC) hiện đang là tiêu chuẩn mã khóa công khai và được sử dụng trong phần lớn các chứng thư SSL/TLS.

Trong thông cáo báo chí của NSA, cơ quan này giải thích: "Lỗ hổng NSACrypt cho phép kẻ tấn công thay đổi cách thức Windows xác thực độ tin cậy mã hóa và có thể cho phép thực thi mã từ xa".

Khai thác thành công, kẻ tấn công có thể lợi dụng mức độ tin cậy của các kết nối HTTPS, các tập tin và email đã ký và mã thực thi đã ký được khởi chạy dưới chế độ người dùng, từ đó giả mạo chữ ký số trên phần mềm, lừa hệ điều hành cài đặt phần mềm độc hại đồng thời mạo danh danh tính của bất kỳ phần mềm hợp pháp nào mà người dùng không hề hay biết.

Kẻ tấn công có thể sử dụng một chứng thư số giả mạo để ký lên một mã thực thi độc hại, hợp thức hóa file như từ một nguồn hợp pháp. Người dùng sẽ không có cách nào xác định được đó là một file độc hại bởi chữ ký số hiển thị trên file là của nhà cung cấp đáng tin cậy.

Lỗ hổng trong CryptoAPI cũng tạo điều kiện cho những kẻ tấn công MiTM từ xa dễ dàng mạo danh các trang web hoặc giải mã thông tin mật về kết nối người dùng với phần mềm bị ảnh hưởng.

“Lỗ hổng được đánh giá ở mức nghiêm trọng và chưa bị khai thác trên thực tế", Microsoft cho biết thêm.

Theo NSA, việc không vá lỗ hổng này mang lại hậu quả nghiêm trọng. Các công cụ khai thác từ xa có thể được kích hoạt một cách nhanh chóng và rộng rãi.

Bên cạnh lỗ hổng giả mạo Windows CryptoAPI, Microsoft cũng đã vá 48 lỗ hổng khác, 8 trong số đó ở mức nghiêm trọng và số lỗ hổng còn lại ở mức khá nghiêm trọng.

2/8 lỗ hổng nghiêm trọng ảnh hưởng đến Windows Remote Desktop (CVE-2020-0609 và CVE-2020-0610). Kẻ tấn công không cần xác thực có thể gửi một yêu cầu đặc biệt thông qua giao thức Remote Desktop (RDP) khai thác lỗ hổng để thực thi mã độc trên các hệ thống mục tiêu mà không cần sự tương tác của người dùng.

Một lỗ hổng nghiêm trọng khác nằm trong Remote Desktop Client, CVE-2020-0611, có thể dẫn đến một cuộc tấn công RDP ngược, ở đó máy chủ độc hại có thể thực thi mã tùy ý trên máy tính của khách đang kết nối.

"Để khai thác lỗ hổng này, kẻ tấn công sẽ cần phải có quyền kiểm soát máy chủ và sau đó thuyết phục người dùng kết nối tới máy chủ đó. Hoặc, kẻ tấn công cũng có thể chiếm quyền điều khiển một máy chủ hợp pháp, lưu trữ mã độc trên đó và chờ người dùng kết nối ", Microsoft cho biết.

Tuy vậy, chưa có lỗ hổng nào trong số 49 lỗ hổng Microsoft cập nhật bản vá bị khai thác trên thực tế.

Nguồn: The Hacker News, Bkav

Chỉnh sửa lần cuối bởi người điều hành: