-

09/04/2020

-

128

-

1.648 bài viết

Cảnh báo: Các lỗ hổng nguy hiểm trong Patch Tuesday tháng 5 của Microsoft

Đến hẹn lại lên, Microsoft vừa phát hành Patch Tuesday tháng 5 để giải quyết 38 lỗ hổng, trong đó có 4 lỗi được đánh giá là nguy hiểm có thể kết hợp để tạo thành một chuỗi tấn công hoàn hảo.

Tin tặc đã lợi dụng tính năng này để sử dụng hình thức phishing tấn công người dùng bằng cách gửi một email độc hại. Khi nạn nhân mở email bằng Outlook hoặc chỉ cần xem trước sẽ cho phép kẻ tấn công thực thi mã từ xa và chiếm quyền hoàn toàn thiết bị.

Tuy nhiên, theo Microsoft lỗ hổng sẽ cần đến những điều kiện bổ sung mới có thể khai thác thành công. Người dùng có thể giảm thiểu rủi ro của lỗ hổng CVE-2023-29325 này bằng cách đọc tất cả các email ở dạng bản rõ.

Lỗ hổng hiện đang bị khai thác trên thực tế nhưng chi tiết về cách thức tấn công vẫn chưa được tiết lộ.

CVE-2023-24932 không chỉ ảnh hưởng đến tất cả các thiết bị Windows có tính năng Secure Boot mà còn ảnh hưởng đến cả hệ điều hành Linux. Tuy nhiên, bản vá cho CVE-2023-24932 hiện chỉ có sẵn cho các phiên bản được hỗ trợ của Windows 10, Windows 11 và Windows Server.

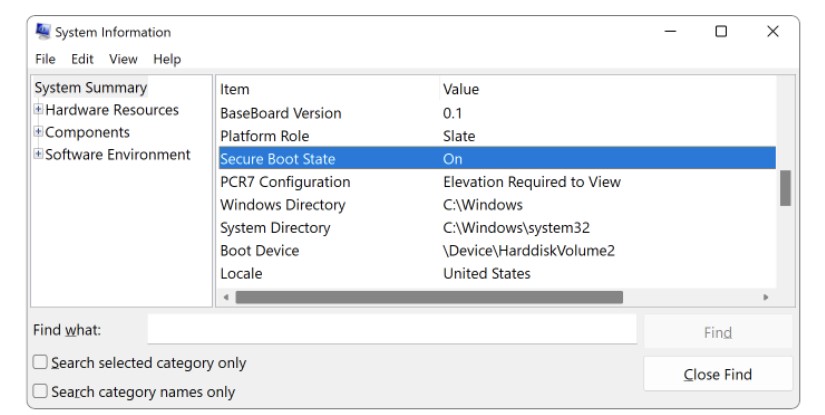

Để xác định Secure Boot có đang bật trên hệ thống hay không, bạn có thể chạy lệnh msinfo32 từ windows command prompt để mở ứng dụng System Information. Secure Boot được bật khi bạn nhìn thấy thông báo "Secure Boot State ON" bên trái của cửa sổ sau khi chọn "System Summary".

Với điểm CVSS cực cao là 9,8 – lỗ hổng ảnh hưởng đến Windows Server 2012, 2016, 2019 và 2022 và đặc biệt không yêu cầu đặc quyền hay tương tác người dùng.

Theo chuyên gia của WhiteHat, trong những điều kiện lý tưởng, tin tặc có thể kết hợp 4 lỗ hổng trên để tạo thành một chuỗi tấn công:

CVE-2023-29325 – Lỗ hổng thực thi mã từ xa trong Windows OLE

Lỗ hổng có điểm CVSS 8,1, tồn tại trong Windows OLE ảnh hưởng tới Microsoft Outlook. Cơ chế Object Linking & Embedding (OLE) được sử dụng để đính kèm tập tin và tài liệu khác vào các email, cho phép người dùng xem trước và chỉnh sửa trực tiếp từ trong Outlook mà không cần phải mở chúng ra ngoài ứng dụng.Tin tặc đã lợi dụng tính năng này để sử dụng hình thức phishing tấn công người dùng bằng cách gửi một email độc hại. Khi nạn nhân mở email bằng Outlook hoặc chỉ cần xem trước sẽ cho phép kẻ tấn công thực thi mã từ xa và chiếm quyền hoàn toàn thiết bị.

Tuy nhiên, theo Microsoft lỗ hổng sẽ cần đến những điều kiện bổ sung mới có thể khai thác thành công. Người dùng có thể giảm thiểu rủi ro của lỗ hổng CVE-2023-29325 này bằng cách đọc tất cả các email ở dạng bản rõ.

CVE-2023-29336 – Lỗ hổng leo thang đặc quyền trong Win32k Kernel driver

Lỗ hổng có điểm CVSS 7,8 nằm trong trình điều khiển nhân Win32k của hệ điều hành Windows. Nếu khai thác thành công, tin tặc có thể leo từ người dùng lên đặc quyền SYSTEM (quyền cao nhất trong hệ điều hành), từ đó cài cắm mã độc trên thiết bị mục tiêu và duy trì quyền truy cập.Lỗ hổng hiện đang bị khai thác trên thực tế nhưng chi tiết về cách thức tấn công vẫn chưa được tiết lộ.

CVE-2023-24932 – Lỗ hổng vượt qua tính năng bảo mật Secure Boot

Lỗ hổng có điểm CVSS 6,7 xảy ra chỉ khi tin tặc đã “nằm vùng” hoặc có quyền quản trị trên thiết bị mục tiêu từ đó cài đặt mã độc UEFI bootkit lên firmware của hệ thống. Bootkit này cho phép kẻ tấn công có quyền kiểm soát quá trình khởi động thiết bị khi tính năng Secure Boot (khởi động an toàn) được bật mặc định, nằm vùng lâu hơn và tránh bị phát hiện bởi các giải pháp an ninh của hệ điều hành.CVE-2023-24932 không chỉ ảnh hưởng đến tất cả các thiết bị Windows có tính năng Secure Boot mà còn ảnh hưởng đến cả hệ điều hành Linux. Tuy nhiên, bản vá cho CVE-2023-24932 hiện chỉ có sẵn cho các phiên bản được hỗ trợ của Windows 10, Windows 11 và Windows Server.

Để xác định Secure Boot có đang bật trên hệ thống hay không, bạn có thể chạy lệnh msinfo32 từ windows command prompt để mở ứng dụng System Information. Secure Boot được bật khi bạn nhìn thấy thông báo "Secure Boot State ON" bên trái của cửa sổ sau khi chọn "System Summary".

Và CVE-2023-24941 – Bàn đạp tấn công sâu vào các hệ thống khác

Đây là một lỗ hổng thực thi mã từ xa trong hệ thống Windows Network File System (NFS – giao thức chia sẻ tệp tin trong mạng). Kẻ tấn công có thể gửi một lệnh tự tạo đặc biệt không cần xác thực đến dịch vụ NFS để kiểm soát các máy chủ Windows.Với điểm CVSS cực cao là 9,8 – lỗ hổng ảnh hưởng đến Windows Server 2012, 2016, 2019 và 2022 và đặc biệt không yêu cầu đặc quyền hay tương tác người dùng.

Theo chuyên gia của WhiteHat, trong những điều kiện lý tưởng, tin tặc có thể kết hợp 4 lỗ hổng trên để tạo thành một chuỗi tấn công:

- Lừa nạn nhân click vào email giả mạo để khai thác CVE-2023-29325, từ đó chiếm quyền thực thi mã từ xa trên thiết bị mục tiêu.

- Leo thang đặc quyền từ người dùng lên hệ thống qua CVE-2023-29336 để lây nhiễm phần mềm độc hại và duy trì quyền truy cập trên thiết bị.

- Khi đã nằm vùng trên thiết bị, chúng sẽ khai thác tính năng bảo mật Secure Boot bằng CVE-2023-24932, cài cắm các phần mềm độc hại sử dụng lỗ hổng này làm kỹ thuật để duy trì sự hiện diện trên hệ thống nạn nhân.

- Cuối cùng, lợi dụng CVE-2023-24941 để khai thác sâu vào các máy chủ Windows để kiểm soát hệ thống, đánh cắp thông tin...

WhiteHat

Chỉnh sửa lần cuối: