-

09/04/2020

-

128

-

1.653 bài viết

Căng! Hơn 9.000 máy chủ VNC có thể bị xâm nhập mà không cần mật khẩu

Các nhà nghiên cứu đã phát hiện ra khoảng 9.000 máy chủ VNC (virtual network computing) có thể bị truy cập và sử dụng mà không cần xác thực, cho phép kẻ xấu dễ dàng tấn công vào mạng nội bộ.

VNC (virtual network computing) là một hệ thống nền tảng độc lập giúp người dùng kết nối với các hệ thống yêu cầu giám sát và điều chỉnh, cung cấp khả năng điều khiển máy tính từ xa thông qua giao thức RFB (remote frame buffer) khi kết nối mạng.

Nếu các điểm cuối này không được đảm bảo an ninh bằng mật khẩu đúng cách, chúng có thể bị kẻ xấu biến thành điểm truy cập trái phép.

Các VNC không an toàn trên thế giới

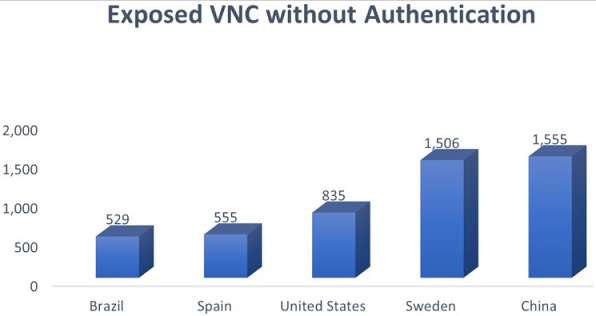

Hầu hết các máy chủ bị ảnh hưởng đặt tại Trung Quốc và Thụy Điển. Top 5 quốc gia bị ảnh hưởng còn có Hoa Kỳ, Tây Ban Nha và Brazil.

Cybcle phát hiện một số máy chủ VNC bị lộ lọt thuộc về các hệ thống điều khiển công nghiệp, chưa bao giờ tiếp xúc với Internet.

“Trong quá trình điều tra, các nhà nghiên cứu thu hẹp phạm vi ảnh hưởng gồm Thiết bị giao tiếp giữa người dùng và máy móc (HMI), Hệ thống thu thập dữ liệu và kiểm soát giám sát (SCADA), Máy trạm,... kết nối qua VNC và có kết nối Internet”.

Các quốc gia có nhiều máy chủ VNC bị "lộ lọt" nhất

Một trong những trường hợp bị phát hiện, quyền truy cập VNC bị lộ đã dẫn đến HMI điều khiển máy bơm trên hệ thống SCADA từ xa tại một đơn vị sản xuất giấu tên.

Để kiểm tra tần suất kẻ tấn công nhắm mục tiêu vào các máy chủ VNC, Cyble đã sử dụng các công cụ tình báo mạng để theo dõi các cuộc tấn công vào cổng 5900 - cổng mặc định cho VNC. Kết quả, có hơn 6 triệu yêu cầu truy cập trong vòng khoảng một tháng, hầu hết xuất phát từ Hà Lan, Nga và Hoa Kỳ.

"Kẻ xấu có thể lạm dụng VNC để thực hiện các hành động độc hại khi người dùng đăng nhập như mở tài liệu, tải xuống tệp và chạy các lệnh tùy ý”.

"Chúng sử dụng VNC để điều khiển và giám sát từ xa một hệ thống nhằm thu thập dữ liệu và thông tin để chuyển đến các hệ thống khác trong mạng".

Trường hợp mật khẩu yếu làm dấy lên mối lo ngại xung quanh vấn đề an ninh của VNC, vì cuộc điều tra của Cyble chỉ tập trung vào các trường hợp đã bị vô hiệu hóa hoàn toàn lớp xác thực.

Hướng dẫn cách tìm các VNC bị lộ lọt

Nếu thống kê cả các máy chủ bảo mật kém, có mật khẩu dễ bị bẻ khóa thì số lượng trường hợp có khả năng bị tấn công sẽ lớn hơn nhiều.

Tuy nhiên nhiều sản phẩm của VNC không hỗ trợ mật khẩu dài hơn 8 ký tự, vì vậy chúng vốn không an toàn ngay cả khi phiên đăng nhập và mật khẩu được mã hóa.

Liệt kê các VNC có mật khẩu yếu hoặc không có

Quản trị viên của VNC được khuyến cáo không để máy chủ tiếp xúc trực tiếp trên Internet và nếu phải truy cập từ xa, ít nhất hãy kết nối VPN để truy cập an toàn vào máy chủ.

Đồng thời, quản trị viên nên thêm mật khẩu vào các chương trình để hạn chế quyền truy cập vào máy chủ VNC.

VNC (virtual network computing) là một hệ thống nền tảng độc lập giúp người dùng kết nối với các hệ thống yêu cầu giám sát và điều chỉnh, cung cấp khả năng điều khiển máy tính từ xa thông qua giao thức RFB (remote frame buffer) khi kết nối mạng.

Nếu các điểm cuối này không được đảm bảo an ninh bằng mật khẩu đúng cách, chúng có thể bị kẻ xấu biến thành điểm truy cập trái phép.

Những phát hiện đáng báo động

Các chuyên gia tại Cyble đã rà quét web để tìm các trường hợp VNC kết nối Internet mà không có mật khẩu và phát hiện hơn 9.000 máy chủ có thể bị truy cập.Các VNC không an toàn trên thế giới

Hầu hết các máy chủ bị ảnh hưởng đặt tại Trung Quốc và Thụy Điển. Top 5 quốc gia bị ảnh hưởng còn có Hoa Kỳ, Tây Ban Nha và Brazil.

Cybcle phát hiện một số máy chủ VNC bị lộ lọt thuộc về các hệ thống điều khiển công nghiệp, chưa bao giờ tiếp xúc với Internet.

“Trong quá trình điều tra, các nhà nghiên cứu thu hẹp phạm vi ảnh hưởng gồm Thiết bị giao tiếp giữa người dùng và máy móc (HMI), Hệ thống thu thập dữ liệu và kiểm soát giám sát (SCADA), Máy trạm,... kết nối qua VNC và có kết nối Internet”.

Các quốc gia có nhiều máy chủ VNC bị "lộ lọt" nhất

Một trong những trường hợp bị phát hiện, quyền truy cập VNC bị lộ đã dẫn đến HMI điều khiển máy bơm trên hệ thống SCADA từ xa tại một đơn vị sản xuất giấu tên.

Để kiểm tra tần suất kẻ tấn công nhắm mục tiêu vào các máy chủ VNC, Cyble đã sử dụng các công cụ tình báo mạng để theo dõi các cuộc tấn công vào cổng 5900 - cổng mặc định cho VNC. Kết quả, có hơn 6 triệu yêu cầu truy cập trong vòng khoảng một tháng, hầu hết xuất phát từ Hà Lan, Nga và Hoa Kỳ.

Yêu cầu truy cập VNC

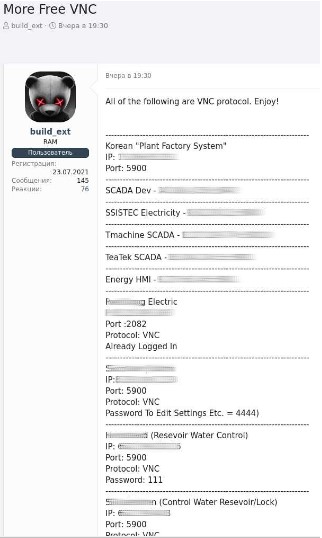

Nhu cầu truy cập vào các mạng quan trọng thông qua VNC bị lộ hoặc bị bẻ khóa trên các diễn đàn hacker tăng cao bởi trong một số trường hợp, cách thức này có thể bị sử dụng để xâm nhập mạng sâu hơn."Kẻ xấu có thể lạm dụng VNC để thực hiện các hành động độc hại khi người dùng đăng nhập như mở tài liệu, tải xuống tệp và chạy các lệnh tùy ý”.

"Chúng sử dụng VNC để điều khiển và giám sát từ xa một hệ thống nhằm thu thập dữ liệu và thông tin để chuyển đến các hệ thống khác trong mạng".

Trường hợp mật khẩu yếu làm dấy lên mối lo ngại xung quanh vấn đề an ninh của VNC, vì cuộc điều tra của Cyble chỉ tập trung vào các trường hợp đã bị vô hiệu hóa hoàn toàn lớp xác thực.

Hướng dẫn cách tìm các VNC bị lộ lọt

Nếu thống kê cả các máy chủ bảo mật kém, có mật khẩu dễ bị bẻ khóa thì số lượng trường hợp có khả năng bị tấn công sẽ lớn hơn nhiều.

Tuy nhiên nhiều sản phẩm của VNC không hỗ trợ mật khẩu dài hơn 8 ký tự, vì vậy chúng vốn không an toàn ngay cả khi phiên đăng nhập và mật khẩu được mã hóa.

Liệt kê các VNC có mật khẩu yếu hoặc không có

Quản trị viên của VNC được khuyến cáo không để máy chủ tiếp xúc trực tiếp trên Internet và nếu phải truy cập từ xa, ít nhất hãy kết nối VPN để truy cập an toàn vào máy chủ.

Đồng thời, quản trị viên nên thêm mật khẩu vào các chương trình để hạn chế quyền truy cập vào máy chủ VNC.

Theo Bleeping Computer

Chỉnh sửa lần cuối: