DiepNV88

VIP Members

-

24/09/2013

-

369

-

1.552 bài viết

Cài đặt sử dụng Acunetix Web Vulnerability Scanner.

Như tiêu đề bài viết với những bạn chưa biết về tool này nên đọc phần giới thiệu qua tại :

http://whitehat.vn/threads/4737-Acunetix-Web-Vulnerability-Scanner.html

Một list các lỗi mà Acunetix Web Vulnerability Scanner tìm ra để hiểu rõ hơn các lỗi này các bạn tham khảo các bài viết trên diễn đàn.

Bài viết này mang tính hướng dẫn sử dụng công cụ cho những bạn chưa biết sử dụng với các bạn pro rùi thì đọc cho vui :

Vâng với mình Acunetix Web Vulnerability Scanner là một công cụ kinh điển để kiểm tra các lỗi của một website.

Khi sử dụng tool này các bạn phải cân nhắc kỹ vì scan lỗ hổng bảo mật chính là một hình thức hack trực tiếp bằng

cách tiêm các đoạn mã kiểm tra được lập trình sẵn trong thanh công cụ.

Như vậy sẽ có hàng loạt truy vấn độc hại ( nói quá) tới website đang bị Acunetix Web Vulnerability Scanner quét tới.

Khi mình sử dụng scan một số website viết bằng ngôn ngữ java thì log weblogic xuất hiện rất nhiều lỗi ví dụ như:

too many open file...

Ngoài ra với các máy chủ apache ( có thể là hosting hay các VPS tự dựng) thì firewall iptables theo cơ chế sẽ block ip đang chạy phần mềm scan này và một số bạn sẽ ảo tưởng website đã die thực thế thì không phải.

Với một số website bảo mật cao admin theo dõi log họ sẽ hiểu lầm bạn đang tác động tới website họ nên có thể ip của bạn sẽ bị admin block hoặc lưu lại đưa cho nhà chức trách ( ví dụ c50 ).

Chém gió thế đủ rùi giờ mình xin bắt đầu bài viết:

Link down load bản Acunetix Web Vulnerability Scanner full có hướng dẫn crack update thoải mái:

Link mình tự up đảm bảo virut nhảy máy tính mình trước rùi mới up file sạch lên share:

http://www.mediafire.com/download/b...AN 100 % VERSION_free-4-free.blogspot.com.rar

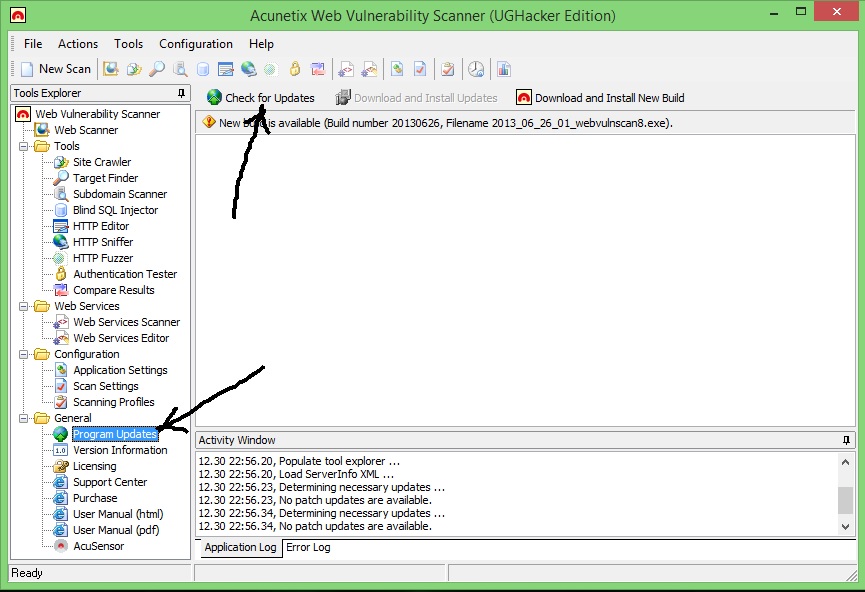

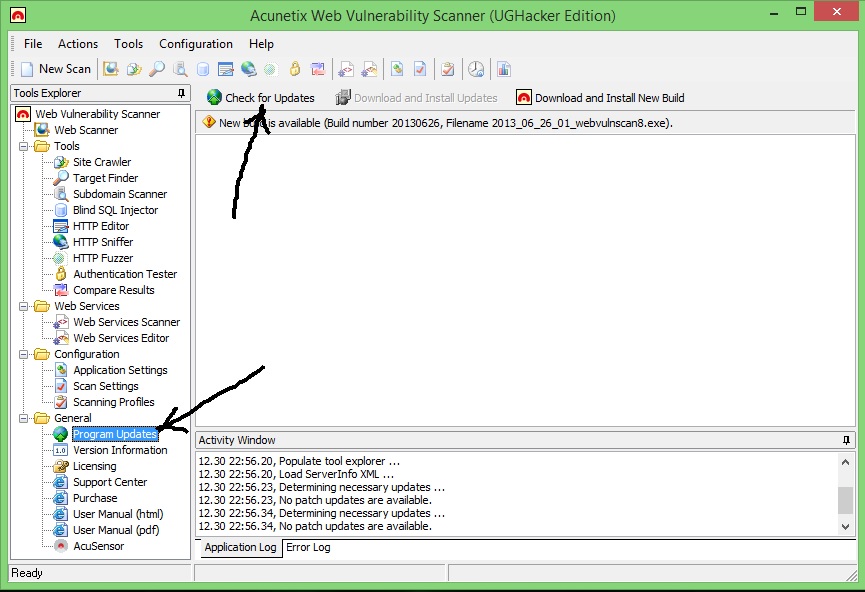

Sau khi cài đặt các bạn update phiên bản mới nhất :

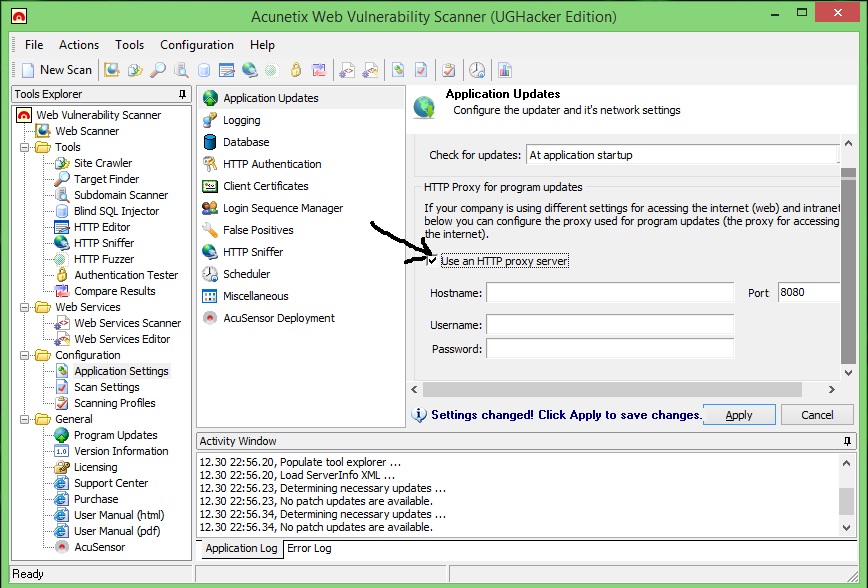

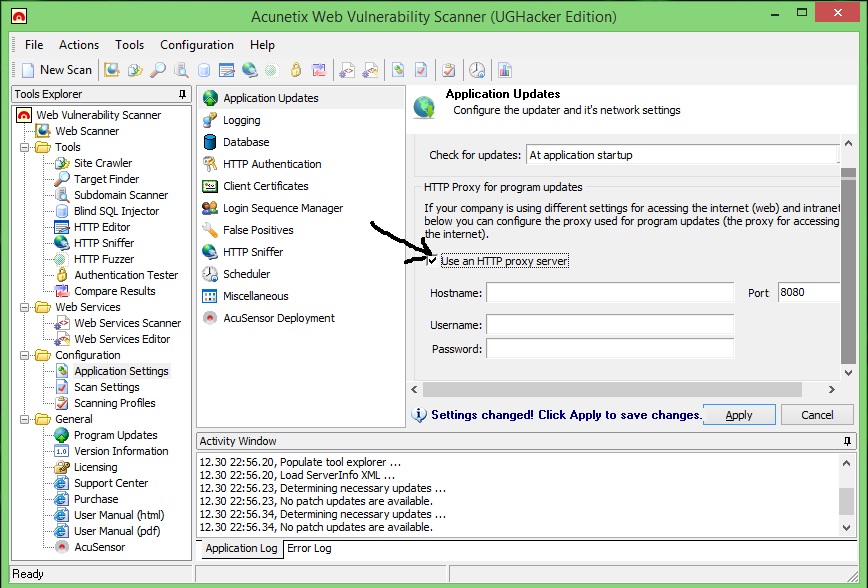

Thiết lập cấu hình proxy cho an toàn trước khi scan:

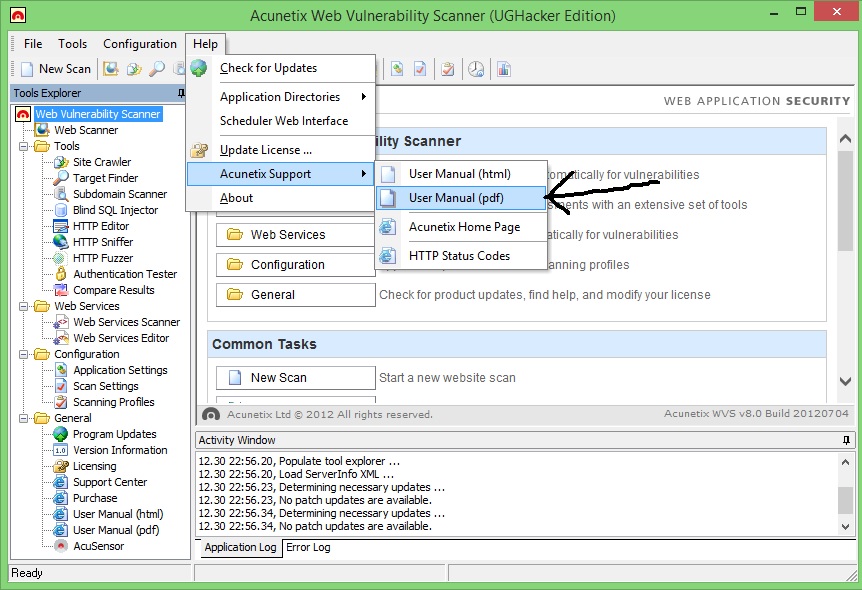

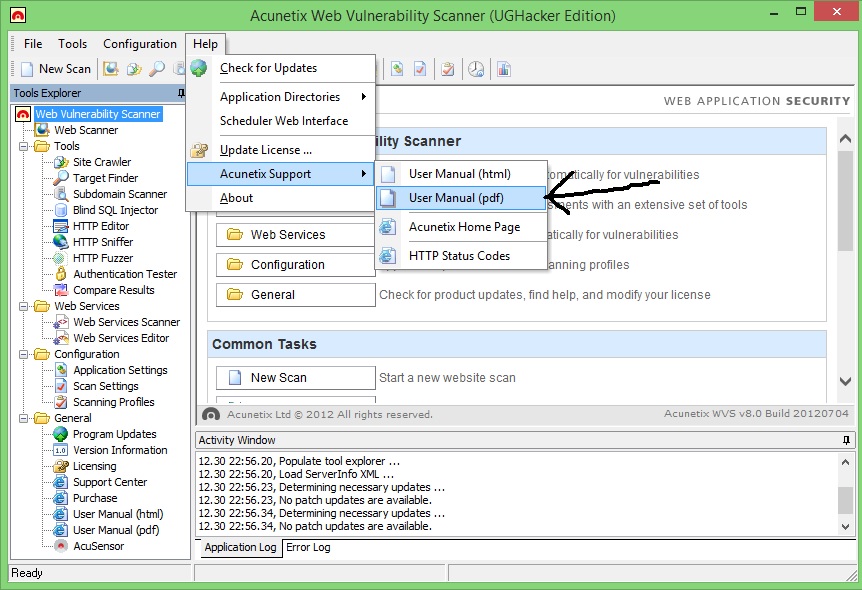

Để hiểu rõ hơn về tool này bạn có thể tham khảo ngay phần help:

Chương trình khi scan chiếm khá nhiều tài nguyên máy tính nên các bạn ưu tiên chạy mình nó thui.

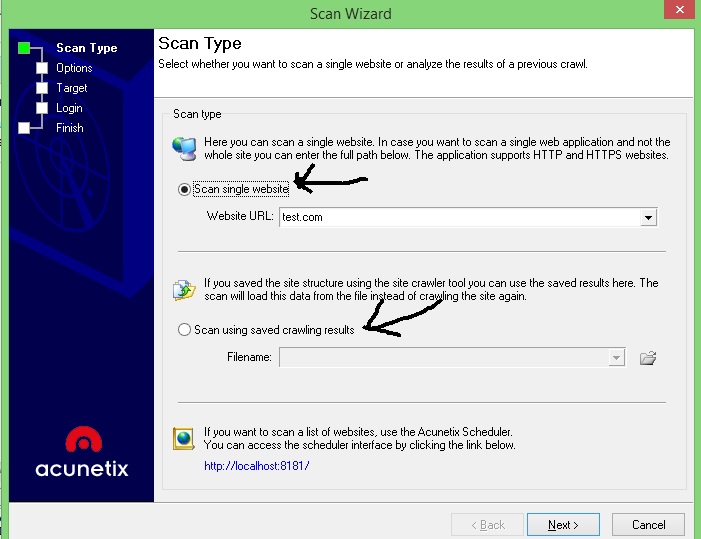

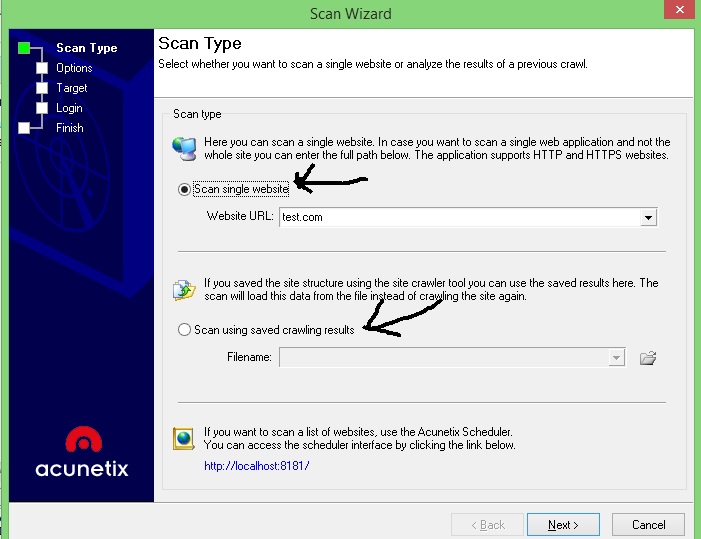

Tạo một phiên scan mới:

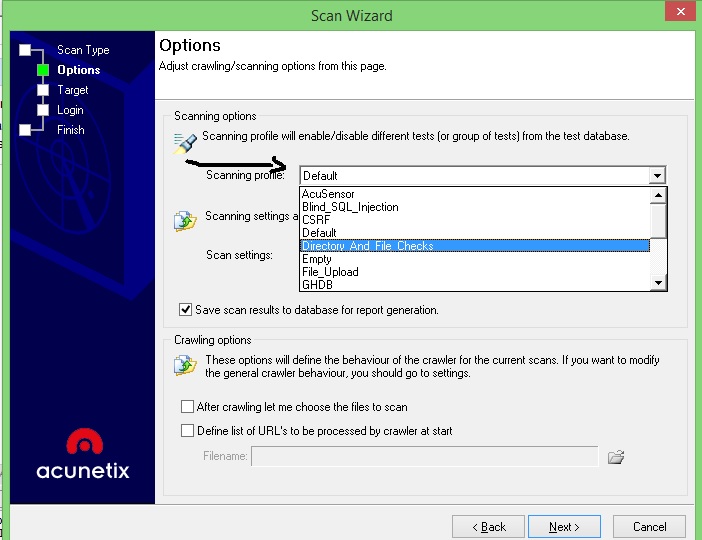

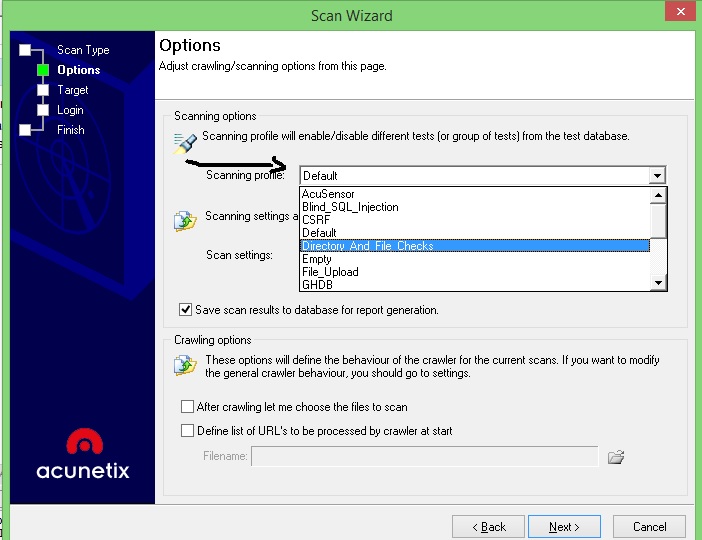

Lựa tìm kiếm các lỗi muốn scan.Với mình để default:

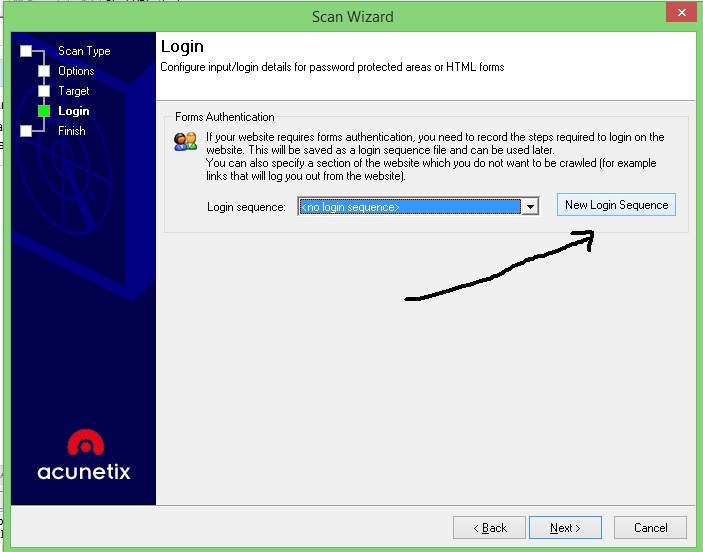

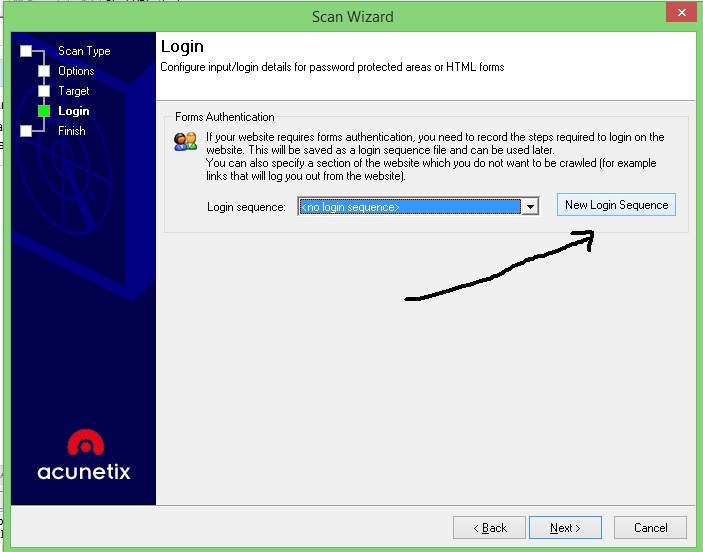

Với chế độ new login sequence bạn cần tạo một user để đăng nhập sau khi đăng nhập trên box này quá trinh scan sẽ tiếp cận được với như file cấm truy cập nếu không đăng nhập.Như vậy quá trình quét sẽ đầy đủ hơn.

Phần thiết lập new login sequence các bạn tự thiết lập.

Sau đó quá trình scan sẽ bắt đầu khá đơn giản trương trình sẽ hiển thị list các lỗi website mắc phải và cả cấu trúc của website qua đó các bạn sẽ biết website viết bằng ngôn ngữ gì, hoặc famework nào rất hữu ích.Nhưng để xem cấu trúc mà biết được thông tin website bạn phải có kinh nghiệm chứ tool nó không bảo website đang dùng mã nguồn gì đâu.

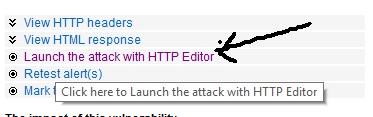

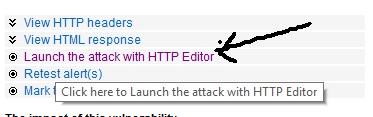

Do tính chất nhạy cảm của tool mình không demo website cụ thể nào cả .Ngoài ra chức năng khá tuyệt với của tool này là test các lỗ hổng .Ví dụ khi scan ra lỗi cho phép upload file lên server bạn chọn phần attack nó sẽ test thử và kết xuất ra mã java script để chứng mình lỗi đó nguy hiểm với cấp trên của bạn hoặc khách hàng.

Nếu có vấn đề thắc mắc đội ngũ mod hay các thành viên khác trên diễn đàn sẽ giải đáp cho các bạn!

http://whitehat.vn/threads/4737-Acunetix-Web-Vulnerability-Scanner.html

Một list các lỗi mà Acunetix Web Vulnerability Scanner tìm ra để hiểu rõ hơn các lỗi này các bạn tham khảo các bài viết trên diễn đàn.

Bài viết này mang tính hướng dẫn sử dụng công cụ cho những bạn chưa biết sử dụng với các bạn pro rùi thì đọc cho vui :

Vâng với mình Acunetix Web Vulnerability Scanner là một công cụ kinh điển để kiểm tra các lỗi của một website.

Khi sử dụng tool này các bạn phải cân nhắc kỹ vì scan lỗ hổng bảo mật chính là một hình thức hack trực tiếp bằng

cách tiêm các đoạn mã kiểm tra được lập trình sẵn trong thanh công cụ.

Như vậy sẽ có hàng loạt truy vấn độc hại ( nói quá) tới website đang bị Acunetix Web Vulnerability Scanner quét tới.

Khi mình sử dụng scan một số website viết bằng ngôn ngữ java thì log weblogic xuất hiện rất nhiều lỗi ví dụ như:

too many open file...

Ngoài ra với các máy chủ apache ( có thể là hosting hay các VPS tự dựng) thì firewall iptables theo cơ chế sẽ block ip đang chạy phần mềm scan này và một số bạn sẽ ảo tưởng website đã die thực thế thì không phải.

Với một số website bảo mật cao admin theo dõi log họ sẽ hiểu lầm bạn đang tác động tới website họ nên có thể ip của bạn sẽ bị admin block hoặc lưu lại đưa cho nhà chức trách ( ví dụ c50 ).

Chém gió thế đủ rùi giờ mình xin bắt đầu bài viết:

Link down load bản Acunetix Web Vulnerability Scanner full có hướng dẫn crack update thoải mái:

Link mình tự up đảm bảo virut nhảy máy tính mình trước rùi mới up file sạch lên share:

http://www.mediafire.com/download/b...AN 100 % VERSION_free-4-free.blogspot.com.rar

Sau khi cài đặt các bạn update phiên bản mới nhất :

Thiết lập cấu hình proxy cho an toàn trước khi scan:

Để hiểu rõ hơn về tool này bạn có thể tham khảo ngay phần help:

Chương trình khi scan chiếm khá nhiều tài nguyên máy tính nên các bạn ưu tiên chạy mình nó thui.

Tạo một phiên scan mới:

Lựa tìm kiếm các lỗi muốn scan.Với mình để default:

Với chế độ new login sequence bạn cần tạo một user để đăng nhập sau khi đăng nhập trên box này quá trinh scan sẽ tiếp cận được với như file cấm truy cập nếu không đăng nhập.Như vậy quá trình quét sẽ đầy đủ hơn.

Phần thiết lập new login sequence các bạn tự thiết lập.

Sau đó quá trình scan sẽ bắt đầu khá đơn giản trương trình sẽ hiển thị list các lỗi website mắc phải và cả cấu trúc của website qua đó các bạn sẽ biết website viết bằng ngôn ngữ gì, hoặc famework nào rất hữu ích.Nhưng để xem cấu trúc mà biết được thông tin website bạn phải có kinh nghiệm chứ tool nó không bảo website đang dùng mã nguồn gì đâu.

Do tính chất nhạy cảm của tool mình không demo website cụ thể nào cả .Ngoài ra chức năng khá tuyệt với của tool này là test các lỗ hổng .Ví dụ khi scan ra lỗi cho phép upload file lên server bạn chọn phần attack nó sẽ test thử và kết xuất ra mã java script để chứng mình lỗi đó nguy hiểm với cấp trên của bạn hoặc khách hàng.

Nếu có vấn đề thắc mắc đội ngũ mod hay các thành viên khác trên diễn đàn sẽ giải đáp cho các bạn!

Chỉnh sửa lần cuối bởi người điều hành: