DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Các mạng botnet đang tích cực khai thác lỗ hổng trong Oracle WebLogic

Nhiều mạng botnet đang nhắm mục tiêu tới hàng nghìn máy chủ Oracle WebLogic chưa vá lỗ hổng để triển khai các công cụ khai thác tiền điện tử và đánh cắp thông tin nhạy cảm từ các hệ thống.

Các cuộc tấn công đang sử dụng các lỗ hổng trong WebLogic Server được vá gần đây bởi Oracle trong Bản cập nhật Bản vá Quan trọng vào tháng 10 và tháng 11.

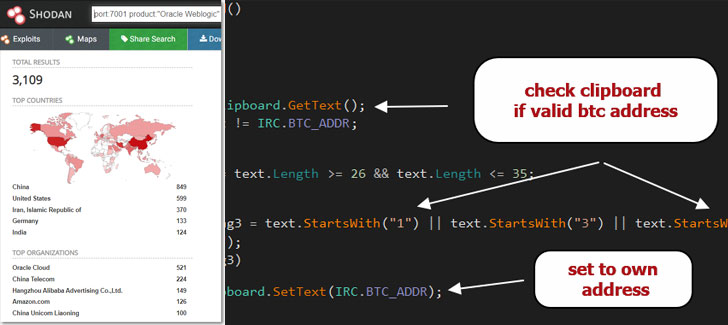

Khoảng 3.000 máy chủ Oracle WebLogic có thể truy cập được trên Internet dựa trên số liệu thống kê từ công cụ tìm kiếm Shodan.

Oracle WebLogic là một máy chủ ứng dụng doanh nghiệp đa tầng trên nền tảng Java, cho phép các doanh nghiệp triển khai nhanh chóng các sản phẩm và dịch vụ mới trên đám mây, phổ biến trên cả môi trường đám mây và môi trường thông thường.

Lỗ hổng (CVE-2020-14882) có điểm CVSS là 9,8, ảnh hưởng đến các phiên bản WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2 .1.4.0 và 14.1.1.0.0.

Mặc dù các lỗ hổng đã được vá, việc phát hành mã khai thác đã khiến các phiên bản Oracle WebLogic chưa vá lỗ hổng trở thành mục tiêu cho kẻ tấn công biến các máy chủ này thành một mắt xích trong mạng botnet để truyền dữ liệu quan trọng và tải phần mềm độc hại. Các bạn quan tâm có thể đọc cách khai thác lỗ hổng thực thi mã từ xa CVE-2020-14882/CVE-2020-14883 trong WebLogic Server.

Theo Juniper Threat Labs, những kẻ đứng sau mạng botnet DarkIRC đang khai thác lỗ hổng RCE này để thành lập các mạng botnet ngang hàng, tải xuống tệp, ghi lại thao tác bàn phím, đánh cắp thông tin đăng nhập và thực hiện các lệnh tùy ý trên các máy chủ bị xâm nhập.

Phần mềm độc hại này có chức năng đánh cắp ví Bitcoin bằng cách thay đổi địa chỉ ví Bitcoin được sao chép vào khay nhớ tạm của người dùng thành địa chỉ ví Bitcoin của tin tặc, cho phép những kẻ tấn đánh cắp các giao dịch Bitcoin.

Trong tháng 8, kẻ tấn công với biệt danh Freak_OG cũng rao bán phần mềm độc hại trên các diễn đàn hacker với giá $75.

Nhà nghiên cứu cũng phát hiện ra một chiến dịch tấn công được khởi động bởi tin tặc "0xrb". Ngoài chức năng xây dựng mạng botnet, tải xuống tệp... tin tặc còn thêm các mã đào tiền ảo Monero và các tệp nhị phân Tsunami.

Mạng botnet tạo sự bền bỉ trên mục tiêu thông qua các cron (một lệnh trên Linux để tạo và chạy các lệnh theo một chu kỳ xác định), tiêu diệt các công cụ khai thác cạnh tranh và gỡ cài đặt các phần mềm phát hiện độc hại của các nhà sản xuất như Alibaba và Tecent.

Người dùng nên áp dụng Bản cập nhật bản vá quan trọng tháng 10 năm 2020 và các bản cập nhật liên quan đến lỗ hổng CVE-2020-14750 càng sớm càng tốt để giảm thiểu rủi ro bắt nguồn từ lỗ hổng này.

Oracle cũng đã cung cấp hướng dẫn để tăng cường tính bảo mật của các máy chủ bằng cách ngăn chặn truy cập từ bên ngoài vào các ứng dụng nội bộ mà có thể truy cập trên cổng Quản trị.

Các cuộc tấn công đang sử dụng các lỗ hổng trong WebLogic Server được vá gần đây bởi Oracle trong Bản cập nhật Bản vá Quan trọng vào tháng 10 và tháng 11.

Khoảng 3.000 máy chủ Oracle WebLogic có thể truy cập được trên Internet dựa trên số liệu thống kê từ công cụ tìm kiếm Shodan.

Oracle WebLogic là một máy chủ ứng dụng doanh nghiệp đa tầng trên nền tảng Java, cho phép các doanh nghiệp triển khai nhanh chóng các sản phẩm và dịch vụ mới trên đám mây, phổ biến trên cả môi trường đám mây và môi trường thông thường.

Lỗ hổng (CVE-2020-14882) có điểm CVSS là 9,8, ảnh hưởng đến các phiên bản WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2 .1.4.0 và 14.1.1.0.0.

Mặc dù các lỗ hổng đã được vá, việc phát hành mã khai thác đã khiến các phiên bản Oracle WebLogic chưa vá lỗ hổng trở thành mục tiêu cho kẻ tấn công biến các máy chủ này thành một mắt xích trong mạng botnet để truyền dữ liệu quan trọng và tải phần mềm độc hại. Các bạn quan tâm có thể đọc cách khai thác lỗ hổng thực thi mã từ xa CVE-2020-14882/CVE-2020-14883 trong WebLogic Server.

Theo Juniper Threat Labs, những kẻ đứng sau mạng botnet DarkIRC đang khai thác lỗ hổng RCE này để thành lập các mạng botnet ngang hàng, tải xuống tệp, ghi lại thao tác bàn phím, đánh cắp thông tin đăng nhập và thực hiện các lệnh tùy ý trên các máy chủ bị xâm nhập.

Phần mềm độc hại này có chức năng đánh cắp ví Bitcoin bằng cách thay đổi địa chỉ ví Bitcoin được sao chép vào khay nhớ tạm của người dùng thành địa chỉ ví Bitcoin của tin tặc, cho phép những kẻ tấn đánh cắp các giao dịch Bitcoin.

Trong tháng 8, kẻ tấn công với biệt danh Freak_OG cũng rao bán phần mềm độc hại trên các diễn đàn hacker với giá $75.

Nhà nghiên cứu cũng phát hiện ra một chiến dịch tấn công được khởi động bởi tin tặc "0xrb". Ngoài chức năng xây dựng mạng botnet, tải xuống tệp... tin tặc còn thêm các mã đào tiền ảo Monero và các tệp nhị phân Tsunami.

Mạng botnet tạo sự bền bỉ trên mục tiêu thông qua các cron (một lệnh trên Linux để tạo và chạy các lệnh theo một chu kỳ xác định), tiêu diệt các công cụ khai thác cạnh tranh và gỡ cài đặt các phần mềm phát hiện độc hại của các nhà sản xuất như Alibaba và Tecent.

Người dùng nên áp dụng Bản cập nhật bản vá quan trọng tháng 10 năm 2020 và các bản cập nhật liên quan đến lỗ hổng CVE-2020-14750 càng sớm càng tốt để giảm thiểu rủi ro bắt nguồn từ lỗ hổng này.

Oracle cũng đã cung cấp hướng dẫn để tăng cường tính bảo mật của các máy chủ bằng cách ngăn chặn truy cập từ bên ngoài vào các ứng dụng nội bộ mà có thể truy cập trên cổng Quản trị.

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: