-

09/04/2020

-

85

-

553 bài viết

Các lỗ hổng nghiêm trọng ảnh hưởng đến bộ định tuyến Milesight và máy chủ Titan SFTP

Các chuyên gia vừa công bố một lỗ hổng nghiêm trọng ảnh hưởng đến các bộ định tuyến di động công nghiệp Milesight có thể đang bị tấn công và các lỗ hổng khác trong máy chủ Titan MFT và Titan SFTP.

Trong 5.500 bộ định tuyến Milesight có kết nối với Internet thì chỉ có khoảng 5% đang chạy các phiên bản phần mềm dễ bị tấn công bởi lỗ hổng này.

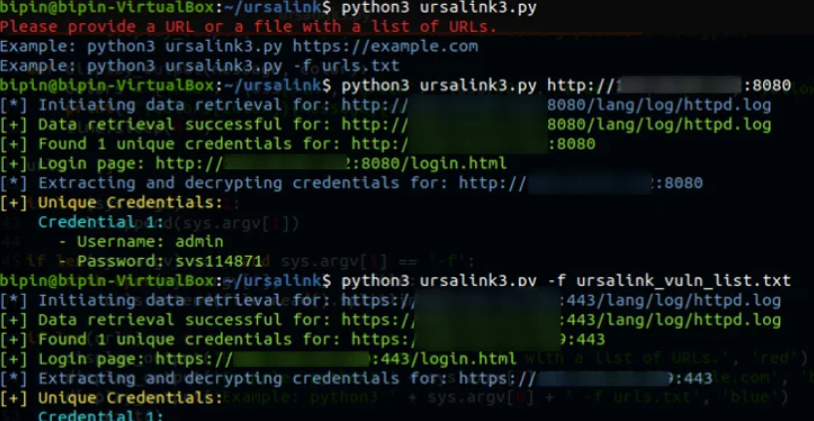

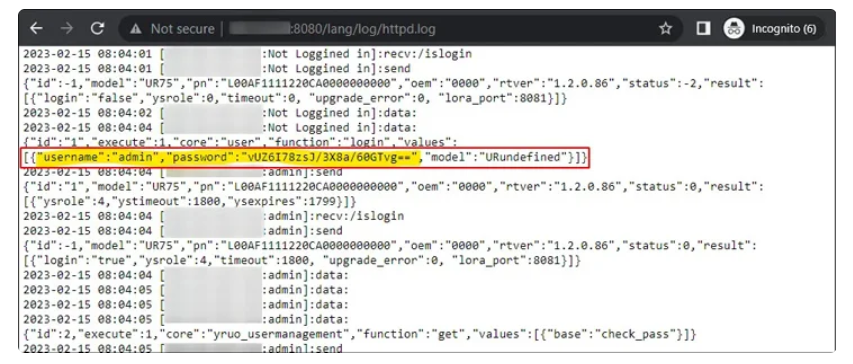

CVE-2023-43261 có thể cho phép kẻ tấn công truy cập nhật ký như httpd.log cũng như các thông tin đăng nhập nhạy cảm khác. Từ đó, kẻ tấn công từ xa trái phép chiếm quyền truy cập vào giao diện web, cấu hình lại máy chủ VPN, thậm chí vượt qua các cơ chế bảo vệ của tường lửa.

Nhà nghiên cứu phát hiện ra lỗ hổng cho biết thêm: “CVE-2023-43261 càng trở nên nguy hiểm hơn khi một số bộ định tuyến cho phép gửi và nhận tin nhắn SMS. Kẻ tấn công có thể khai thác chức năng này để lừa đảo, gây thiệt hại tài chính cho chủ sở hữu bộ định tuyến.”

Các chuyên gia còn quan sát thấy địa chỉ IP 5.61,39[.]232 đang cố gắng đăng nhập 6 hệ thống vào ngày 2 tháng 10 năm 2023, có địa chỉ ở Pháp, Lithuania và Na Uy. Chúng dường như không có sự liên quan với nhau và tất cả đều sử dụng các thông tin đăng nhập không mặc định khác nhau.

Trong 4/6 máy, kẻ tấn công đã xác thực thành công trong lần thử đăng nhập đầu tiên. Trên hệ thống thứ 5, quá trình đăng nhập thành công trong lần thử thứ hai. Trên hệ thống thứ 6, quá trình xác thực đã thất bại.

Nếu đang sử dụng bộ định tuyến Milesight, người dùng cần tạo thông tin xác thực mới, đồng thời đảm bảo không có giao diện nào có thể truy cập được qua Internet.

Danh sách các lỗ hổng gồm:

Lỗ hổng trong bộ định tuyến Milesight

Lỗ hổng có mã định danh CVE-2023-43261, điểm CVSS 7,5, là lỗi tiết lộ thông tin ảnh hưởng đến các bộ định tuyến UR5X, UR32L, UR32, UR35 và UR41 trước phiên bản 35.3.0.7.Trong 5.500 bộ định tuyến Milesight có kết nối với Internet thì chỉ có khoảng 5% đang chạy các phiên bản phần mềm dễ bị tấn công bởi lỗ hổng này.

CVE-2023-43261 có thể cho phép kẻ tấn công truy cập nhật ký như httpd.log cũng như các thông tin đăng nhập nhạy cảm khác. Từ đó, kẻ tấn công từ xa trái phép chiếm quyền truy cập vào giao diện web, cấu hình lại máy chủ VPN, thậm chí vượt qua các cơ chế bảo vệ của tường lửa.

Nhà nghiên cứu phát hiện ra lỗ hổng cho biết thêm: “CVE-2023-43261 càng trở nên nguy hiểm hơn khi một số bộ định tuyến cho phép gửi và nhận tin nhắn SMS. Kẻ tấn công có thể khai thác chức năng này để lừa đảo, gây thiệt hại tài chính cho chủ sở hữu bộ định tuyến.”

Các chuyên gia còn quan sát thấy địa chỉ IP 5.61,39[.]232 đang cố gắng đăng nhập 6 hệ thống vào ngày 2 tháng 10 năm 2023, có địa chỉ ở Pháp, Lithuania và Na Uy. Chúng dường như không có sự liên quan với nhau và tất cả đều sử dụng các thông tin đăng nhập không mặc định khác nhau.

Trong 4/6 máy, kẻ tấn công đã xác thực thành công trong lần thử đăng nhập đầu tiên. Trên hệ thống thứ 5, quá trình đăng nhập thành công trong lần thử thứ hai. Trên hệ thống thứ 6, quá trình xác thực đã thất bại.

Nếu đang sử dụng bộ định tuyến Milesight, người dùng cần tạo thông tin xác thực mới, đồng thời đảm bảo không có giao diện nào có thể truy cập được qua Internet.

6 lỗ hổng trong máy chủ Titan MFT và Titan SFTP

Các lỗ hổng này nếu bị khai thác có thể cho phép truy cập từ xa với quyền siêu người dùng (superuser) vào các máy chủ bị ảnh hưởng.Danh sách các lỗ hổng gồm:

- CVE-2023-45685: Thực thi mã từ xa được xác thực thông qua "Zip Slip"

- CVE-2023-45686: Thực thi mã từ xa được xác thực thông qua Path Traversal WebDAV

- CVE-2023-45687 - Sửa lỗi phiên trên máy chủ quản trị từ xa

- CVE-2023-45688 - Tiết lộ thông tin qua Path Traversal trên FTP

- CVE-2023-45689 - Tiết lộ thông tin qua Path Traversal trong giao diện quản trị

- CVE-2023-45690 - Rò rỉ thông tin qua cơ sở dữ liệu World-Readable và các nhật ký.

Theo The Hacker News