-

09/04/2020

-

107

-

942 bài viết

Các gói PyPI độc hại có hơn 10.000 lượt tải xuống bị 'bay màu'

Kho lưu trữ gói trung tâm (PyPI) đã loại bỏ ba gói Python độc hại nhằm mục đích đào thải các dữ liệu vi phạm nghiêm trọng và thả trojan trên các máy bị nhiễm.

Các gói độc hại có hơn 10.000 lượt tải xuống cùng nhiều bản bản sao chép khác nhau.

Phân tích trên quy mô lớn mang đến phát hiện quan trọng

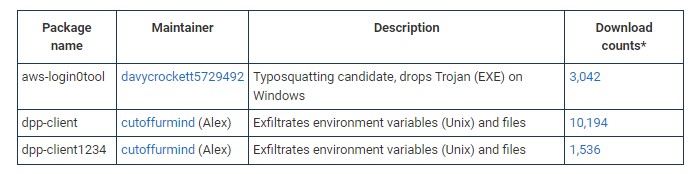

Andrew Scott, Nhà phát triển và Giám đốc sản phẩm cấp cao tại Palo Alto Networks đã phát hiện ra ba gói Python độc hại trên sổ đăng ký mã nguồn mở PyPI. Cụ thể, chúng được tải xuống và sao chép gần 15.000 lần.

Phiên bản đầu tiên của dpp-client xuất hiện trên PyPI vào ngày 13/02/2021 và phiên bản dành cho dpp-client1234 vào ngày 14/02/2021. Trong khi đó, phiên bản đầu tiên của aws-login0tool mới xuất hiện vào ngày 01/12/2021.

*Số lượt tải xuống được tổng hợp từ PyPIstats và Pepy.tech có thể bao gồm các bản sao (tự động), ngoài các lượt tải xuống không trả phí của nhà phát triển.

Trong khi thực hiện phân tích tĩnh trên quy mô lớn về "tỷ lệ lớn các gói trên PyPI", thông qua việc kiểm tra thủ công các tệp setup.py, nhà nghiên cứu Scott đã bắt gặp những gói kì lạ này.

Để hỗ trợ cho nghiên cứu của mình, Scott đã sử dụng dự án mã nguồn mở Bandersnatch của PyPA.

Mục tiêu là PC Windows, các bản phân phối Linux chạy Apache Mesos

Gói AWS-login0tool nhắm mục tiêu đến Windows và tải về ứng dụng 64-bit độc hại thực thi, normal.exe từ miền tryg[.]ga.

Tệp độc hại được xác định là trojan bởi 38% công cụ antivirus trên VirusTotal. Ngược lại, DPP-client và DPP-client1234 nhắm mục tiêu đến hệ thống Linux và các biến môi trường, danh sách thư mục, và chuyển thông tin sang miền pt.traktrain[.]com.

Các gói này cố dò tìm một số thư mục chọn lọc bao gồm /mnt/mesos, cho thấy mã độc đang tìm kiếm các tệp liên quan đặc biệt đến Apache Mesos - sản phẩm quản lý cụm mã nguồn mở. Điều kì lạ chính là số lượng lớn các bản tải xuống và bản sao cho các gói này.

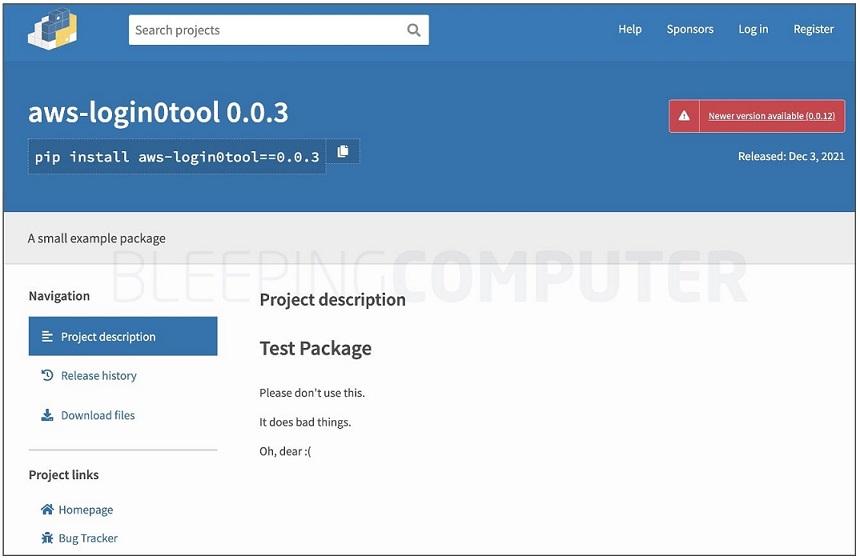

Thoạt nhìn, aws-login0tool dường như là sản phẩm đánh máy khi nhà phát triển chỉ ra các phím — ‘0’ và ‘-’ nằm cạnh nhau trên hầu hết các bàn phím. Tuy nhiên, BleepingComputer không thấy một gói PyPI đang hoạt động có tên 'aws-login-tool' mà hacker tinh vi có thể mạo danh, mặc dù chúng từng xuất hiện trước đây.

Tương tự, các trang dự án cho gói dpp -client và dpp-client1234 chứa một từ khóa "test" đơn giản ám chỉ rằng đây có thể là một phần của PoC (proof-of-concept).

Tháng trước, nhóm chuyên gia an ninh mạng của JFrog đã tóm được tin tặc Discord từ các gói PyPI độc hại lạm dụng kỹ thuật “novel exfiltration”. Cùng tháng đó là gói PyPI độc hại được tạo từ việc đánh máy 'boto3' —dịch vụ web SDK của Amazon dành cho Python. Tháng 7 năm nay, sáu gói PyPI độc hại cũng bị phát hiện khi đang khai thác tiền điện tử.

Rất may là ba gói trên đều do Scott phát hiện và được báo cáo cho quản trị viên PyPI vào ngày 10/12, sau đó đã được xóa nhanh chóng.

Các gói độc hại có hơn 10.000 lượt tải xuống cùng nhiều bản bản sao chép khác nhau.

Phân tích trên quy mô lớn mang đến phát hiện quan trọng

Andrew Scott, Nhà phát triển và Giám đốc sản phẩm cấp cao tại Palo Alto Networks đã phát hiện ra ba gói Python độc hại trên sổ đăng ký mã nguồn mở PyPI. Cụ thể, chúng được tải xuống và sao chép gần 15.000 lần.

Phiên bản đầu tiên của dpp-client xuất hiện trên PyPI vào ngày 13/02/2021 và phiên bản dành cho dpp-client1234 vào ngày 14/02/2021. Trong khi đó, phiên bản đầu tiên của aws-login0tool mới xuất hiện vào ngày 01/12/2021.

*Số lượt tải xuống được tổng hợp từ PyPIstats và Pepy.tech có thể bao gồm các bản sao (tự động), ngoài các lượt tải xuống không trả phí của nhà phát triển.

Trong khi thực hiện phân tích tĩnh trên quy mô lớn về "tỷ lệ lớn các gói trên PyPI", thông qua việc kiểm tra thủ công các tệp setup.py, nhà nghiên cứu Scott đã bắt gặp những gói kì lạ này.

Để hỗ trợ cho nghiên cứu của mình, Scott đã sử dụng dự án mã nguồn mở Bandersnatch của PyPA.

Mục tiêu là PC Windows, các bản phân phối Linux chạy Apache Mesos

Gói AWS-login0tool nhắm mục tiêu đến Windows và tải về ứng dụng 64-bit độc hại thực thi, normal.exe từ miền tryg[.]ga.

Tệp độc hại được xác định là trojan bởi 38% công cụ antivirus trên VirusTotal. Ngược lại, DPP-client và DPP-client1234 nhắm mục tiêu đến hệ thống Linux và các biến môi trường, danh sách thư mục, và chuyển thông tin sang miền pt.traktrain[.]com.

Các gói này cố dò tìm một số thư mục chọn lọc bao gồm /mnt/mesos, cho thấy mã độc đang tìm kiếm các tệp liên quan đặc biệt đến Apache Mesos - sản phẩm quản lý cụm mã nguồn mở. Điều kì lạ chính là số lượng lớn các bản tải xuống và bản sao cho các gói này.

Thoạt nhìn, aws-login0tool dường như là sản phẩm đánh máy khi nhà phát triển chỉ ra các phím — ‘0’ và ‘-’ nằm cạnh nhau trên hầu hết các bàn phím. Tuy nhiên, BleepingComputer không thấy một gói PyPI đang hoạt động có tên 'aws-login-tool' mà hacker tinh vi có thể mạo danh, mặc dù chúng từng xuất hiện trước đây.

Tương tự, các trang dự án cho gói dpp -client và dpp-client1234 chứa một từ khóa "test" đơn giản ám chỉ rằng đây có thể là một phần của PoC (proof-of-concept).

Tháng trước, nhóm chuyên gia an ninh mạng của JFrog đã tóm được tin tặc Discord từ các gói PyPI độc hại lạm dụng kỹ thuật “novel exfiltration”. Cùng tháng đó là gói PyPI độc hại được tạo từ việc đánh máy 'boto3' —dịch vụ web SDK của Amazon dành cho Python. Tháng 7 năm nay, sáu gói PyPI độc hại cũng bị phát hiện khi đang khai thác tiền điện tử.

Rất may là ba gói trên đều do Scott phát hiện và được báo cáo cho quản trị viên PyPI vào ngày 10/12, sau đó đã được xóa nhanh chóng.

Theo bleepingcomputer

Chỉnh sửa lần cuối: