-

08/10/2013

-

401

-

998 bài viết

Các công cụ tấn công mạng công nghiệp (OT)

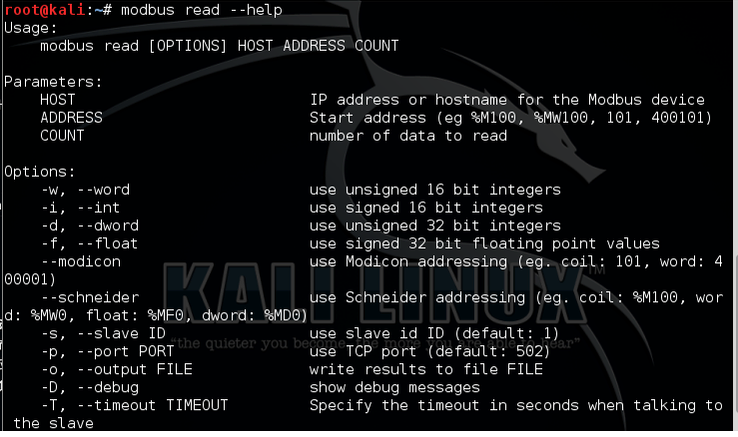

Trong giai đoạn quét lỗ hổng, những kẻ tấn công cố gắng tìm ra các lỗ hổng có trong hệ thống mạng công nghiệp. Sau đó các lỗ hổng bị khai thác để khởi động các cuộc tấn công khác nhau như tấn công vào máy tính chạy phần mềm HMI, tấn công kênh bên (side-channel attack), khai thác các bộ điều khiển PLC, tấn công kiểu replay, tấn công tiêm lệnh, v.v. Những kẻ tấn công sử dụng các công cụ như Metasploit và modbus-CLI để hack các thiết bị PLC thông qua giao thức Modbus.

Hình. Cài đặt và sử dụng Modbus-CLI trên Kali LinuxTấn công phần cứng hệ thống công nghiệp (ICS)

Những kẻ tấn công sử dụng các nguồn thông tin trên mạng, có sẵn công khai, để thu thập thông tin chi tiết về chip phần cứng được sử dụng trong một thiết bị công nghiệp cụ thể. Các thông tin bao gồm các giao tiếp kết nối mạng hoặc số lượng chân cắm trong chip và cổng I/O. Những kẻ tấn công còn có thể phân tích phần mềm tích hợp bên trong chip để lấy thông tin như chứng thư số, thuật toán tạo khóa, chức năng mã hóa, v.v.

Sử dụng thông tin này, những kẻ tấn công có thể kiểm soát các cổng I/Os analog và digital, đồng thời có thể làm thay đổi các hoạt động bình thường của thiết bị, đồng thời reset tiến trình hoặc reboot lại thiết bị để gây ra sự cố. Bằng cách thực hiện phân tích động và tĩnh trên các chức năng đang chạy trong chip, những kẻ tấn công có thể phát hiện ra các tham số được sử dụng trong chương trình điều khiển, việc xác thực các lệnh thực thi trên các cổng I/O. Sử dụng phân tích này, những kẻ tấn công có thể tìm thấy thêm các lỗ hổng như tràn bộ đệm và một số lỗ hổng cơ bản khác thường bị các nhà sản xuất bỏ qua. Những kẻ tấn công có thể hack phần cứng thiết bị bằng cách khai thác các lỗ hổng này bằng cách sử dụng các công cụ phần mềm và phần cứng khác nhau.

Dưới đây là một số công cụ phần mềm / phần cứng phổ biến mà kẻ tấn công có thể sử dụng để khởi động các cuộc tấn công vào phần cứng ICS:

Công cụ phần cứng:

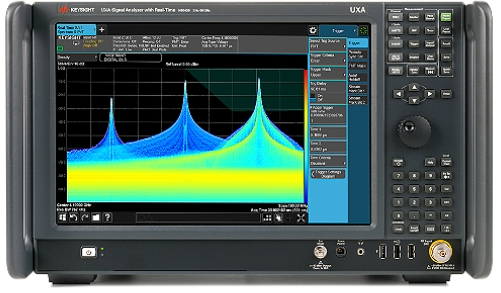

o Bộ phân tích tín hiệu: Kẻ tấn công sử dụng công cụ này để bắt đầu kiểm tra cờ (Flags) để hiểu nguyên lý hoạt động nhị phân của các chân cụ thể của chip.

Hình 2. Máy phân tích tín hiệuo Đồng hồ đa năng: Những kẻ tấn công sử dụng đồng hồ vạn năng hoặc đồng hồ đo điện áp để thực hiện một số thử nghiệm nhất định tương tự như máy phân tích.

o Bộ vi điều khiển và bộ lập trình bộ nhớ: Kẻ tấn công có thể sử dụng các công cụ này để hiểu và lập trình các loại chip khác nhau, bộ nhớ flash, EPROMS, v.v.

o Máy hiện sóng: Kẻ tấn công sử dụng công cụ này để diễn giải các tín hiệu tương tự hoặc kỹ thuật số chính xác.

o Thiết bị hàn: Những kẻ tấn công sử dụng các công cụ hàn để gắn và tháo rời các thành phần phần cứng như chip và bộ nhớ, để kiểm tra chúng trong một môi trường cô lập và trong một số điều kiện nhất định.

o Kính hiển vi kỹ thuật số hoặc kính lúp: Những kẻ tấn công có thể sử dụng các công cụ này để cải thiện độ chính xác trong các bộ phận hàn. Nó cũng có thể giúp đọc một số thông tin được viết bằng phông chữ nhỏ hoặc hình dung các thành phần nhỏ trên thiết bị.

o Giao diện Truyền thông (chẳng hạn như JTAG): Những kẻ tấn công có thể sử dụng giao diện này để kết nối và giao tiếp với các thiết bị ICS.

o Tua vít và Tua vít chính xác: Những kẻ tấn công sử dụng thiết bị này để mở hoặc tháo rời các thiết bị để phân tích các bộ phận bên trong.

o Nhíp chính xác cho bộ chuyển đổi kết nối: Kẻ tấn công có thể sử dụng nhíp kết nối, bộ chuyển đổi UART / cổng nối tiếp sang USB, v.v., để nắm bắt thông tin trực tiếp từ bus truyền thông.

Công cụ phần mềm:

o GDB: GDB là một công cụ gỡ lỗi cho Linux cho phép những kẻ tấn công hiểu được quá trình thực thi trên chip.

o OpenOCD: OpenOCD cho phép kẻ tấn công kết nối hệ thống của họ và chip mà chúng muốn kiểm tra .. Giao tiếp có thể được phép sử dụng GDB trong cổng 333 / hoặc sử dụng giao diện telnet qua cổng 4444 / TCP.

o Binwalk: Binwalk giúp những kẻ tấn công quét và kiểm tra các tệp nhị phân phần mềm và hình ảnh; nó ngay lập tức hiển thị các kiểu mã hóa khác nhau, kích thước, phân vùng, hệ thống tập tin liên quan, v.v.

o Fritzing: Công cụ Fritzing hỗ trợ kẻ tấn công thiết kế các sơ đồ và mạch điện tử.

o Radare2: Radare2 là một framework di động giúp những kẻ tấn công thực hiện dịch ngược và các hoạt động khác nhau như phân tích các tệp nhị phân.

o OllyDbg: OllyDbg là một công cụ gỡ mã cho phép kẻ tấn công kiểm tra các tệp nhị phân trong hệ thống Windows.

o IDA Pro: Là một công cụ phổ biến hoạt động như OllyDbg

------------------

Tham khảo

CEH v11

Hình. Cài đặt và sử dụng Modbus-CLI trên Kali Linux

Những kẻ tấn công sử dụng các nguồn thông tin trên mạng, có sẵn công khai, để thu thập thông tin chi tiết về chip phần cứng được sử dụng trong một thiết bị công nghiệp cụ thể. Các thông tin bao gồm các giao tiếp kết nối mạng hoặc số lượng chân cắm trong chip và cổng I/O. Những kẻ tấn công còn có thể phân tích phần mềm tích hợp bên trong chip để lấy thông tin như chứng thư số, thuật toán tạo khóa, chức năng mã hóa, v.v.

Sử dụng thông tin này, những kẻ tấn công có thể kiểm soát các cổng I/Os analog và digital, đồng thời có thể làm thay đổi các hoạt động bình thường của thiết bị, đồng thời reset tiến trình hoặc reboot lại thiết bị để gây ra sự cố. Bằng cách thực hiện phân tích động và tĩnh trên các chức năng đang chạy trong chip, những kẻ tấn công có thể phát hiện ra các tham số được sử dụng trong chương trình điều khiển, việc xác thực các lệnh thực thi trên các cổng I/O. Sử dụng phân tích này, những kẻ tấn công có thể tìm thấy thêm các lỗ hổng như tràn bộ đệm và một số lỗ hổng cơ bản khác thường bị các nhà sản xuất bỏ qua. Những kẻ tấn công có thể hack phần cứng thiết bị bằng cách khai thác các lỗ hổng này bằng cách sử dụng các công cụ phần mềm và phần cứng khác nhau.

Dưới đây là một số công cụ phần mềm / phần cứng phổ biến mà kẻ tấn công có thể sử dụng để khởi động các cuộc tấn công vào phần cứng ICS:

Công cụ phần cứng:

o Bộ phân tích tín hiệu: Kẻ tấn công sử dụng công cụ này để bắt đầu kiểm tra cờ (Flags) để hiểu nguyên lý hoạt động nhị phân của các chân cụ thể của chip.

Hình 2. Máy phân tích tín hiệu

o Bộ vi điều khiển và bộ lập trình bộ nhớ: Kẻ tấn công có thể sử dụng các công cụ này để hiểu và lập trình các loại chip khác nhau, bộ nhớ flash, EPROMS, v.v.

o Máy hiện sóng: Kẻ tấn công sử dụng công cụ này để diễn giải các tín hiệu tương tự hoặc kỹ thuật số chính xác.

o Thiết bị hàn: Những kẻ tấn công sử dụng các công cụ hàn để gắn và tháo rời các thành phần phần cứng như chip và bộ nhớ, để kiểm tra chúng trong một môi trường cô lập và trong một số điều kiện nhất định.

o Kính hiển vi kỹ thuật số hoặc kính lúp: Những kẻ tấn công có thể sử dụng các công cụ này để cải thiện độ chính xác trong các bộ phận hàn. Nó cũng có thể giúp đọc một số thông tin được viết bằng phông chữ nhỏ hoặc hình dung các thành phần nhỏ trên thiết bị.

o Giao diện Truyền thông (chẳng hạn như JTAG): Những kẻ tấn công có thể sử dụng giao diện này để kết nối và giao tiếp với các thiết bị ICS.

o Tua vít và Tua vít chính xác: Những kẻ tấn công sử dụng thiết bị này để mở hoặc tháo rời các thiết bị để phân tích các bộ phận bên trong.

o Nhíp chính xác cho bộ chuyển đổi kết nối: Kẻ tấn công có thể sử dụng nhíp kết nối, bộ chuyển đổi UART / cổng nối tiếp sang USB, v.v., để nắm bắt thông tin trực tiếp từ bus truyền thông.

Công cụ phần mềm:

o GDB: GDB là một công cụ gỡ lỗi cho Linux cho phép những kẻ tấn công hiểu được quá trình thực thi trên chip.

o OpenOCD: OpenOCD cho phép kẻ tấn công kết nối hệ thống của họ và chip mà chúng muốn kiểm tra .. Giao tiếp có thể được phép sử dụng GDB trong cổng 333 / hoặc sử dụng giao diện telnet qua cổng 4444 / TCP.

o Binwalk: Binwalk giúp những kẻ tấn công quét và kiểm tra các tệp nhị phân phần mềm và hình ảnh; nó ngay lập tức hiển thị các kiểu mã hóa khác nhau, kích thước, phân vùng, hệ thống tập tin liên quan, v.v.

o Fritzing: Công cụ Fritzing hỗ trợ kẻ tấn công thiết kế các sơ đồ và mạch điện tử.

o Radare2: Radare2 là một framework di động giúp những kẻ tấn công thực hiện dịch ngược và các hoạt động khác nhau như phân tích các tệp nhị phân.

o OllyDbg: OllyDbg là một công cụ gỡ mã cho phép kẻ tấn công kiểm tra các tệp nhị phân trong hệ thống Windows.

o IDA Pro: Là một công cụ phổ biến hoạt động như OllyDbg

------------------

Tham khảo

CEH v11

Chỉnh sửa lần cuối: