vpn

Well-Known Member

-

10/09/2019

-

20

-

52 bài viết

Các biến thể mã độc mới của nhóm tin tặc Panda nhằm vào tổ chức chính phủ

Trong quá trình theo dõi, săn lùng (hunting) các mẫu mã độc đã từng được sử dụng trong đợt tấn công vào Ban Cơ yếu Chính phủ Việt Nam, nhóm nghiên cứu của VinCSS đã phát hiện một loạt biến thể mới của các mã độc liên quan tới nhóm tin tặc Panda Trung Quốc, đây cũng là dòng mã độc đã từng tấn công vào một tập đoàn lớn tại Việt Nam từ năm 2019.

Các thông tin cơ bản về mẫu:

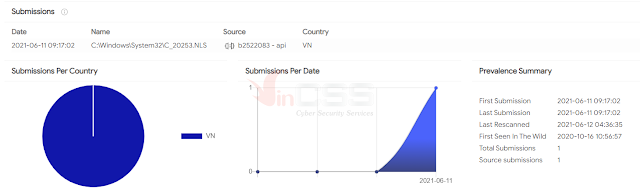

Mẫu 2b15479eb7ec43f7a554dce40fe6a4263a889ba58673b7490a991e7d66703bc8 được phát hiện trên VirusTotal vào ngày 11/06/2021, và được submit lên từ Việt Nam

Điểm đáng chú ý ở file này là đuôi .NLS (National Language Support), nhưng nó lại là một DLL PE64. Sau khi tiến hành phân tích sâu vào mẫu này và đã xác định được đây là một mẫu dường như được build bởi chính tin tặc đã từng viết và build smanager_ssl.dll, msiscsi.dll, verifierpr.dll, wercplsupport.dll.

Điểm đáng chú ý ở file này là đuôi .NLS (National Language Support), nhưng nó lại là một DLL PE64. Sau khi tiến hành phân tích sâu vào mẫu này và đã xác định được đây là một mẫu dường như được build bởi chính tin tặc đã từng viết và build smanager_ssl.dll, msiscsi.dll, verifierpr.dll, wercplsupport.dll.

Dựa vào chuỗi đặc biệt hardcoded làm IV cho hàm mã hóa/giải mã Salsa/Chacha20 là “u0FBSP2dDyTLhIQ9MXsEexmH7JbiN3k”, nhóm nghiên cứu đã tìm kiếm trên VirusTotal và Hybrid Analysis, ra rất nhiều những loader tương tự, hầu hết đều được đưa lên gần đây, chủ yếu từ Việt Nam, Hàn Quốc, Nhật Bản, Hồng Kông… và gần đây nhất là một mẫu từ Trung Quốc.

Tiếp tục hunting theo các dấu hiệu các malware cũ mà nhóm này đã dùng trong các chiến dịch đã tấn công Việt Nam qua các năm, các chuyên gia đã phát hiện nhóm này vẫn dùng các mẫu cũ, có update code và đều được build lại bằng Visual Studio 2019, v16.4 trở lên. Hoàn toàn build ở mode x64.

Nhóm này vẫn tiếp tục sử dụng những file mạo danh file NLS của Windows làm nơi chứa config hoặc làm shellcode file. Điểm nhận diện là nhóm này có một tin tặc chuyên dùng thư viện CryptoPP và coding theo C++ style, dùng std::string.

Các mẫu thu thập được trong tháng 5 và 6, cũng từ các quốc gia đã đề cập ở trên. Nhóm nghiên cứu đã thu thập và phân tích một số mẫu sau:

C_201263a.NLS

C_20130.NLS

C_20253.NLS

C_20831.NLS

C_20832.NLS

C_20834.NLS

C_20835.NLS

C_21871.NLS

C_21872.NLS

C_436.NLS

C_4868.NLS

C_4869.NLS

C_877.NLS

C_878.NLS

C_892.NLS

Có thể còn rất nhiều file NLS mạo danh khác ngoài kia mà chưa phát hiện ra.

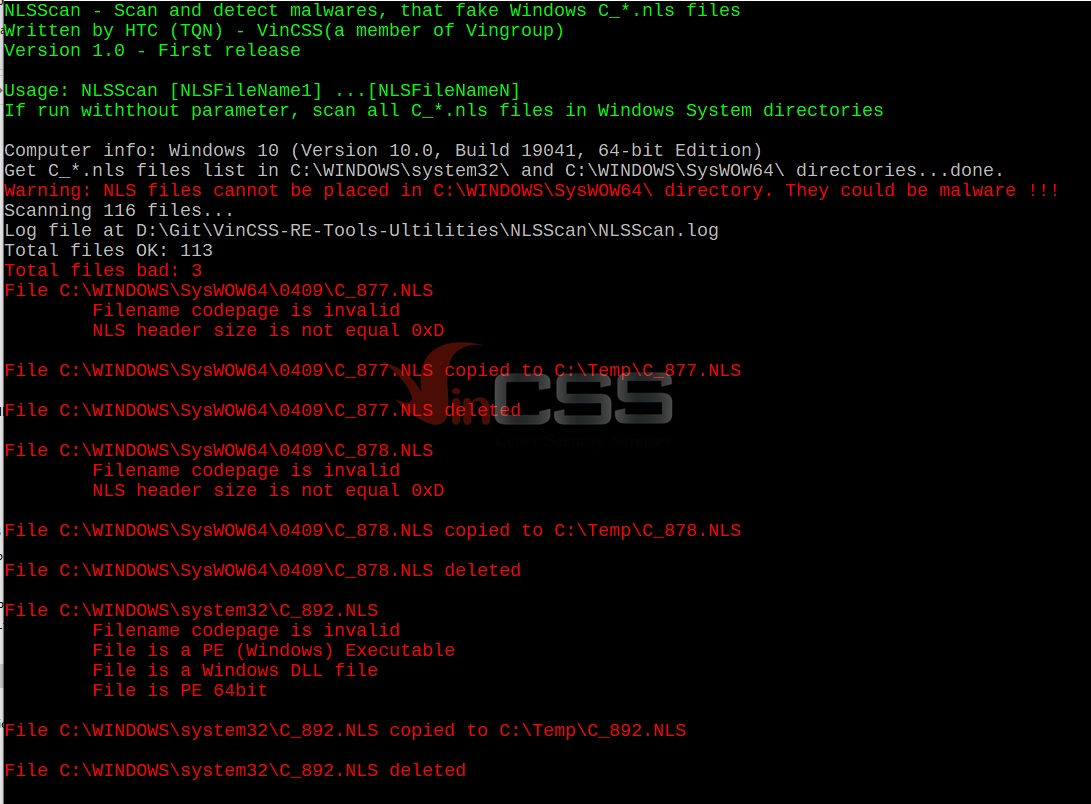

Các công cụ kiểm tra số codepage và rà quét các file fake NLS

Sau khi phân tích được cấu trúc của một file C_xxxx.NLS chính thống, gốc của Windows, VinCSS đã phát triển hai công cụ để kiểm tra và rà quét các file NLS fake của nhóm tin tặc này. Họ cũng cung cấp cả hai file exe đã build và cả source code để bạn đọc tham khảo, có thể dể dàng kiểm tra, tự build lại. Theo báo cáo này của Positive Technologies, hiện tin tặc đã update lên các NLS fake mới.

Sau khi phân tích được cấu trúc của một file C_xxxx.NLS chính thống, gốc của Windows, VinCSS đã phát triển hai công cụ để kiểm tra và rà quét các file NLS fake của nhóm tin tặc này. Họ cũng cung cấp cả hai file exe đã build và cả source code để bạn đọc tham khảo, có thể dể dàng kiểm tra, tự build lại. Theo báo cáo này của Positive Technologies, hiện tin tặc đã update lên các NLS fake mới.

Công cụ kiểm tra: https://github.com/VinCSS-Public-Projects/VinCSS-RE-Tools-Ultilities/tree/main/NLSScan

Hướng dẫn sử dụng công cụ: https://blog.vincss.net/2021/07/re0...-moi-cua-Panda-da-tung-tan-cong-BCYCP-VN.html

Theo nhận định của chuyên gia, các nhóm tin tặc này rất nguy hiểm, đã có thể xâm nhập và nằm sâu, nằm im mà ít/không bị phát hiện từ lâu, gây nguy hại lớn cho Việt Nam.

Các chuyên gia trong nhóm nghiên cứu của VinCSS:

Mẫu 2b15479eb7ec43f7a554dce40fe6a4263a889ba58673b7490a991e7d66703bc8 được phát hiện trên VirusTotal vào ngày 11/06/2021, và được submit lên từ Việt Nam

- Hash: 2B15479EB7EC43F7A554DCE40FE6A4263A889BA58673B7490A991E7D66703BC8

- Compiled time: Tuesday, 04.08.2020 06:48:49 UTC

- Tên Dll gốc: DllSvchDtchX64.bin

- Tên file mạo danh: C_20253.NLS, đặt trong \Windows\System32

- Visual Studio version: 2015, linker 14.0, update 3

- Coding language: C

Dựa vào chuỗi đặc biệt hardcoded làm IV cho hàm mã hóa/giải mã Salsa/Chacha20 là “u0FBSP2dDyTLhIQ9MXsEexmH7JbiN3k”, nhóm nghiên cứu đã tìm kiếm trên VirusTotal và Hybrid Analysis, ra rất nhiều những loader tương tự, hầu hết đều được đưa lên gần đây, chủ yếu từ Việt Nam, Hàn Quốc, Nhật Bản, Hồng Kông… và gần đây nhất là một mẫu từ Trung Quốc.

- https://www.virustotal.com/gui/search/content%3A%22u0FBSP2dDyTLhIQ9MXsEexmH7JbiN3k%22/files

- https://www.hybrid-analysis.com/str...0b8b7a5ccf9489ceeb58802ded94da4a3e13acd011e32

- 4578b3bf586658c47c8db1d497a8994d7637d28f16a11af9f6af64836085d4ed

- 8061df4d29ea57a420491f0db4bf37964070cc695f4b1b45af40e46194cc8c36

- 4b1928dbaf68e427db2f3971ea2ff5604d210ef0dee876d57281d7e395da8c37

- d2beff6d7f5be68cdda36182d010e8103d86053fcc63f1166fec42727c26558d

- d28984576620aebfa929767ad9453fe7549c969716d41ba49cbe6ca7fae72789

- 3714568d8c8b7359259e968664de3a6c13d6d7c16559dfb0a25f9aa8194e8de4

- b69d9ed06cba8eea081df01bad146abb004a4cf5fb6b296017d82ebb18975386

Tiếp tục hunting theo các dấu hiệu các malware cũ mà nhóm này đã dùng trong các chiến dịch đã tấn công Việt Nam qua các năm, các chuyên gia đã phát hiện nhóm này vẫn dùng các mẫu cũ, có update code và đều được build lại bằng Visual Studio 2019, v16.4 trở lên. Hoàn toàn build ở mode x64.

Nhóm này vẫn tiếp tục sử dụng những file mạo danh file NLS của Windows làm nơi chứa config hoặc làm shellcode file. Điểm nhận diện là nhóm này có một tin tặc chuyên dùng thư viện CryptoPP và coding theo C++ style, dùng std::string.

Các mẫu thu thập được trong tháng 5 và 6, cũng từ các quốc gia đã đề cập ở trên. Nhóm nghiên cứu đã thu thập và phân tích một số mẫu sau:

- 5afc41060cf62d1613219caa108eb9714074479a413f4a26797c0358fc95a4db

- 8dd13f34d1734d3c844474ce98a4f39244e511bafbefd59b18bb7fb0b52ce895

- 9abf047566c6e9bd77120e8eb6c3503eef7c05dd4fd0abac9046d495291e5c8d

- 60fe689bafb1ce4def3fab1c91e69e46b223869314e4364fa8efb12e6a0bafba

- 68e871190f405131635ccaa851339c9ca3f61c3b6a9d84dbd7afc99b65edd588

- 918ad6c918b26de1e112281393f6ced9141712484bb0da5f8250fb36fc0d476b

- c092546e9db9424d454cc21047d847ad93424440e7a4d339fe58fa9a4d8f6913

C_201263a.NLS

C_20130.NLS

C_20253.NLS

C_20831.NLS

C_20832.NLS

C_20834.NLS

C_20835.NLS

C_21871.NLS

C_21872.NLS

C_436.NLS

C_4868.NLS

C_4869.NLS

C_877.NLS

C_878.NLS

C_892.NLS

Có thể còn rất nhiều file NLS mạo danh khác ngoài kia mà chưa phát hiện ra.

Các công cụ kiểm tra số codepage và rà quét các file fake NLS

Công cụ kiểm tra: https://github.com/VinCSS-Public-Projects/VinCSS-RE-Tools-Ultilities/tree/main/NLSScan

Hướng dẫn sử dụng công cụ: https://blog.vincss.net/2021/07/re0...-moi-cua-Panda-da-tung-tan-cong-BCYCP-VN.html

Theo nhận định của chuyên gia, các nhóm tin tặc này rất nguy hiểm, đã có thể xâm nhập và nằm sâu, nằm im mà ít/không bị phát hiện từ lâu, gây nguy hại lớn cho Việt Nam.

Các chuyên gia trong nhóm nghiên cứu của VinCSS:

Trương Quốc Ngân (HTC)

Đặng Đình Phương

Đặng Đình Phương

Nguồn: VinCSS (a member of Vingroup)

Chỉnh sửa lần cuối: