DDos

VIP Members

-

22/10/2013

-

524

-

2.189 bài viết

Biến thể phần mềm độc hại FinSpy lây nhiễm hệ thống Windows bằng UEFI bootkit

Phần mềm giám sát và thâm nhập từ xa FinFisher đã được nâng cấp để lây nhiễm các thiết bị Windows bằng cách sử dụng UEFI bootkit (UEFI là giao diện phần lõi mở rộng hợp nhất). Mẫu phần mềm độc hại sử dụng Windows Boot Manager bị chèn mã độc để thay đổi cách thức lây nhiễm cho phép tránh bị phát hiện và phân tích.

FinFisher cũng được biết đến với tên FinSpy hoặc Wingbird, lần đầu tiên được phát hiện vào năm 2011, là một bộ công cụ phần mềm gián điệp dành cho hệ điều hành Windows, macOS và Linux do công ty Gamma Group của Đức phát triển, và được cung cấp độc quyền cho các cơ quan thực thi pháp luật và tình báo. FinFisher được sử dụng trong việc theo dõi các nhà hoạt động của Bahraini và chiến dịch lừa đảo trực tuyến vào tháng 9 năm 2017.

FinFisher có chức năng thu thập thông tin đăng nhập của người dùng, danh sách tệp, tài liệu nhạy cảm, ghi lại các lần nhấn phím, lấy email từ Thunderbird, Outlook, Apple Mail và Icedove, xem danh bạ Skype, cuộc trò chuyện, cuộc gọi và các tệp đã chuyển, đồng thời ghi lại âm thanh và video bằng cách giành quyền truy cập vào micrô và webcam của thiết bị.

Phần mềm giám sát này được triển khai thông qua việc cài đặt giả mạo các ứng dụng hợp pháp như TeamViewer, VLC, và WinRAR. Bản cập nhật vào năm 2014, trang bị thêm khả năng lây nhiễm thông qua Master Boot Record (MBR) bootkits giúp nó sự tránh phát hiện của các phần mềm bảo mật.

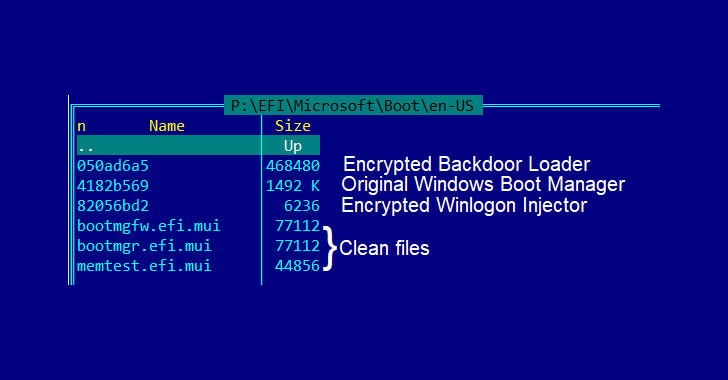

Gần đây, Gamma Group đã bổ sung thêm khả năng triển khai UEFI bookit cho FinFisher để thay thế bộ tải khởi động Windows UEFI với một biến thể độc hại, đồng thời trang bị các kỹ thuật làm rối mã và kỹ thuật lẩn tránh để gây khó khăn cho quá trình phân tích và dịch ngược.

Nhóm nghiên cứu và phân tích của Kaspersky GReAT cho biết: “Cách thức lây nhiễm này cho phép kẻ tấn công cài đặt bootkit mà không gặp bất kì trở ngại nào. Phương thức lây nhiễm vào UEFI rất hiếm và thường khó thực hiện, nhưng nó có khả năng né tránh và dai dẳng."

UEFI được xem là phần mềm cơ sở mở rộng để kết nối máy tính với hệ điều hành, với tính năng hỗ trợ khởi động an toàn (Secure Boot), đảm bảo tính toàn vẹn của hệ điều hành để chắc chắn rằng không có phần mềm độc hại nào can thiệp vào quá trình khởi động. UEFI tạo điều kiện thuận lợi cho việc tải hệ điều hành, các loại bootkit lây nhiễm vào UEFI rất khó bị phát hiện bởi các giải pháp bảo mật chạy trong hệ điều hành, và luôn tồn tại bất chấp việc cài đặt lại hệ thống hoặc thay thế ổ cứng.

Bootkit cho phép các tác nhân đe dọa có quyền kiểm soát quá trình khởi động, đạt được sự bền bỉ và vượt qua tất cả các biện pháp bảo vệ an ninh. Các nhà nghiên cứu cho biết: "Trong trường hợp này, những kẻ tấn công chưa chèn mã độc hại vào UEFI firmware, nhưng giai đoạn khởi động tiếp theo, mã độc sẽ được tải một cách lén lút, vì mô-đun độc hại được cài đặt trên một phân vùng riêng biệt và có thể kiểm soát quá trình khởi động của máy bị nhiễm."

FinFisher cũng được biết đến với tên FinSpy hoặc Wingbird, lần đầu tiên được phát hiện vào năm 2011, là một bộ công cụ phần mềm gián điệp dành cho hệ điều hành Windows, macOS và Linux do công ty Gamma Group của Đức phát triển, và được cung cấp độc quyền cho các cơ quan thực thi pháp luật và tình báo. FinFisher được sử dụng trong việc theo dõi các nhà hoạt động của Bahraini và chiến dịch lừa đảo trực tuyến vào tháng 9 năm 2017.

FinFisher có chức năng thu thập thông tin đăng nhập của người dùng, danh sách tệp, tài liệu nhạy cảm, ghi lại các lần nhấn phím, lấy email từ Thunderbird, Outlook, Apple Mail và Icedove, xem danh bạ Skype, cuộc trò chuyện, cuộc gọi và các tệp đã chuyển, đồng thời ghi lại âm thanh và video bằng cách giành quyền truy cập vào micrô và webcam của thiết bị.

Phần mềm giám sát này được triển khai thông qua việc cài đặt giả mạo các ứng dụng hợp pháp như TeamViewer, VLC, và WinRAR. Bản cập nhật vào năm 2014, trang bị thêm khả năng lây nhiễm thông qua Master Boot Record (MBR) bootkits giúp nó sự tránh phát hiện của các phần mềm bảo mật.

Gần đây, Gamma Group đã bổ sung thêm khả năng triển khai UEFI bookit cho FinFisher để thay thế bộ tải khởi động Windows UEFI với một biến thể độc hại, đồng thời trang bị các kỹ thuật làm rối mã và kỹ thuật lẩn tránh để gây khó khăn cho quá trình phân tích và dịch ngược.

Nhóm nghiên cứu và phân tích của Kaspersky GReAT cho biết: “Cách thức lây nhiễm này cho phép kẻ tấn công cài đặt bootkit mà không gặp bất kì trở ngại nào. Phương thức lây nhiễm vào UEFI rất hiếm và thường khó thực hiện, nhưng nó có khả năng né tránh và dai dẳng."

UEFI được xem là phần mềm cơ sở mở rộng để kết nối máy tính với hệ điều hành, với tính năng hỗ trợ khởi động an toàn (Secure Boot), đảm bảo tính toàn vẹn của hệ điều hành để chắc chắn rằng không có phần mềm độc hại nào can thiệp vào quá trình khởi động. UEFI tạo điều kiện thuận lợi cho việc tải hệ điều hành, các loại bootkit lây nhiễm vào UEFI rất khó bị phát hiện bởi các giải pháp bảo mật chạy trong hệ điều hành, và luôn tồn tại bất chấp việc cài đặt lại hệ thống hoặc thay thế ổ cứng.

Bootkit cho phép các tác nhân đe dọa có quyền kiểm soát quá trình khởi động, đạt được sự bền bỉ và vượt qua tất cả các biện pháp bảo vệ an ninh. Các nhà nghiên cứu cho biết: "Trong trường hợp này, những kẻ tấn công chưa chèn mã độc hại vào UEFI firmware, nhưng giai đoạn khởi động tiếp theo, mã độc sẽ được tải một cách lén lút, vì mô-đun độc hại được cài đặt trên một phân vùng riêng biệt và có thể kiểm soát quá trình khởi động của máy bị nhiễm."

Theo: thehackernews