-

09/04/2020

-

85

-

553 bài viết

Ác mộng SolarWinds: Chuyện bây giờ mới kể (Phần cuối)

Cuộc tấn công SolarWinds đã để lại những thiệt hại nặng nề. Những bài học kinh nghiệm sâu sắc đã được rút ra. Liệu chúng ta có thể làm những gì để không có một “Ác mộng SolarWinds” thứ hai? Mời các bạn cùng đọc phần cuối cùng của “Ác mộng SolarWinds: Chuyện bây giờ mới kể”.

Các nhà phân tích tình báo, vốn luôn đi trước thời đại - có trọng trách phải vẽ ra được những viễn cảnh đen tối nhất của mỗi cuộc tấn công. Điều gì xảy ra nếu tin tặc gieo rắc được “mầm mống” của những cuộc tấn công trong tương lai suốt 9 tháng chúng thăm dò mạng lưới các khách hàng của SolarWinds, liệu có che giấu các mã để tạo backdoor cho phép chúng ra, vào hệ thống khi chúng muốn? Khi tin tặc làm tê liệt lưới điện của Ukraine vào năm 2015 và vô hiệu hóa một nhà máy lọc dầu của Ả Rập Xê Út bằng mã độc hại chỉ một năm sau đó, chúng đã chứng minh rằng việc chuyển từ xâm nhập được vào mạng doanh nghiệp đến kiểm soát hệ thống là hoàn toàn khả thi. Sau này, chúng ta sẽ tìm hiểu xem vụ xâm nhập vào SolarWinds có phải là tiền đề cho những âm mưu thâm độc hơn không?

Kể cả khi chỉ là một chiến dịch gián điệp, thì cuộc tấn công vào SolarWinds chính là bước ngoặt. Mandia - Giám đốc điều hành của FireEye nói: “Chúng tôi… ‘gần như’ đã vạch ra được quá trình phát triển của các mối đe dọa mạng. Chúng tôi cũng đã sớm biết rằng vào một ngày nào đó, phần mềm mà nhiều công ty phụ thuộc sẽ trở thành mục tiêu của tin tặc và đó chính xác là những gì đã xảy ra. Nhưng khi chứng kiến cái ngày đó đến, bạn vẫn có chút nào đó bị sốc và bất ngờ. Phải rồi, chính là thời điểm này, các quốc gia đang nhắm mục tiêu vào khu vực tư nhân, chẳng có cây đũa thần nào cho bạn làm phép cả. Vấn đề thực sự khó nhằn để giải quyết rồi đây”.

Chính quyền của Tổng thống Biden đang bắt tay vào thực hiện một lệnh hành pháp thứ hai, ngoài các lệnh trừng phạt, được cho là để xử lý các vấn đề mà SolarWinds cần phải xác định rõ ràng hơn.

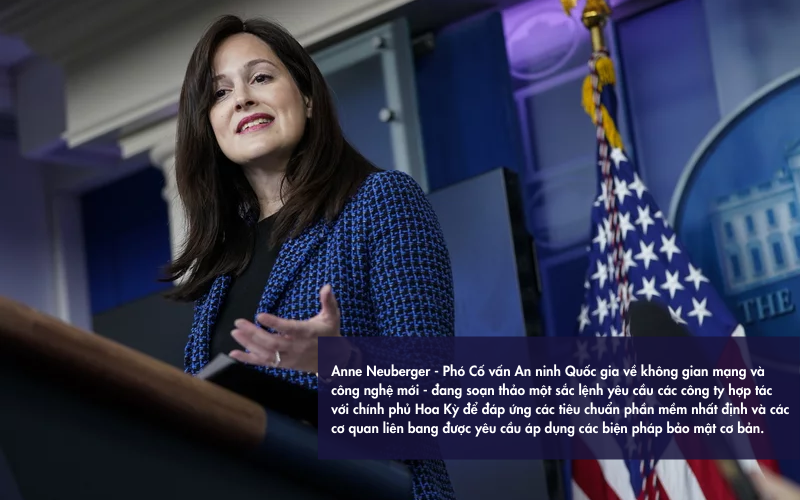

Anne Neuberger - Phó Cố vấn An ninh Quốc gia về không gian mạng và công nghệ mới, chịu trách nhiệm ứng phó với cuộc tấn công vào SolarWinds - đang soạn thảo một sắc lệnh yêu cầu các công ty hợp tác với chính phủ Hoa Kỳ để đáp ứng các tiêu chuẩn phần mềm nhất định và các cơ quan liên bang được yêu cầu áp dụng các biện pháp bảo mật cơ bản như mã hóa dữ liệu trong hệ thống của họ.

Ngoài ra, các công ty phần mềm như SolarWinds có thể sẽ được yêu cầu phải có cái gọi là “build system” - nơi tập trung các phần mềm được cách ly hoàn toàn với bên ngoài (air-gapped), có nghĩa là chúng sẽ không được kết nối với Internet. Những luận điểm này vẫn đang trong quá trình thảo luận như một phần của sắc lệnh.

Một ý tưởng khác đang dần thu hút được sự chú ý, đó là thành lập một tổ chức tương tự như Ủy Ban An toàn Giao thông Quốc gia (NTSB) để điều tra các cuộc tấn công mạng một cách chính thống hơn.

"Khi những chiếc Boeing 737 gặp nạn, một cơ quan chính phủ có nhiệm vụ thu thập dữ kiện của tất cả những vụ rơi máy bay khác nhau, tiếp đó đưa ra lý thuyết về những gì cần được sửa chữa trên chiếc Boeing và cuối cùng giám sát việc thực hiện các bản sửa lỗi này. Chúng tôi cần một cơ quan với chức năng tương tự trong chính phủ Hoa Kỳ” - Stamos nói.

FBI có thể tiến hành điều tra tội phạm mạng và một vài cơ quan liên bang có thẩm quyền sẽ xem xét nguyên nhân gốc rễ của một cuộc tấn công mạng rồi đưa ra những thay đổi thích hợp theo cách vận hành của từng công ty. Mandia đồng tình rằng một tổ chức tương tự có lẽ là cần thiết.

Ông nói: “Khi nghĩ về sự xung đột, bạn sẽ nghĩ đến xung đột trên không, trên bộ, trên biển và vụ trụ, còn bây giờ có cả không gian mạng. Nhưng trong không gian mạng, khu vực kinh tế tư nhân là ưu tiên hàng đầu. Bất kỳ xung đột nào trên không gian mạng, dù với động cơ là các điều kiện địa chính trị hay yếu tố tội phạm đều liên quan đến cả chính phủ và khối tư nhân. Và phản ứng của một bên, bởi vì nó tác động đến cả hai, bạn gần như cần đến bộ ba gồm cả khối tư nhân và nhà nước, hưởng lợi từ một bên tương tự như NTSB”.

Mandia mường tượng ra được một hội đồng đánh giá các sự vụ nghiêm trọng, sẽ có nhiệm vụ thu thập các thông tin tình báo và các quốc gia sẽ biết cách để phòng vệ một cách thích hợp. Còn hiện tại, trách nhiệm của các cuộc điều tra đều thuộc về công ty tư nhân.

Một quan chức Hoa Kỳ nói với các phóng viên trong cuộc họp báo rằng lý do khiến Nhà Trắng phản ứng mạnh mẽ với cuộc tấn công vào SolarWinds là vì những loại hình tấn công này tạo ra gánh nặng quá mức cho các công ty tư nhân.

Đánh giá liên bang có thể giúp giải quyết một trong những vấn đề gây nhức nhối trên không gian mạng cho đến nay: làm thế nào để đảm bảo các nhà cung cấp phần mềm và phần cứng tiết lộ các vụ hack khi họ phát hiện ra chúng. Liệu một Ủy ban đánh giá có thể giảm bớt thiệt hại về danh tiếng khi công khai thừa nhận rằng họ đã bị tấn công không? Ủy ban này sẽ hỗ trợ các công ty như Volexity và Palo Alto Networks khi họ nhìn ra được vấn đề chứ?

Cuối cùng, mục tiêu là kết nối các dấu hiệu và ứng phó theo cách giúp chúng ta an toàn hơn. Và “cú hích” cho tất cả những ý tưởng này có thể chính là bản cập nhật định kỳ "lỗi" của SolarWinds. Đó là một trong những lý do chính khiến SolarWinds quyết định công bố sự việc, Ramakrishna cho biết.

"Chúng tôi đã công khai kỹ thuật tấn công và xuất bản toàn bộ mã nguồn vì những gì chúng tôi muốn mọi người - cho dù là nhà cung cấp hay thậm chí là đối thủ cạnh tranh của chúng tôi - làm là kiểm tra phần mềm của họ, đảm bảo rằng họ không rơi vào tình huống tương tự, và nếu nó xảy ra, hãy dọn sạch nó” - ông nói. "Vì vậy, dù thật không may khi chúng tôi là nạn nhân của cuộc tấn công, nhưng tôi hy vọng là từ bài học này, chúng tôi cũng có thể giúp đỡ cộng đồng rộng lớn hơn nhiều”.

Tuy nhiên, có những phần của câu chuyện này nghe có vẻ quen quen: những cơ hội bị bỏ lỡ, dấu hiệu của những vấn đề bị phớt lờ, sự thất bại của các quan chức tình báo Mỹ trong việc kết nối các manh mối. Ai có thể nghĩ rằng một bản cập nhật phần mềm định kỳ có thể phát động một cuộc tấn công mạng với quy mô khủng khiếp đến vậy?

"Đây là một chiến dịch thu thập thông tin tình báo nhằm đánh cắp thông tin và chắc chắn sự cố này không phải là lần cuối cùng điều đó xảy ra", Ông Meyers cảnh báo. "Nó sẽ xảy ra hàng ngày. ... Và tôi nghĩ rằng tất cả chúng ta còn rất nhiều việc phải làm để cùng nhau ngăn chặn điều này tái diễn”.

Những cuộc tấn công với quy mô ngày càng lớn

"Đây là một trong những chiến dịch gián điệp mạng có tầm ảnh hưởng nhất mọi thời đại” - Alex Stamos, giám đốc Đài quan sát Internet tại Đại học Stanford và là cựu giám đốc an ninh của Facebook, cho biết. “Để thực hiện được một chiến dịch tầm cỡ như vậy, những tay hacker không chỉ phô diễn ‘kỹ năng thượng thừa’ mà cách tiến hành cuộc tấn công còn cho thấy chúng hiểu rõ các công ty công nghệ vận hành và các công ty phần mềm hoạt động như thế nào… Điều này chắc chắn sẽ thay đổi cách các doanh nghiệp lớn cân nhắc mỗi khi cài đặt phần mềm và thận trọng hơn khi xử lý các bản cập nhật.Các nhà phân tích tình báo, vốn luôn đi trước thời đại - có trọng trách phải vẽ ra được những viễn cảnh đen tối nhất của mỗi cuộc tấn công. Điều gì xảy ra nếu tin tặc gieo rắc được “mầm mống” của những cuộc tấn công trong tương lai suốt 9 tháng chúng thăm dò mạng lưới các khách hàng của SolarWinds, liệu có che giấu các mã để tạo backdoor cho phép chúng ra, vào hệ thống khi chúng muốn? Khi tin tặc làm tê liệt lưới điện của Ukraine vào năm 2015 và vô hiệu hóa một nhà máy lọc dầu của Ả Rập Xê Út bằng mã độc hại chỉ một năm sau đó, chúng đã chứng minh rằng việc chuyển từ xâm nhập được vào mạng doanh nghiệp đến kiểm soát hệ thống là hoàn toàn khả thi. Sau này, chúng ta sẽ tìm hiểu xem vụ xâm nhập vào SolarWinds có phải là tiền đề cho những âm mưu thâm độc hơn không?

Kể cả khi chỉ là một chiến dịch gián điệp, thì cuộc tấn công vào SolarWinds chính là bước ngoặt. Mandia - Giám đốc điều hành của FireEye nói: “Chúng tôi… ‘gần như’ đã vạch ra được quá trình phát triển của các mối đe dọa mạng. Chúng tôi cũng đã sớm biết rằng vào một ngày nào đó, phần mềm mà nhiều công ty phụ thuộc sẽ trở thành mục tiêu của tin tặc và đó chính xác là những gì đã xảy ra. Nhưng khi chứng kiến cái ngày đó đến, bạn vẫn có chút nào đó bị sốc và bất ngờ. Phải rồi, chính là thời điểm này, các quốc gia đang nhắm mục tiêu vào khu vực tư nhân, chẳng có cây đũa thần nào cho bạn làm phép cả. Vấn đề thực sự khó nhằn để giải quyết rồi đây”.

Chính quyền của Tổng thống Biden đang bắt tay vào thực hiện một lệnh hành pháp thứ hai, ngoài các lệnh trừng phạt, được cho là để xử lý các vấn đề mà SolarWinds cần phải xác định rõ ràng hơn.

Anne Neuberger - Phó Cố vấn An ninh Quốc gia về không gian mạng và công nghệ mới, chịu trách nhiệm ứng phó với cuộc tấn công vào SolarWinds - đang soạn thảo một sắc lệnh yêu cầu các công ty hợp tác với chính phủ Hoa Kỳ để đáp ứng các tiêu chuẩn phần mềm nhất định và các cơ quan liên bang được yêu cầu áp dụng các biện pháp bảo mật cơ bản như mã hóa dữ liệu trong hệ thống của họ.

Ngoài ra, các công ty phần mềm như SolarWinds có thể sẽ được yêu cầu phải có cái gọi là “build system” - nơi tập trung các phần mềm được cách ly hoàn toàn với bên ngoài (air-gapped), có nghĩa là chúng sẽ không được kết nối với Internet. Những luận điểm này vẫn đang trong quá trình thảo luận như một phần của sắc lệnh.

Một ý tưởng khác đang dần thu hút được sự chú ý, đó là thành lập một tổ chức tương tự như Ủy Ban An toàn Giao thông Quốc gia (NTSB) để điều tra các cuộc tấn công mạng một cách chính thống hơn.

"Khi những chiếc Boeing 737 gặp nạn, một cơ quan chính phủ có nhiệm vụ thu thập dữ kiện của tất cả những vụ rơi máy bay khác nhau, tiếp đó đưa ra lý thuyết về những gì cần được sửa chữa trên chiếc Boeing và cuối cùng giám sát việc thực hiện các bản sửa lỗi này. Chúng tôi cần một cơ quan với chức năng tương tự trong chính phủ Hoa Kỳ” - Stamos nói.

FBI có thể tiến hành điều tra tội phạm mạng và một vài cơ quan liên bang có thẩm quyền sẽ xem xét nguyên nhân gốc rễ của một cuộc tấn công mạng rồi đưa ra những thay đổi thích hợp theo cách vận hành của từng công ty. Mandia đồng tình rằng một tổ chức tương tự có lẽ là cần thiết.

Ông nói: “Khi nghĩ về sự xung đột, bạn sẽ nghĩ đến xung đột trên không, trên bộ, trên biển và vụ trụ, còn bây giờ có cả không gian mạng. Nhưng trong không gian mạng, khu vực kinh tế tư nhân là ưu tiên hàng đầu. Bất kỳ xung đột nào trên không gian mạng, dù với động cơ là các điều kiện địa chính trị hay yếu tố tội phạm đều liên quan đến cả chính phủ và khối tư nhân. Và phản ứng của một bên, bởi vì nó tác động đến cả hai, bạn gần như cần đến bộ ba gồm cả khối tư nhân và nhà nước, hưởng lợi từ một bên tương tự như NTSB”.

Mandia mường tượng ra được một hội đồng đánh giá các sự vụ nghiêm trọng, sẽ có nhiệm vụ thu thập các thông tin tình báo và các quốc gia sẽ biết cách để phòng vệ một cách thích hợp. Còn hiện tại, trách nhiệm của các cuộc điều tra đều thuộc về công ty tư nhân.

Một quan chức Hoa Kỳ nói với các phóng viên trong cuộc họp báo rằng lý do khiến Nhà Trắng phản ứng mạnh mẽ với cuộc tấn công vào SolarWinds là vì những loại hình tấn công này tạo ra gánh nặng quá mức cho các công ty tư nhân.

Đánh giá liên bang có thể giúp giải quyết một trong những vấn đề gây nhức nhối trên không gian mạng cho đến nay: làm thế nào để đảm bảo các nhà cung cấp phần mềm và phần cứng tiết lộ các vụ hack khi họ phát hiện ra chúng. Liệu một Ủy ban đánh giá có thể giảm bớt thiệt hại về danh tiếng khi công khai thừa nhận rằng họ đã bị tấn công không? Ủy ban này sẽ hỗ trợ các công ty như Volexity và Palo Alto Networks khi họ nhìn ra được vấn đề chứ?

Cuối cùng, mục tiêu là kết nối các dấu hiệu và ứng phó theo cách giúp chúng ta an toàn hơn. Và “cú hích” cho tất cả những ý tưởng này có thể chính là bản cập nhật định kỳ "lỗi" của SolarWinds. Đó là một trong những lý do chính khiến SolarWinds quyết định công bố sự việc, Ramakrishna cho biết.

"Chúng tôi đã công khai kỹ thuật tấn công và xuất bản toàn bộ mã nguồn vì những gì chúng tôi muốn mọi người - cho dù là nhà cung cấp hay thậm chí là đối thủ cạnh tranh của chúng tôi - làm là kiểm tra phần mềm của họ, đảm bảo rằng họ không rơi vào tình huống tương tự, và nếu nó xảy ra, hãy dọn sạch nó” - ông nói. "Vì vậy, dù thật không may khi chúng tôi là nạn nhân của cuộc tấn công, nhưng tôi hy vọng là từ bài học này, chúng tôi cũng có thể giúp đỡ cộng đồng rộng lớn hơn nhiều”.

Tuy nhiên, có những phần của câu chuyện này nghe có vẻ quen quen: những cơ hội bị bỏ lỡ, dấu hiệu của những vấn đề bị phớt lờ, sự thất bại của các quan chức tình báo Mỹ trong việc kết nối các manh mối. Ai có thể nghĩ rằng một bản cập nhật phần mềm định kỳ có thể phát động một cuộc tấn công mạng với quy mô khủng khiếp đến vậy?

"Đây là một chiến dịch thu thập thông tin tình báo nhằm đánh cắp thông tin và chắc chắn sự cố này không phải là lần cuối cùng điều đó xảy ra", Ông Meyers cảnh báo. "Nó sẽ xảy ra hàng ngày. ... Và tôi nghĩ rằng tất cả chúng ta còn rất nhiều việc phải làm để cùng nhau ngăn chặn điều này tái diễn”.

Tạm kết

Cho đến nay, cuộc tấn công mạng vào SolarWinds vẫn tốn rất nhiều giấy mực của báo chí và giới chuyên môn. Cộng đồng tình báo Mỹ tin rằng vụ tấn công mạng trên do Cơ quan Tình báo Nước ngoài của Nga (SVR) và một nhóm tin tặc họ kiểm soát có tên là APT 29 tiến hành. Tuy nhiên, Điện Kremlin vẫn một mực phủ nhận sự liên quan đến vụ việc. Dù có hay không việc Nga nhúng tay vào vụ tấn công thế kỷ này, có một điều không thể bàn cãi rằng an ninh mạng đang dần trở thành một mặt trận quan trọng mà các quốc gia phải chú trọng bảo vệ.(Hết)

Lược dịch: NPR

Lược dịch: NPR

Chỉnh sửa lần cuối: