WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

1.200 ứng dụng iOS sử dụng SDK có hành vi độc hại

Trong một báo cáo vừa được công bố, công ty bảo mật Snyk tuyên bố tìm thấy mã độc hại bên trong một SDK phổ biến được sử dụng bởi hơn 1.200 ứng dụng iOS, có tổng cộng hơn 300 triệu lượt tải mỗi tháng.

Theo Snyk, mã độc này được giấu bên trong SDK iOS của Mintegral, một nền tảng quảng cáo có trụ sở tại Trung Quốc.

Mintegral cung cấp miễn phí SDK này cho các nhà phát triển ứng dụng Android và iOS. Các nhà phát triển sử dụng SDK để nhúng quảng cáo vào bên trong ứng dụng của họ chỉ với một vài dòng mã, giúp cắt giảm thời gian và chi phí phát triển.

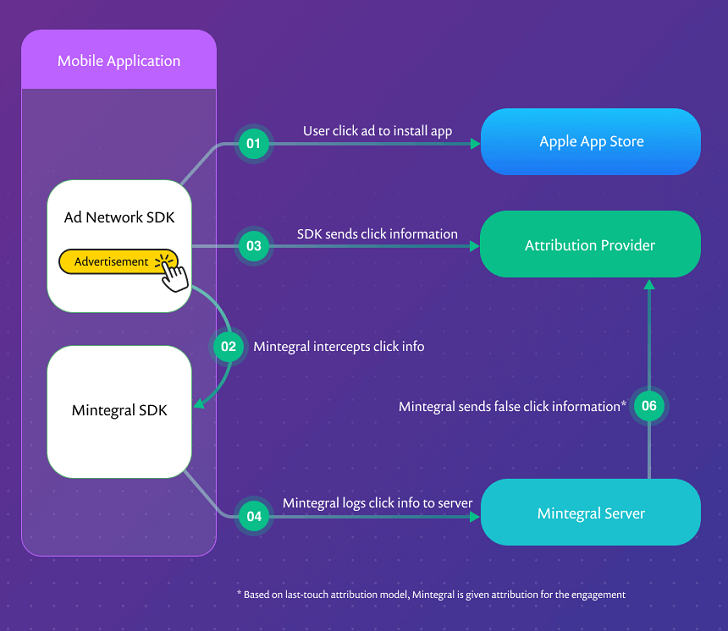

Nhưng theo Snyk, phiên bản iOS của SDK này chứa các tính năng độc hại, nằm chờ người dùng ấn vào bất kỳ quảng cáo nào không phải của chính nó (các ứng dụng dành cho thiết bị di động thường sử dụng nhiều SDK quảng cáo để đa dạng hóa quảng cáo và chiến lược kiếm tiền).

Khi một lần nhấn vào quảng cáo diễn ra, Mintegratal SDK sẽ chiếm đoạt lần nhấp này, cướp đi doanh thu từ các SDK và mạng quảng cáo khác một cách hiệu quả.

GHI LẠI THÔNG TIN NGƯỜI DÙNG

Theo Snyk, SDK này cũng chứa các chức năng lén lút khác nhằm ghi nhật ký và thu thập thông tin liên quan đến người dùng.

Các thông tin này bao gồm:

• URL được yêu cầu, có thể bao gồm số nhận dạng hoặc thông tin nhạy cảm khác

• tiêu đề của yêu cầu được đưa ra có thể bao gồm token xác thực và thông tin nhạy cảm khác

• nơi có chứa mã của ứng dụng mà yêu cầu bắt nguồn, có thể giúp xác định mẫu người dùng

• Số nhận dạng dành cho nhà quảng cáo (IDFA) của thiết bị, là một số ngẫu nhiên duy nhất được sử dụng để nhận dạng thiết bị và số nhận dạng phần cứng duy nhất của thiết bị, IMEI.

Snyk không phát hành danh sách các ứng dụng iOS sử dụng Mintegral SDK, tuy nhiên công ty cho biết phiên bản đầu tiên của SDK mà họ tìm thấy mã độc là v5.5.1, được phát hành vào ngày 17/7/2019.

Người dùng iOS không có cách nào để biết liệu họ có đang sử dụng một ứng dụng bí mật tải Mintegral SDK hay không, vì vậy họ gần như không thể làm gì bảo vệ thông tin cá nhân và thói quen duyệt web của mình. Tuy nhiên các nhà phát triển ứng dụng có thể sử dụng thông tin từ báo cáo Snyk để xem xét cơ sở mã ứng dụng của họ và xóa SDK hoặc hạ cấp xuống phiên bản không có mã độc.

Trong khi Mintegral chưa đưa ra bất cứ bình luận nào, Apple cho biết chưa thấy bất kỳ bằng chứng nào cho thấy Mintegral SDK đang gây hại cho người dùng, ít nhất là ở thời điểm hiện tại.

Theo Apple, các nhà phát triển ứng dụng phải chịu trách nhiệm về các SDK mà họ đưa vào ứng dụng của mình và nhiều thư viện của bên thứ ba có thể bao gồm mã có thể bị hiểu sai và bị lạm dụng do chức năng cụ thể của nó.

Apple trích dẫn các SDK chức năng kép này là lý do tại sao những năm gần đây công ty mở rộng các biện pháp kiểm soát quyền riêng tư mà họ hiện cung cấp cho người dùng thông qua iOS, đặc biệt một loạt các tính năng tăng cường quyền riêng tư mới được thiết lập vào cuối năm nay, với việc phát hành iOS 14, sẽ giúp chỉ rõ các ứng dụng và SDK xâm phạm quyền riêng tư dễ dàng hơn.

Theo Snyk, mã độc này được giấu bên trong SDK iOS của Mintegral, một nền tảng quảng cáo có trụ sở tại Trung Quốc.

Mintegral cung cấp miễn phí SDK này cho các nhà phát triển ứng dụng Android và iOS. Các nhà phát triển sử dụng SDK để nhúng quảng cáo vào bên trong ứng dụng của họ chỉ với một vài dòng mã, giúp cắt giảm thời gian và chi phí phát triển.

Nhưng theo Snyk, phiên bản iOS của SDK này chứa các tính năng độc hại, nằm chờ người dùng ấn vào bất kỳ quảng cáo nào không phải của chính nó (các ứng dụng dành cho thiết bị di động thường sử dụng nhiều SDK quảng cáo để đa dạng hóa quảng cáo và chiến lược kiếm tiền).

Khi một lần nhấn vào quảng cáo diễn ra, Mintegratal SDK sẽ chiếm đoạt lần nhấp này, cướp đi doanh thu từ các SDK và mạng quảng cáo khác một cách hiệu quả.

GHI LẠI THÔNG TIN NGƯỜI DÙNG

Theo Snyk, SDK này cũng chứa các chức năng lén lút khác nhằm ghi nhật ký và thu thập thông tin liên quan đến người dùng.

Các thông tin này bao gồm:

• URL được yêu cầu, có thể bao gồm số nhận dạng hoặc thông tin nhạy cảm khác

• tiêu đề của yêu cầu được đưa ra có thể bao gồm token xác thực và thông tin nhạy cảm khác

• nơi có chứa mã của ứng dụng mà yêu cầu bắt nguồn, có thể giúp xác định mẫu người dùng

• Số nhận dạng dành cho nhà quảng cáo (IDFA) của thiết bị, là một số ngẫu nhiên duy nhất được sử dụng để nhận dạng thiết bị và số nhận dạng phần cứng duy nhất của thiết bị, IMEI.

Snyk không phát hành danh sách các ứng dụng iOS sử dụng Mintegral SDK, tuy nhiên công ty cho biết phiên bản đầu tiên của SDK mà họ tìm thấy mã độc là v5.5.1, được phát hành vào ngày 17/7/2019.

Người dùng iOS không có cách nào để biết liệu họ có đang sử dụng một ứng dụng bí mật tải Mintegral SDK hay không, vì vậy họ gần như không thể làm gì bảo vệ thông tin cá nhân và thói quen duyệt web của mình. Tuy nhiên các nhà phát triển ứng dụng có thể sử dụng thông tin từ báo cáo Snyk để xem xét cơ sở mã ứng dụng của họ và xóa SDK hoặc hạ cấp xuống phiên bản không có mã độc.

Trong khi Mintegral chưa đưa ra bất cứ bình luận nào, Apple cho biết chưa thấy bất kỳ bằng chứng nào cho thấy Mintegral SDK đang gây hại cho người dùng, ít nhất là ở thời điểm hiện tại.

Theo Apple, các nhà phát triển ứng dụng phải chịu trách nhiệm về các SDK mà họ đưa vào ứng dụng của mình và nhiều thư viện của bên thứ ba có thể bao gồm mã có thể bị hiểu sai và bị lạm dụng do chức năng cụ thể của nó.

Apple trích dẫn các SDK chức năng kép này là lý do tại sao những năm gần đây công ty mở rộng các biện pháp kiểm soát quyền riêng tư mà họ hiện cung cấp cho người dùng thông qua iOS, đặc biệt một loạt các tính năng tăng cường quyền riêng tư mới được thiết lập vào cuối năm nay, với việc phát hành iOS 14, sẽ giúp chỉ rõ các ứng dụng và SDK xâm phạm quyền riêng tư dễ dàng hơn.

Theo ZDnet