Hỏi đáp exploit CVE-2019-9787

Chào mọi người, em đang làm demo báo cáo lỗ hổng CVE-2019-9787, em có một số vướng mắc nhờ mọi người giải đáp:

Em thực hiện trên Wordpress 4.9.8.

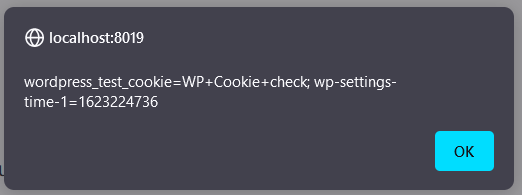

Khi thực hiện demo lỗ hổng XSS, CSRF. Em sử dụng đoạn mã <script>alert(document.cookie)</script> để lấy cookie, và thông tin hiện ra như hình:

Sau đó em sử dụng EditThisCookie để add cookie, nhưng với thông tin trích xuất như trên thì làm sao em có thể đăng nhập được. Trên mạng em chỉ tìm thấy hướng dẫn về cách phát hiện chứ em chưa tìm thấy các bài viết hướng dẫn về việc khai thác nó cả. Nhờ mọi người hướng dẫn giúp em.

Sau đó em sử dụng EditThisCookie để add cookie, nhưng với thông tin trích xuất như trên thì làm sao em có thể đăng nhập được. Trên mạng em chỉ tìm thấy hướng dẫn về cách phát hiện chứ em chưa tìm thấy các bài viết hướng dẫn về việc khai thác nó cả. Nhờ mọi người hướng dẫn giúp em.

Em cảm ơn.

Em thực hiện trên Wordpress 4.9.8.

Khi thực hiện demo lỗ hổng XSS, CSRF. Em sử dụng đoạn mã <script>alert(document.cookie)</script> để lấy cookie, và thông tin hiện ra như hình:

Em cảm ơn.

Chỉnh sửa lần cuối bởi người điều hành: