WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Hình thức tấn công mới trên Word được sử dụng trong chiến dịch tấn công bằng mã độc quy mô lớn

Một phương thức tấn công mới vừa được phát hiện nhắm vào khai thác các tính năng có sẵn trong Microsoft Office và đang được sử dụng trong các chiến dịch tấn công malware quy mô lớn. Đặc biệt, chưa có bản vá cho kiểu tấn công mới này.

Giao thức DDE (Dynamic Data Exchange – trao đổi dữ liệu động) là một trong những phương pháp được Microsoft Office sử dụng để cho phép hai ứng dụng chia sẻ cùng dữ liệu.

Giao thức DDE (Dynamic Data Exchange – trao đổi dữ liệu động) là một trong những phương pháp được Microsoft Office sử dụng để cho phép hai ứng dụng chia sẻ cùng dữ liệu.

Giao thức này được sử dụng trên hàng ngàn ứng dụng bao gồm MS Exel, MS Word, Quattro Pro và Visual Basic để truyền dữ liệu một lần và liên tục trao đổi update giữa các ứng dụng.

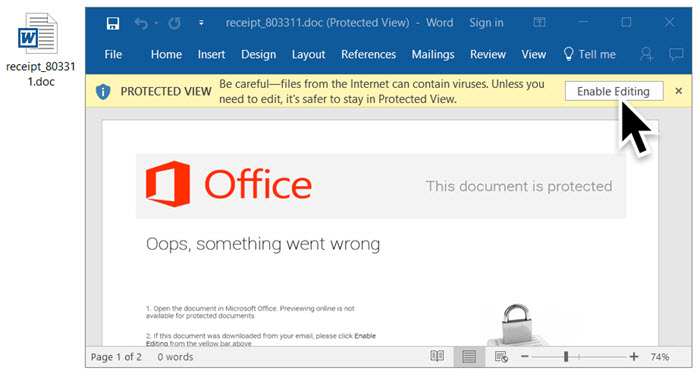

Kỹ thuật khai thác DDE không hiển thị cảnh báo cho nạn nhân, trừ khi được yêu cầu (tuy cảnh báo popup này cũng có thể được loại bỏ “bằng việc sửa đổi cú pháp phù hợp”).

Ngay khi chi tiết về kỹ thuật tấn công DDE được công bố, nhóm nghiên cứu Talos của Cisco đã công khai báo cáo về chiến dịch tấn công chủ động khai thác kỹ thuật này hướng mục tiêu đến một số tổ chức, sử dụng trojan truy cập từ xa (RAT) có tên DNSMessenger.

Necurs Botnet sử dụng tấn công DDE để lây lan ransomware Locky

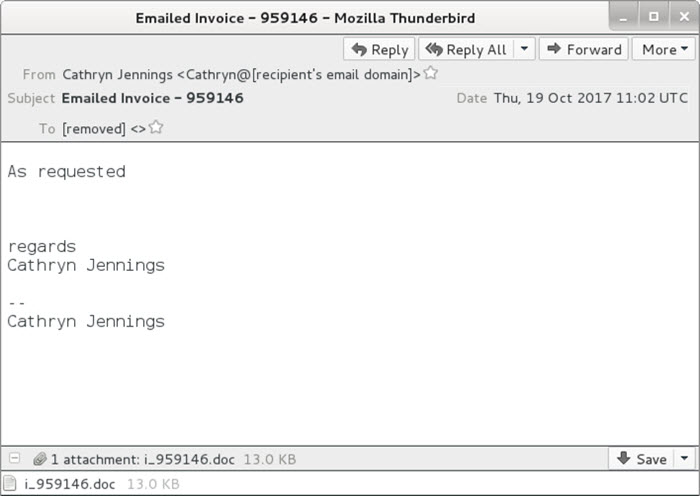

Các nhà nghiên cứu phát hiện hacker đang sử dụng Necurs Botnet, mạng botnet gồm hơn 6 triệu máy tính bị lây nhiễm trên toàn thế giới, để gửi email phát tán ransomware Locky và mã độc ngân hàng TrickBot, sử dụng các tài liệu Word khai thác hình thức tấn công DDE mới được công bố.

Các nhà nghiên cứu phát hiện hacker đang sử dụng Necurs Botnet, mạng botnet gồm hơn 6 triệu máy tính bị lây nhiễm trên toàn thế giới, để gửi email phát tán ransomware Locky và mã độc ngân hàng TrickBot, sử dụng các tài liệu Word khai thác hình thức tấn công DDE mới được công bố.

Trước đây, mã độc Locky phát tán dựa trên tính năng macro của các tài liệu MS Office, nhưng giờ đây Botnet Nercus đã được update để phát tán mã độc thông qua hình thức khai thác DDE và trang bị thêm tính năng chụp màn hình máy tính nạn nhân.

Mã độc Hancitor sử dụng tấn công DDE

Một chiến dịch lừa đảo malware khác cũng bị phát hiện qua việc phát tán mã độc Hancitor (hay Chanitor và Tordal) sử dụng khai thác lỗ hổng trong DDE của Microsoft Office.

Một chiến dịch lừa đảo malware khác cũng bị phát hiện qua việc phát tán mã độc Hancitor (hay Chanitor và Tordal) sử dụng khai thác lỗ hổng trong DDE của Microsoft Office.

Hancitor là một trình download cài đặt các payload độc hại như Banking Trojan, malware và ransomeware đánh cắp dữ liệu trên các máy bị lây nhiễm và thường phát tán các tài liệu MS Office bật macro trong các email lừa đảo.

Cách phòng tránh các cuộc tấn công DDE

Vì DDE một tính năng hợp pháp của Microsoft nên phần lớn các giải pháp diệt virus không đưa ra bất kỳ cảnh báo hay chặn các tài liệu MS Office nào qua các trường DDE, cũng không công ty công nghệ nào có kế hoạch để phát hành bản vá để loại bỏ chức năng này.

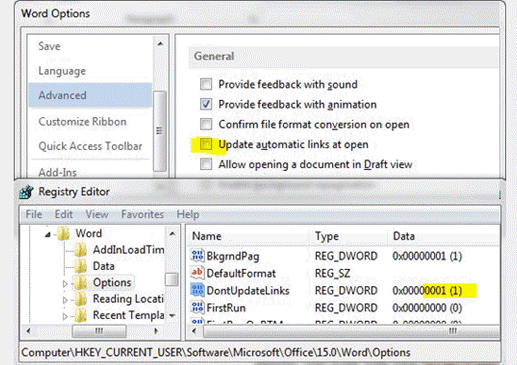

Do đó người dùng hoặc các tổ chức cần tự bảo vệ mình bằng cách bỏ tùy chọn tự động cập nhật link khi mở (update automatic links at open) trong chương trình MS Office theo các bước sau:

Vào Open Word --> Select File --> Options --> Advanced and scroll down to General và sau đó bỏ chọn "Update Automatic links at Open."

Tuy nhiên cách tốt nhất để tự bảo vệ mình là luôn luôn nghi ngờ các tài liệu được gửi qua qua email và không bao giờ click và những đường dẫn bên trong tài liệu trừ khi xác minh được nguồn gốc.

Giao thức này được sử dụng trên hàng ngàn ứng dụng bao gồm MS Exel, MS Word, Quattro Pro và Visual Basic để truyền dữ liệu một lần và liên tục trao đổi update giữa các ứng dụng.

Kỹ thuật khai thác DDE không hiển thị cảnh báo cho nạn nhân, trừ khi được yêu cầu (tuy cảnh báo popup này cũng có thể được loại bỏ “bằng việc sửa đổi cú pháp phù hợp”).

Ngay khi chi tiết về kỹ thuật tấn công DDE được công bố, nhóm nghiên cứu Talos của Cisco đã công khai báo cáo về chiến dịch tấn công chủ động khai thác kỹ thuật này hướng mục tiêu đến một số tổ chức, sử dụng trojan truy cập từ xa (RAT) có tên DNSMessenger.

Necurs Botnet sử dụng tấn công DDE để lây lan ransomware Locky

Trước đây, mã độc Locky phát tán dựa trên tính năng macro của các tài liệu MS Office, nhưng giờ đây Botnet Nercus đã được update để phát tán mã độc thông qua hình thức khai thác DDE và trang bị thêm tính năng chụp màn hình máy tính nạn nhân.

Mã độc Hancitor sử dụng tấn công DDE

Hancitor là một trình download cài đặt các payload độc hại như Banking Trojan, malware và ransomeware đánh cắp dữ liệu trên các máy bị lây nhiễm và thường phát tán các tài liệu MS Office bật macro trong các email lừa đảo.

Cách phòng tránh các cuộc tấn công DDE

Vì DDE một tính năng hợp pháp của Microsoft nên phần lớn các giải pháp diệt virus không đưa ra bất kỳ cảnh báo hay chặn các tài liệu MS Office nào qua các trường DDE, cũng không công ty công nghệ nào có kế hoạch để phát hành bản vá để loại bỏ chức năng này.

Do đó người dùng hoặc các tổ chức cần tự bảo vệ mình bằng cách bỏ tùy chọn tự động cập nhật link khi mở (update automatic links at open) trong chương trình MS Office theo các bước sau:

Vào Open Word --> Select File --> Options --> Advanced and scroll down to General và sau đó bỏ chọn "Update Automatic links at Open."

Tuy nhiên cách tốt nhất để tự bảo vệ mình là luôn luôn nghi ngờ các tài liệu được gửi qua qua email và không bao giờ click và những đường dẫn bên trong tài liệu trừ khi xác minh được nguồn gốc.

Theo The Hacker News