-

09/04/2020

-

85

-

553 bài viết

Tin tặc vẫn khai thác lỗ hổng 0-day trong Barracuda nhắm vào các cơ quan chính phủ

Lỗ hổng bị khai thác là CVE-2023-2868 tồn tại trong thiết bị cổng bảo mật email (ESG - Email Security Gateway) của Barracuda Networks, xuất hiện từ tháng 05/2023.

Barracuda cho biết hiện có khoảng 200.000 tổ chức trên thế giới sử dụng sản phẩm của họ, trong đó có cả các công ty lớn như Samsung, Delta Airlines, Mitsubishi và Kraft Heinz.

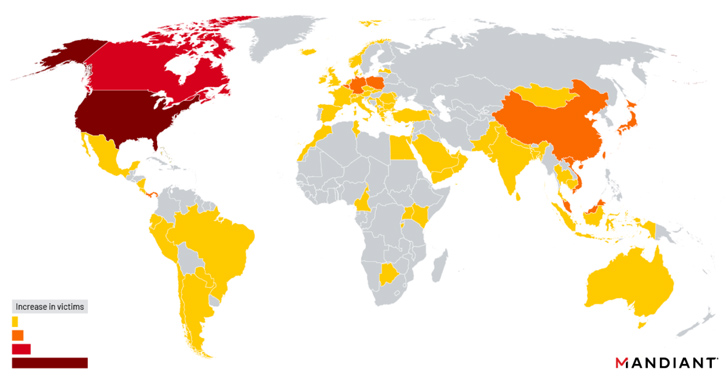

Theo báo cáo của Công ty an ninh mạng Madiant (công ty con của Google): khoảng 1/3 các tổ chức bị ảnh hưởng là các cơ quan chính phủ. Chiến dịch tấn công khai thác lỗ hổng này chủ yếu để triển khai mã độc như SKIPJACK, DEPTHCHARGE, FOXTROT hoặc FOXGLOVE và tiến hành các hoạt động sau khai thác.

SKIPJACK là implant thụ động, đăng ký một trình nghe lén để theo dõi các tiêu đề và nội dung email gửi đến trước khi giải mã và hiển thị nội dung.

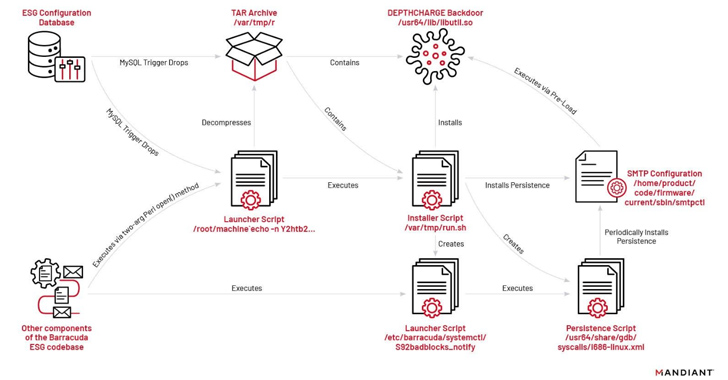

Còn DEPTHCHARGE được tải sẵn vào Barracuda SMTP daemon (BSMTP) thông qua biến môi trường LD_PRELOAD và truy xuất các lệnh được mã hóa để thực thi. Ước tính khoảng 2,64% trong tổng số thiết bị bị xâm nhập đã nhiễm DEPTHCHARGE, chủ yếu ảnh hưởng đến các tổ chức chính phủ, các nhà cung cấp công nghệ thông tin và công nghệ cao.

Tiếp theo là FOXTROT, một loại thành phần độc hại C++ được khởi chạy bằng chương trình dựa trên C có tên là FOXGLOVE. FOXTROT giao tiếp qua TCP với tính năng thu thập dữ liệu để nắm bắt các lần nhấn phím, chạy lệnh shell, truyền tệp và đảo ngược shell (reverse shell). Nó có thể được triển khai trên các thiết bị Linux khác trong mạng để cho phép xâm nhập các máy ngang hàng trong hệ thống (lateral movement) và đánh cắp thông tin đăng nhập.

Trong một số trường hợp cụ thể, việc xâm nhập còn triển khai thêm mã độc bổ sung như SUBMARINE (hay DEPTHCHARGE) để duy trì nằm vùng và tránh bị phát hiện.

Các nhà nghiên cứu của Madiant đã theo dõi dấu vết các vụ tấn công và quy trách nhiệm cho nhóm tin tặc có bí danh UNC4841 được cho là đến từ Trung Quốc.

Theo FBI cảnh báo rằng các bản vá lỗ hổng CVE-2023-2868 “không hiệu quả” và các thiết bị vẫn có thể bị xâm phạm bởi các cuộc tấn công đang diễn ra.

Cơ quan thực thi pháp luật của Hoa Kỳ yêu cầu Barracuda phải cảnh báo khách hàng với khác hàng nên cách ly hoặc thay thế các thiết bị bị tấn công càng sớm càng tốt, đồng thời thực hiện các biện pháp giám sát và điều tra mạng để phát hiện các rủi ro.

Barracuda cho biết hiện có khoảng 200.000 tổ chức trên thế giới sử dụng sản phẩm của họ, trong đó có cả các công ty lớn như Samsung, Delta Airlines, Mitsubishi và Kraft Heinz.

Theo báo cáo của Công ty an ninh mạng Madiant (công ty con của Google): khoảng 1/3 các tổ chức bị ảnh hưởng là các cơ quan chính phủ. Chiến dịch tấn công khai thác lỗ hổng này chủ yếu để triển khai mã độc như SKIPJACK, DEPTHCHARGE, FOXTROT hoặc FOXGLOVE và tiến hành các hoạt động sau khai thác.

SKIPJACK là implant thụ động, đăng ký một trình nghe lén để theo dõi các tiêu đề và nội dung email gửi đến trước khi giải mã và hiển thị nội dung.

Còn DEPTHCHARGE được tải sẵn vào Barracuda SMTP daemon (BSMTP) thông qua biến môi trường LD_PRELOAD và truy xuất các lệnh được mã hóa để thực thi. Ước tính khoảng 2,64% trong tổng số thiết bị bị xâm nhập đã nhiễm DEPTHCHARGE, chủ yếu ảnh hưởng đến các tổ chức chính phủ, các nhà cung cấp công nghệ thông tin và công nghệ cao.

Tiếp theo là FOXTROT, một loại thành phần độc hại C++ được khởi chạy bằng chương trình dựa trên C có tên là FOXGLOVE. FOXTROT giao tiếp qua TCP với tính năng thu thập dữ liệu để nắm bắt các lần nhấn phím, chạy lệnh shell, truyền tệp và đảo ngược shell (reverse shell). Nó có thể được triển khai trên các thiết bị Linux khác trong mạng để cho phép xâm nhập các máy ngang hàng trong hệ thống (lateral movement) và đánh cắp thông tin đăng nhập.

Trong một số trường hợp cụ thể, việc xâm nhập còn triển khai thêm mã độc bổ sung như SUBMARINE (hay DEPTHCHARGE) để duy trì nằm vùng và tránh bị phát hiện.

Theo FBI cảnh báo rằng các bản vá lỗ hổng CVE-2023-2868 “không hiệu quả” và các thiết bị vẫn có thể bị xâm phạm bởi các cuộc tấn công đang diễn ra.

Cơ quan thực thi pháp luật của Hoa Kỳ yêu cầu Barracuda phải cảnh báo khách hàng với khác hàng nên cách ly hoặc thay thế các thiết bị bị tấn công càng sớm càng tốt, đồng thời thực hiện các biện pháp giám sát và điều tra mạng để phát hiện các rủi ro.

Theo The Hacker News