N

nonellldd

Guest

[writeup] bai for 100 WhitehatGrandprix2016

N

- nonellldd

- 3.310 Lượt xem

Một bài CTF cũng khá lâu rồi hôm nay mới có thời gian ngồi writeup. Mình không nhớ rõ lên challenge này là gì nữa  )

)

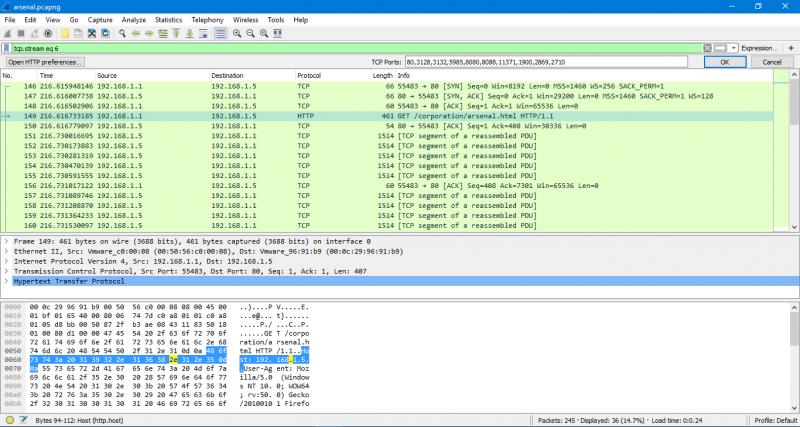

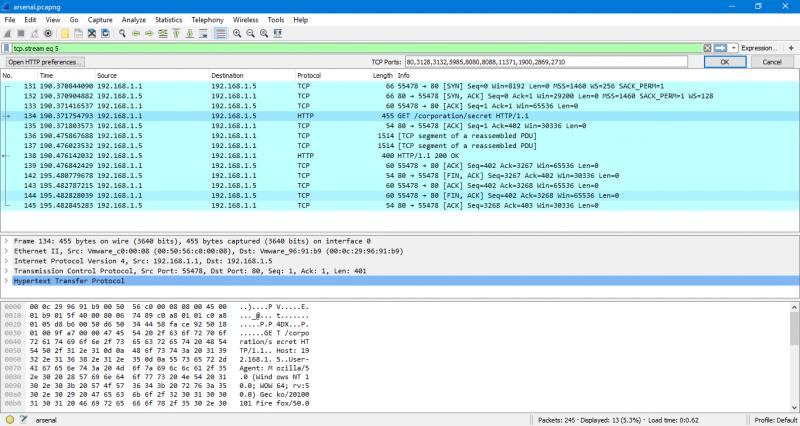

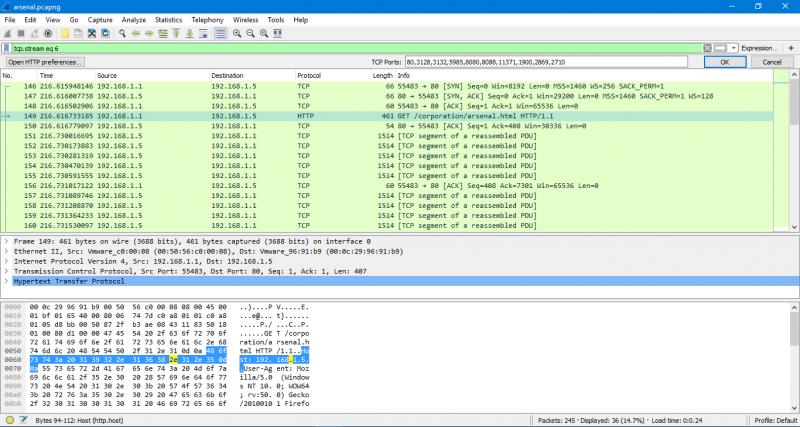

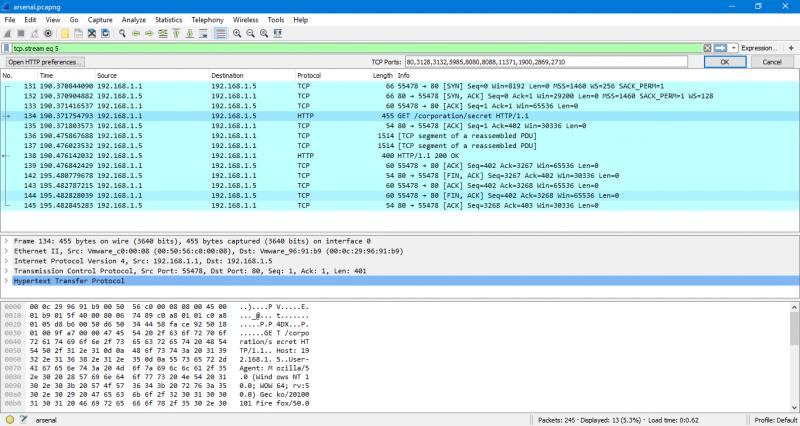

Đề bài cho 1 file tên là secret sau khi mở bằng wireshark mình tìm được 2 file

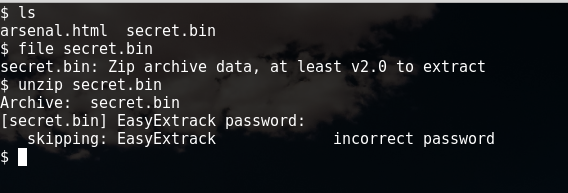

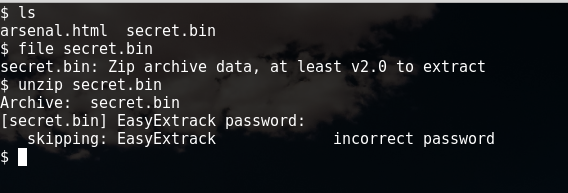

sau khi lấy 2 file này ra từ file pcap, dùng lệnh file kiểm tra secret là file gì

đây là 1 file zip nhưng đã được set mật khẩu. Xem trong file arsenal xem có password hay hint gì không. Mở arsenal.html ra bằng trình duyệt và kéo đến cuối file có 1 hint là: độ dài password bằng với số "arsenal"

Chắc tác giả muốn troll fan pháo thủ ), là fan bóng đá chân chính có ai không biết đến chú Tư đâu. Vậy là độ dài password là 4 ký tự, như vậy là đủ dữ liệu để bruteforce rồi.

), là fan bóng đá chân chính có ai không biết đến chú Tư đâu. Vậy là độ dài password là 4 ký tự, như vậy là đủ dữ liệu để bruteforce rồi.

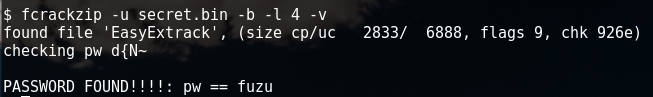

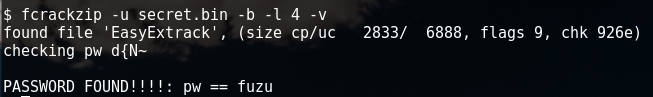

Sử dụng fcrackzip để crack file secret.

Sau 1 thời gian ngắn đã crack đc file này, password là fuzu.

Ok, unzip file secret ra đc 30 file flag với tên là flag1.txt, flag2.txt, ..., flag30.txt

Trong các file này đều có dạng Flag{STRING}

Cat tất cả các file flag này bằng lệnh cat * | sed -r 's/}/}\n/g' thu được đoạn text

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{9a8ad92c50cae39aa2c5604pfd0ab6d8c}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{12f54a96f64443s246930da001cafda8b}

Flag{92520a5a9cf8932i20b9cd447f585f144}

Flag{01fbdc44ef819db6p273bc30965a23814}

Flag{9ffbf43126e33be52hcd2bf7e01d627f9}

Flag{12f54a96f644432469o30da001cafda8b}

Flag{9d7bf075372908f55e2nd945c39e0a613}

Flag{92520a5a9cf893220b9cud447f585f144}

Flag{009520053b00386d1173fu3988c55d192}

Flag{e73af36376314c7c0022cbk1d204f76b3}

Flag{e85dde330c34efb0e526ee3j082e4353b}

Flag{12f54a96f6444324693t0da001cafda8b}

Flag{7d9d25f71cb8a5aba8620254l0a20d405}

Flag{60b725f10c9c85c70d9h7880dfe8191b3}

Flag{f5302386464f953ed58u1edac03556e55}

Flag{d9bed3b7e151f11b8fdyadf75f1db96d9}

Flag{3b5d5c3712955042212n316173ccf37be}

Flag{72cfd272ace172fa3502h6445fbef9b03}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Độ dài của STRING là 33, quan sát kỹ thì thấy đây là mã md5 nhưng được chèn thêm 1 ký tự không nhận dạng

(mã md5 gồm các ký tự số [0-9] và [a-f]) loại bỏ các ký tự này thu được đoạn text

d2a33790e5bf28b33cdbf61722a06989

12f54a96f64443246930da001cafda8b

60b725f10c9c85c70d97880dfe8191b3

f5302386464f953ed581edac03556e55

d9bed3b7e151f11b8fdadf75f1db96d9

3b5d5c3712955042212316173ccf37be

72cfd272ace172fa35026445fbef9b03

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

9a8ad92c50cae39aa2c5604fd0ab6d8c

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

12f54a96f64443246930da001cafda8b

92520a5a9cf893220b9cd447f585f144

01fbdc44ef819db6273bc30965a23814

9ffbf43126e33be52cd2bf7e01d627f9

12f54a96f64443246930da001cafda8b

9d7bf075372908f55e2d945c39e0a613

92520a5a9cf893220b9cd447f585f144

009520053b00386d1173f3988c55d192

e73af36376314c7c0022cb1d204f76b3

e85dde330c34efb0e526ee3082e4353b

7d9d25f71cb8a5aba86202540a20d405

Dùng hashkiller.co.uk để unhash thử xem sao

oh, Flag{brFFFfFFFFFFFFl_help_you} => submit không đúng

để ý thì thấy 800618943025315f869e4e1f09471012 mới là md5 của "F"

có thể ở những chữ F mình phải đoán để ghép thành flag có nhhĩa.

Sau 1 thời gian ngồi đoán flag là flag{bruteforce_will_help_you} => submit chính xác.

Đề bài cho 1 file tên là secret sau khi mở bằng wireshark mình tìm được 2 file

sau khi lấy 2 file này ra từ file pcap, dùng lệnh file kiểm tra secret là file gì

đây là 1 file zip nhưng đã được set mật khẩu. Xem trong file arsenal xem có password hay hint gì không. Mở arsenal.html ra bằng trình duyệt và kéo đến cuối file có 1 hint là: độ dài password bằng với số "arsenal"

Chắc tác giả muốn troll fan pháo thủ

Sử dụng fcrackzip để crack file secret.

Sau 1 thời gian ngắn đã crack đc file này, password là fuzu.

Ok, unzip file secret ra đc 30 file flag với tên là flag1.txt, flag2.txt, ..., flag30.txt

Trong các file này đều có dạng Flag{STRING}

Cat tất cả các file flag này bằng lệnh cat * | sed -r 's/}/}\n/g' thu được đoạn text

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{9a8ad92c50cae39aa2c5604pfd0ab6d8c}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{12f54a96f64443s246930da001cafda8b}

Flag{92520a5a9cf8932i20b9cd447f585f144}

Flag{01fbdc44ef819db6p273bc30965a23814}

Flag{9ffbf43126e33be52hcd2bf7e01d627f9}

Flag{12f54a96f644432469o30da001cafda8b}

Flag{9d7bf075372908f55e2nd945c39e0a613}

Flag{92520a5a9cf893220b9cud447f585f144}

Flag{009520053b00386d1173fu3988c55d192}

Flag{e73af36376314c7c0022cbk1d204f76b3}

Flag{e85dde330c34efb0e526ee3j082e4353b}

Flag{12f54a96f6444324693t0da001cafda8b}

Flag{7d9d25f71cb8a5aba8620254l0a20d405}

Flag{60b725f10c9c85c70d9h7880dfe8191b3}

Flag{f5302386464f953ed58u1edac03556e55}

Flag{d9bed3b7e151f11b8fdyadf75f1db96d9}

Flag{3b5d5c3712955042212n316173ccf37be}

Flag{72cfd272ace172fa3502h6445fbef9b03}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Flag{d2a33790e5bf28b33cdxbf61722a06989}

Độ dài của STRING là 33, quan sát kỹ thì thấy đây là mã md5 nhưng được chèn thêm 1 ký tự không nhận dạng

(mã md5 gồm các ký tự số [0-9] và [a-f]) loại bỏ các ký tự này thu được đoạn text

d2a33790e5bf28b33cdbf61722a06989

12f54a96f64443246930da001cafda8b

60b725f10c9c85c70d97880dfe8191b3

f5302386464f953ed581edac03556e55

d9bed3b7e151f11b8fdadf75f1db96d9

3b5d5c3712955042212316173ccf37be

72cfd272ace172fa35026445fbef9b03

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

9a8ad92c50cae39aa2c5604fd0ab6d8c

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

d2a33790e5bf28b33cdbf61722a06989

12f54a96f64443246930da001cafda8b

92520a5a9cf893220b9cd447f585f144

01fbdc44ef819db6273bc30965a23814

9ffbf43126e33be52cd2bf7e01d627f9

12f54a96f64443246930da001cafda8b

9d7bf075372908f55e2d945c39e0a613

92520a5a9cf893220b9cd447f585f144

009520053b00386d1173f3988c55d192

e73af36376314c7c0022cb1d204f76b3

e85dde330c34efb0e526ee3082e4353b

7d9d25f71cb8a5aba86202540a20d405

Dùng hashkiller.co.uk để unhash thử xem sao

| d2a33790e5bf28b33cdbf61722a06989 MD5 : F 12f54a96f64443246930da001cafda8b MD5 : l 60b725f10c9c85c70d97880dfe8191b3 MD5 : a f5302386464f953ed581edac03556e55 MD5 : g d9bed3b7e151f11b8fdadf75f1db96d9 MD5 : { 3b5d5c3712955042212316173ccf37be MD5 : b 72cfd272ace172fa35026445fbef9b03 MD5 : r d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F 9a8ad92c50cae39aa2c5604fd0ab6d8c MD5 : f d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F d2a33790e5bf28b33cdbf61722a06989 MD5 : F 12f54a96f64443246930da001cafda8b MD5 : l 92520a5a9cf893220b9cd447f585f144 MD5 : _ 01fbdc44ef819db6273bc30965a23814 MD5 : h 9ffbf43126e33be52cd2bf7e01d627f9 MD5 : e 12f54a96f64443246930da001cafda8b MD5 : l 9d7bf075372908f55e2d945c39e0a613 MD5 : p 92520a5a9cf893220b9cd447f585f144 MD5 : _ 009520053b00386d1173f3988c55d192 MD5 : y e73af36376314c7c0022cb1d204f76b3 MD5 : o e85dde330c34efb0e526ee3082e4353b MD5 : u 7d9d25f71cb8a5aba86202540a20d405 MD5 : } |

để ý thì thấy 800618943025315f869e4e1f09471012 mới là md5 của "F"

có thể ở những chữ F mình phải đoán để ghép thành flag có nhhĩa.

Sau 1 thời gian ngồi đoán flag là flag{bruteforce_will_help_you} => submit chính xác.