-

09/04/2020

-

116

-

1.210 bài viết

Vừa nhận thẻ, tiền đã “bay”: Lỗ hổng nằm ở đâu trong chuỗi bảo mật ngân hàng?

Vừa mới nhận thẻ VCB Platinum Debit mà một lúc sau đã bị gọi điện lừa lấy OTP và 100 triệu đồng “bay màu” chỉ trong vài phút. Câu chuyện của một khách hàng Vietcombank (VCB) đang thu hút sự chú ý mạnh mẽ trên mạng xã hội khi kẻ giả mạo không chỉ gọi trúng thời điểm thẻ vừa được giao mà còn biết rõ hạn mức và thông tin chi tiết của tài khoản.

Vì sao kẻ lừa đảo có thể nắm bắt chính xác thời gian, dữ liệu và quy trình phát hành thẻ đến vậy? Liệu đây là dấu hiệu của một vụ rò rỉ dữ liệu hay một mắt xích nội bộ bị lợi dụng?

Dưới góc nhìn của chuyên gia an ninh mạng Bkav, vụ việc này là hồi chuông cảnh báo không chỉ cho người dùng mà còn cả hệ thống quản trị dữ liệu của các tổ chức tài chính.

(Lưu ý: Bài viết mang tính phân tích và dự báo từ góc nhìn an ninh mạng, không kết luận nguyên nhân hay quy trách nhiệm cụ thể cho bất kỳ tổ chức nào. Dữ liệu trong bài được tổng hợp từ phản ánh của nạn nhân và nhận định của chuyên gia BKAV.)

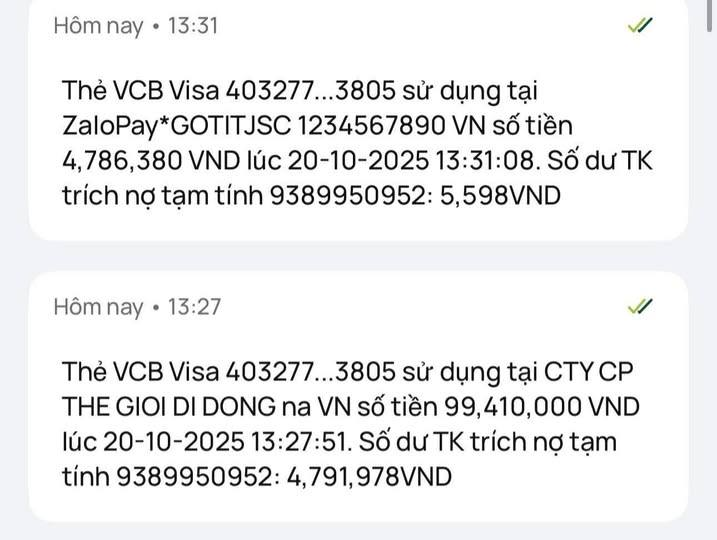

Một lát sau, “nhân viên tín dụng” thứ hai gọi đến, đọc vanh vách thông tin cá nhân của chủ thẻ, yêu cầu cung cấp mã OTP “để xác thực hạn mức”. Ngay khi nạn nhân đọc mã, hai giao dịch lớn trên nền tảng GOT IT và Thế Giới Di Động được thực hiện thành công khiến tài khoản không cánh mà bay 100 triệu đồng.

Điều đáng chú ý nhất ở đây không phải việc khách hàng bị lừa đọc OTP mà là cách những kẻ tấn công có thể nắm rõ dữ liệu và thời điểm phát hành thẻ, điều mà thông thường chỉ phía ngân hàng hoặc đơn vị vận chuyển nắm giữ.

Giả thuyết thứ nhất, hệ thống hoặc dữ liệu của ngân hàng hoặc một bên liên kết có khả năng bị xâm nhập hoặc rò rỉ thông tin. Trong bối cảnh nhiều ngân hàng sử dụng hệ thống đối tác để vận hành thẻ, chăm sóc khách hàng hoặc gửi SMS, chỉ một lỗi bảo mật ở khâu trung gian cũng đủ khiến dữ liệu phát hành, thời gian giao thẻ và thông tin cá nhân bị lộ. Nếu kẻ tấn công có được danh sách khách hàng mới nhận thẻ, việc dàn dựng kịch bản “nhân viên xác minh” sẽ trở nên cực kỳ thuyết phục.

Giả thuyết thứ hai, một mắt xích nội bộ hoặc cộng tác viên trong chuỗi phát hành thẻ có thể đã bị lợi dụng hoặc thông đồng. Một nhân viên ở khâu in, giao hoặc kích hoạt thẻ có quyền truy cập thông tin số thẻ, số dư, thậm chí biết trạng thái “đã giao thành công”. Nếu dữ liệu này bị tiết lộ ra ngoài, kẻ gian chỉ cần dàn dựng một cuộc gọi giả danh là đủ khiến nạn nhân tin tưởng tuyệt đối.

Cả hai hướng trên vẫn chỉ là giả thuyết có cơ sở nhưng cho thấy mối nguy đến từ yếu tố con người trong chuỗi bảo mật, thứ mà không tường lửa hay phần mềm nào có thể kiểm soát tuyệt đối.

Một kịch bản “tự nhiên” đến mức khó nghi ngờ:

Tuy nhiên, trong trường hợp này, do dữ liệu bị lộ quá chi tiết, việc nạn nhân mất cảnh giác mà rơi vào bẫy là điều dễ hiểu, chúng ta cần thông cảm hơn là sự chỉ trích. Đây cũng là lý do cần một cuộc điều tra đầy đủ, thu thập bằng chứng, căn cứ để làm sáng tỏ nguồn rò rỉ.

Bảo mật hệ thống ngân hàng hiện nay thường đã đạt tiêu chuẩn cao nhưng an ninh thông tin không chỉ là tường lửa và mã hóa mà còn là quản trị con người và quy trình. Nếu mỗi nhân viên, mỗi đối tác không được đào tạo nhận thức đủ sâu, chỉ cần một hành vi sơ suất hoặc một hành động liên quan nhỏ liên quan đến dữ liệu cũng có thể khiến hàng nghìn khách hàng bị ảnh hưởng.

Vì sao kẻ lừa đảo có thể nắm bắt chính xác thời gian, dữ liệu và quy trình phát hành thẻ đến vậy? Liệu đây là dấu hiệu của một vụ rò rỉ dữ liệu hay một mắt xích nội bộ bị lợi dụng?

Dưới góc nhìn của chuyên gia an ninh mạng Bkav, vụ việc này là hồi chuông cảnh báo không chỉ cho người dùng mà còn cả hệ thống quản trị dữ liệu của các tổ chức tài chính.

(Lưu ý: Bài viết mang tính phân tích và dự báo từ góc nhìn an ninh mạng, không kết luận nguyên nhân hay quy trách nhiệm cụ thể cho bất kỳ tổ chức nào. Dữ liệu trong bài được tổng hợp từ phản ánh của nạn nhân và nhận định của chuyên gia BKAV.)

Mổ xẻ vụ việc đang làm dư luận hoang mang

Theo tường thuật của nạn nhân, chỉ vài phút sau khi nhận thẻ VCB Platinum Debit, một người tự xưng là nhân viên thẻ của ngân hàng giới thiệu tên “Yến” đã chủ động gọi điện xác nhận. Cuộc gọi này tỏ ra rất chuyên nghiệp: người gọi biết chính xác khách hàng vừa nhận thẻ, biết số dư, biết nhu cầu mở thẻ Signature và hứa sẽ có nhân viên tín dụng “thẩm định hạn mức”.Một lát sau, “nhân viên tín dụng” thứ hai gọi đến, đọc vanh vách thông tin cá nhân của chủ thẻ, yêu cầu cung cấp mã OTP “để xác thực hạn mức”. Ngay khi nạn nhân đọc mã, hai giao dịch lớn trên nền tảng GOT IT và Thế Giới Di Động được thực hiện thành công khiến tài khoản không cánh mà bay 100 triệu đồng.

Điều đáng chú ý nhất ở đây không phải việc khách hàng bị lừa đọc OTP mà là cách những kẻ tấn công có thể nắm rõ dữ liệu và thời điểm phát hành thẻ, điều mà thông thường chỉ phía ngân hàng hoặc đơn vị vận chuyển nắm giữ.

Hai hướng giả thuyết khả thi

Chuyên gia của BKAV nhận định vụ việc và nêu hai khả năng chính:Giả thuyết thứ nhất, hệ thống hoặc dữ liệu của ngân hàng hoặc một bên liên kết có khả năng bị xâm nhập hoặc rò rỉ thông tin. Trong bối cảnh nhiều ngân hàng sử dụng hệ thống đối tác để vận hành thẻ, chăm sóc khách hàng hoặc gửi SMS, chỉ một lỗi bảo mật ở khâu trung gian cũng đủ khiến dữ liệu phát hành, thời gian giao thẻ và thông tin cá nhân bị lộ. Nếu kẻ tấn công có được danh sách khách hàng mới nhận thẻ, việc dàn dựng kịch bản “nhân viên xác minh” sẽ trở nên cực kỳ thuyết phục.

Giả thuyết thứ hai, một mắt xích nội bộ hoặc cộng tác viên trong chuỗi phát hành thẻ có thể đã bị lợi dụng hoặc thông đồng. Một nhân viên ở khâu in, giao hoặc kích hoạt thẻ có quyền truy cập thông tin số thẻ, số dư, thậm chí biết trạng thái “đã giao thành công”. Nếu dữ liệu này bị tiết lộ ra ngoài, kẻ gian chỉ cần dàn dựng một cuộc gọi giả danh là đủ khiến nạn nhân tin tưởng tuyệt đối.

Cả hai hướng trên vẫn chỉ là giả thuyết có cơ sở nhưng cho thấy mối nguy đến từ yếu tố con người trong chuỗi bảo mật, thứ mà không tường lửa hay phần mềm nào có thể kiểm soát tuyệt đối.

Vì sao vụ việc đáng lo hơn một cú lừa OTP thông thường?

Trong hầu hết các vụ lừa đảo tài chính, nạn nhân bị đánh vào tâm lý sợ hãi hoặc tham lợi: tin nhắn trúng thưởng, thông báo khoá tài khoản hay link giả mạo ngân hàng. Nhưng ở vụ việc này, thủ đoạn tinh vi hơn nhiều: kẻ lừa đảo không cần giả mạo website, không cần gửi link lạ, chỉ dùng dữ liệu thật để tạo lòng tin.Một kịch bản “tự nhiên” đến mức khó nghi ngờ:

- Thẻ vừa nhận buổi sáng, chiều có nhân viên gọi xác nhận

- Mọi thông tin đều trùng khớp với hồ sơ thật

- OTP thật, gửi từ chính đầu số thật của ngân hàng

Đề xuất của chuyên gia an ninh mạng Bkav

Điều quan trọng lúc này không phải là kết luận ai đúng ai sai mà là xác định đúng lỗ hổng nằm ở đâu. Ngân hàng cần phối hợp khẩn cấp với cơ quan chức năng để:- Đối chiếu log hệ thống: ai đã truy cập hồ sơ khách hàng, thời điểm nào, từ địa chỉ IP nào

- Kiểm tra nhà cung cấp dịch vụ trung gian như đơn vị phát hành thẻ, vận chuyển, SMS gateway - những mắt xích dễ bị xâm nhập nhất

- Rà soát quy trình xác thực cuộc gọi: làm sao để khách hàng có thể nhận biết đâu là nhân viên thật hay mạo danh

Tuy nhiên, trong trường hợp này, do dữ liệu bị lộ quá chi tiết, việc nạn nhân mất cảnh giác mà rơi vào bẫy là điều dễ hiểu, chúng ta cần thông cảm hơn là sự chỉ trích. Đây cũng là lý do cần một cuộc điều tra đầy đủ, thu thập bằng chứng, căn cứ để làm sáng tỏ nguồn rò rỉ.

Tạm kết

Chuyên gia an ninh mạng Bkav cho biết phần lớn các vụ tấn công tài chính hiện nay không cần kỹ thuật cao mà chỉ cần “chiếm đoạt niềm tin”. Một khi dữ liệu cá nhân bị rò rỉ, kẻ gian có thể dựng lại toàn bộ bức tranh về nạn nhân từ số tài khoản, thẻ, đến thói quen chi tiêu và biến mọi cuộc gọi thành “cuộc gọi thật”.Bảo mật hệ thống ngân hàng hiện nay thường đã đạt tiêu chuẩn cao nhưng an ninh thông tin không chỉ là tường lửa và mã hóa mà còn là quản trị con người và quy trình. Nếu mỗi nhân viên, mỗi đối tác không được đào tạo nhận thức đủ sâu, chỉ cần một hành vi sơ suất hoặc một hành động liên quan nhỏ liên quan đến dữ liệu cũng có thể khiến hàng nghìn khách hàng bị ảnh hưởng.

Chỉnh sửa lần cuối: