Thriuenug

VIP Members

-

29/08/2019

-

21

-

43 bài viết

(Update cập nhật bản vá) Lỗ hổng “Zerologon” giúp hacker chiếm quyền Domain Admin

Update Cập nhật bản vá:

Quy trình vá lỗi của Microsoft cho Zerologon gồm 2 giai đoạn.

Bản vá ban đầu đã được phát hành trong bản cập nhật bảo mật định kỳ Patch Tuesday vào ngày 11/8 của Microsoft, nhằm giải quyết vấn đề bảo mật trong các domain và trust của Active Directory, cũng như các thiết bị Windows.

Tuy nhiên, để xử lý toàn diện vấn đề cho các thiết bị của bên thứ ba, Microsoft khuyến cáo người dùng cần cập nhật máy chủ domain controller, đồng thời bật “chế độ thực thi”. Người dùng phải theo dõi log (lịch sử đăng nhập) để phát hiện thiết bị nào đang tạo kết nối có nguy cơ bị tấn công và xử lý các thiết bị không tuân thủ quy trình bảo mật.

Theo Microsoft, “Bắt đầu từ tháng 2/2021, chế độ thực thi sẽ được bật trên tất cả máy chủ domain controller của Windows và sẽ chặn các kết nối có nguy cơ bị tấn công từ các thiết bị không tuân thủ. Tại thời điểm đó, bạn sẽ không thể tắt chế độ thực thi”.

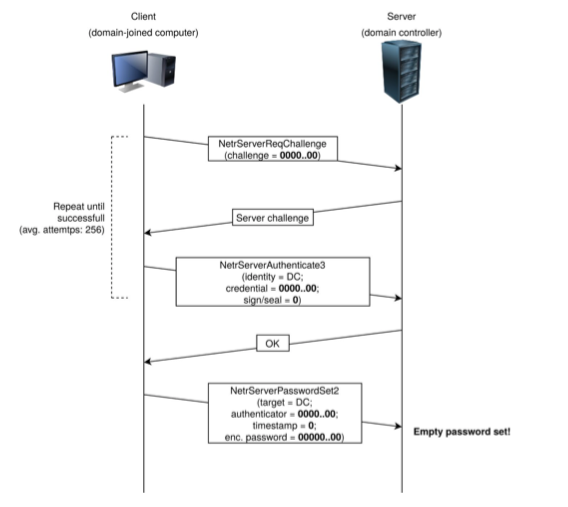

Lỗ hổng xuất phát từ việc triển khai mật mã của giao thức Netlogon, đặc biệt là trong việc sử dụng mã hóa AES-CFB8. Chi tiết về lỗ hổng có tại Secura CVE-2020-1472 Whitepaper.

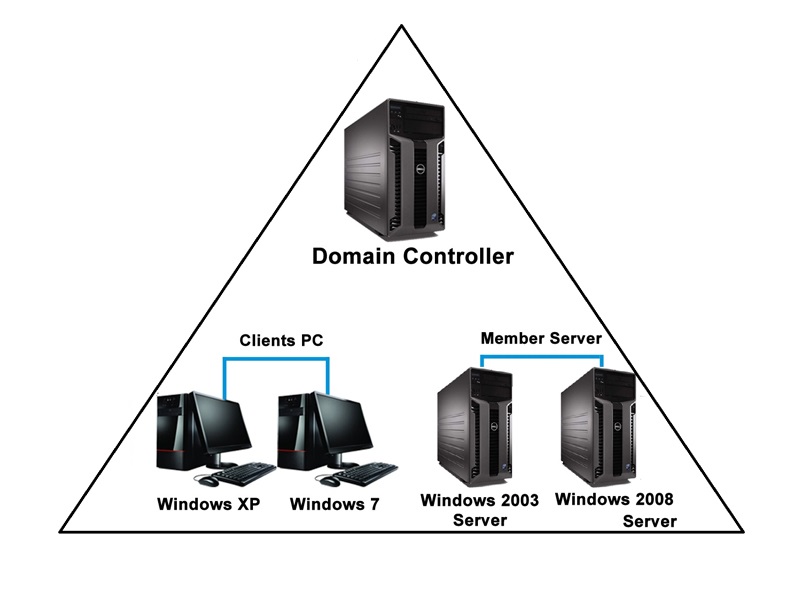

Hậu quả nghiêm trọng: Khai thác thành công lỗ hổng này cho phép kẻ tấn công tiếp quản hoàn toàn các Active Directory domain bằng cách xâm phạm Windows Server đang sử dụng Domain Controller. Sau đó, kẻ tấn công đứng trong cùng dải mạng nội bộ có thể trở thành quản trị viên Domain.

Hậu quả nghiêm trọng: Khai thác thành công lỗ hổng này cho phép kẻ tấn công tiếp quản hoàn toàn các Active Directory domain bằng cách xâm phạm Windows Server đang sử dụng Domain Controller. Sau đó, kẻ tấn công đứng trong cùng dải mạng nội bộ có thể trở thành quản trị viên Domain.

Lỗ hổng này có thể nguy hiểm hơn với những kẻ tấn công ransomware hoặc phát tán phần mềm gián điệp. Việc lừa nhân viên các tổ chức nhấp và các liên kết và tệp đính kèm mã độc trong mail là tương đối dễ dàng. Có thể mất vài tuần hoặc vài tháng để có thể leo thang đặc quyền trên những máy tính đó để cài đặt phần mềm độc hại và thực thi lệnh. Từ đó hacker có thể giành được quyền kiểm soát Active Directory và có quyền tự do làm bất cứ điều gì họ muốn, từ việc thêm máy tính mới vào dải mạng cho đến việc lây nhiễm các phần mềm độc hại.

Lỗ hổng này có thể nguy hiểm hơn với những kẻ tấn công ransomware hoặc phát tán phần mềm gián điệp. Việc lừa nhân viên các tổ chức nhấp và các liên kết và tệp đính kèm mã độc trong mail là tương đối dễ dàng. Có thể mất vài tuần hoặc vài tháng để có thể leo thang đặc quyền trên những máy tính đó để cài đặt phần mềm độc hại và thực thi lệnh. Từ đó hacker có thể giành được quyền kiểm soát Active Directory và có quyền tự do làm bất cứ điều gì họ muốn, từ việc thêm máy tính mới vào dải mạng cho đến việc lây nhiễm các phần mềm độc hại.

Sản phẩm bị ảnh hưởng

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

Các tổ chức chưa cập nhật bản vá tháng 8 của Microsoft được khuyến cáo cập nhật càng sớm càng tốt.

Quy trình vá lỗi của Microsoft cho Zerologon gồm 2 giai đoạn.

Bản vá ban đầu đã được phát hành trong bản cập nhật bảo mật định kỳ Patch Tuesday vào ngày 11/8 của Microsoft, nhằm giải quyết vấn đề bảo mật trong các domain và trust của Active Directory, cũng như các thiết bị Windows.

Tuy nhiên, để xử lý toàn diện vấn đề cho các thiết bị của bên thứ ba, Microsoft khuyến cáo người dùng cần cập nhật máy chủ domain controller, đồng thời bật “chế độ thực thi”. Người dùng phải theo dõi log (lịch sử đăng nhập) để phát hiện thiết bị nào đang tạo kết nối có nguy cơ bị tấn công và xử lý các thiết bị không tuân thủ quy trình bảo mật.

Theo Microsoft, “Bắt đầu từ tháng 2/2021, chế độ thực thi sẽ được bật trên tất cả máy chủ domain controller của Windows và sẽ chặn các kết nối có nguy cơ bị tấn công từ các thiết bị không tuân thủ. Tại thời điểm đó, bạn sẽ không thể tắt chế độ thực thi”.

-------------------------------------------------------

Công ty bảo mật Secura vừa công bố chi tiết lỗ hổng leo thang đặc quyền CVE-2020-1472 có CVSS-10 trong quy trình xác thực Netlogon của Microsoft, bao gồm cả Proof-of-concept (PoC) vượt qua xác thực. Lỗ hổng, được đặt tên là “Zerologon”, đã được vá trong Patch Tuesday tháng 8 của Microsoft.Lỗ hổng xuất phát từ việc triển khai mật mã của giao thức Netlogon, đặc biệt là trong việc sử dụng mã hóa AES-CFB8. Chi tiết về lỗ hổng có tại Secura CVE-2020-1472 Whitepaper.

Sản phẩm bị ảnh hưởng

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

Các tổ chức chưa cập nhật bản vá tháng 8 của Microsoft được khuyến cáo cập nhật càng sớm càng tốt.

Chỉnh sửa lần cuối bởi người điều hành: