Kaito KID

VIP Members

-

02/07/2013

-

23

-

41 bài viết

TOR network

1. Tổng quan về Tor project

a. Khái niệm

- Tor là một mạng ảo(Thiết lập đường hầm kết nối như VPN), nó cho phép cá nhân, nhóm người để tăng cường tính riêng tư và mức độ bảo mật trên internet. Nó cũng cho phép người phát triển phần mềm tạo ra các công cụ với các tính năng riêng tư. Tor hỗ trợ một nền tảng cho hàng loạt các ứng dụng, các ứng dụng này cho phép chia sẻ thông tin trên mạng công cộng mà không ảnh hưởng tới tính riêng tư của người chia sẻ.

- Tor là một dự án phát triển bởi phòng nghiên cứu U.S. Naval, Mỹ.

b. Mục đích

- Trước khi tìm hiểu mục đích của Tor, chúng ta xem xét một số phương pháp theo dõi trên mạng hiện nay:

- Đặc điểm của Tor là độ trễ lớn, tốc độ truy cập mạng chậm ( tăng lên khi số lượng người dung tăng), dạng chia sẻ P2P. Tuy nhiên, độ an toàn và tính riêng tư cao.

2. Cơ chế hoạt động, hạn chế và cách khắc phục

a. Một số khái niệm

Trước khi bàn về cơ chế hoạt động của mạng Tor, chúng ta làm quen với một số khái niệm sau:

CMD: Xác định cách thức xử lí với phần payload:

- Mở rộng circuit:

Thông tin được mã hóa nhiều lớp, circuit được thay đổi theo một chu kì nhất định để đảm bảo tính riêng tư, lạc danh.

c. Hạn chế và khắc phục

- Tor không giải quyết toàn bộ vấn đề lạc danh, Tor chỉ tập trung vào việc bảo về việc vận chuyển dữ liệu. Để tránh bị quan sát các thông tin cá nhân:

a. Khái niệm

- Tor là một mạng ảo(Thiết lập đường hầm kết nối như VPN), nó cho phép cá nhân, nhóm người để tăng cường tính riêng tư và mức độ bảo mật trên internet. Nó cũng cho phép người phát triển phần mềm tạo ra các công cụ với các tính năng riêng tư. Tor hỗ trợ một nền tảng cho hàng loạt các ứng dụng, các ứng dụng này cho phép chia sẻ thông tin trên mạng công cộng mà không ảnh hưởng tới tính riêng tư của người chia sẻ.

- Tor là một dự án phát triển bởi phòng nghiên cứu U.S. Naval, Mỹ.

b. Mục đích

- Trước khi tìm hiểu mục đích của Tor, chúng ta xem xét một số phương pháp theo dõi trên mạng hiện nay:

- Phương pháp truyền thống: phân tích lưu lượng gói tin, do gói tin bình thường gồm 2 phần: header và payload. Dữ liệu payload thường sẽ được mã hóa nhưng header thì không, do đó, bắt các gói tin và phân tích header có thể giám sát được truy cập trên internet.

- Đặt các điểm honeypot trên các phần của internet, theo dõi thông tin vào ra của đối tượng cần quan tâm, dựa vào một quy luật thống kê phù hợp để giám sát truy cập.

- Trước tiên là bảo vệ các kết nối của chính phủ Mỹ. Hiện tại, Tor được sử dụng bởi rất nhiều người khác nhau.

- Cá nhân: tránh sự giám sát từ các website, kết nối tới website mới với mục đích ẩn danh, truy cập các website bị khóa bởi chính quyền địa phương, tham gia các kết nối xã hội nhạy cảm, ...

- Nhà báo: liên hệ với những người tố cáo, ... một cách an toàn hơn.

- …

- Đặc điểm của Tor là độ trễ lớn, tốc độ truy cập mạng chậm ( tăng lên khi số lượng người dung tăng), dạng chia sẻ P2P. Tuy nhiên, độ an toàn và tính riêng tư cao.

2. Cơ chế hoạt động, hạn chế và cách khắc phục

a. Một số khái niệm

Trước khi bàn về cơ chế hoạt động của mạng Tor, chúng ta làm quen với một số khái niệm sau:

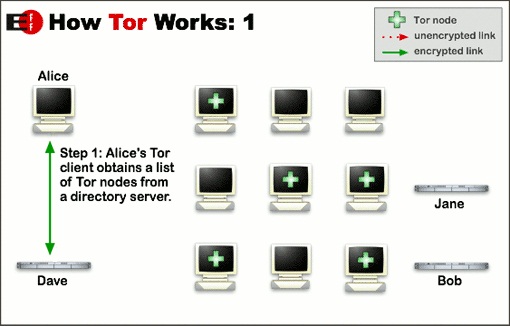

- Tor node: Là một máy tính tham gia mạng Tor, là một mắt xích tham gia vào việc tạo nên một đường kết nối từ người dùng tới đích mong muốn.

- Exit node: Là một Tor node, đây là node kết nối trực tiếp tới đích mà người dùng mong muốn.

- AES: thuật toán mã hóa đối xứng: http://people.eku.edu/styere/Encrypt/JS-AES.html

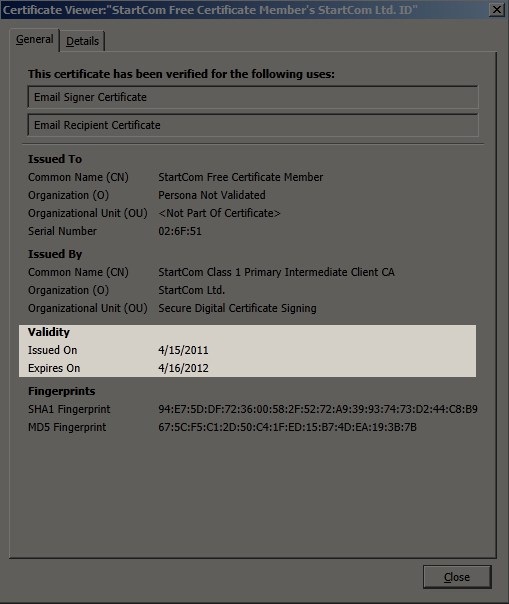

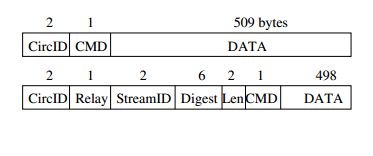

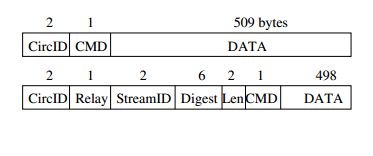

- Cell: Là một gói tin truyền trong mạng Tor, mỗi cell tối đa 512 bytes được mã hóa bởi mã hóa AES 128 bits. Có hai loại: cell và relay – cell đều có hai thành phần chính: header và payload. Sau đây, chúng ta sẽ quan tâm tới header của mỗi loại, payload là phần dữ liệu cần truyền đi.

Hình 1: Cell and Relay-cell

- Cell: header sẽ gồm hai phần: CircID và CMD

CMD: Xác định cách thức xử lí với phần payload:

- padding(sử dụng giữ kết nối).

- create or created(tạo một circuit mới)

- destroy(hủy một circuit)

- Relay – cell:Có thêm phần header trước payload(relay - header). Phần CMD sẽ quyết định sẽ làm gì với payload:

- relay data(chuyển tiếp cell)

- relay begin(mở một luồng)

- relay end(đóng và làm sạch luồng)

- relay teardown(đóng một luồng bị lỗi)

- relay connected(thông báo cho onion proxy chuyển tiếp thành công)

- relay extend or extended(mở rộng circuit bằng cách thêm hop)

- relay truncate and relay truncated(hủy một phần của circuit)

- relay sendme(điều khiển tắc nghẽn)

- relay drop

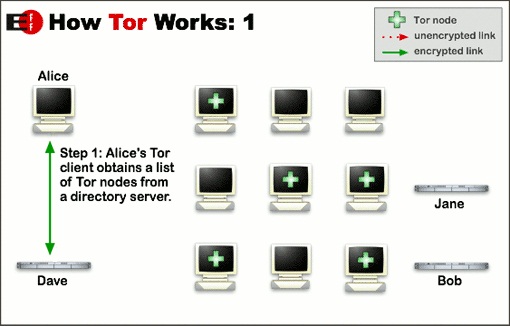

Hình 2: Alice tập hợp danh sách các Tor node trên Server

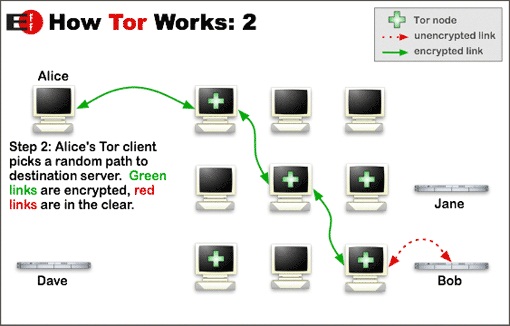

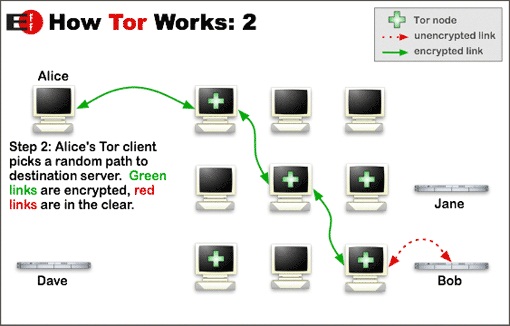

Hình 3: Alice chọn một đường ngẫu nhiên tới server đích

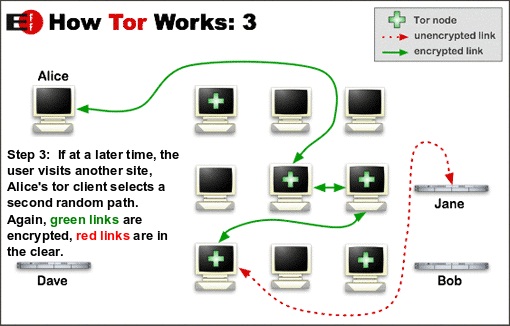

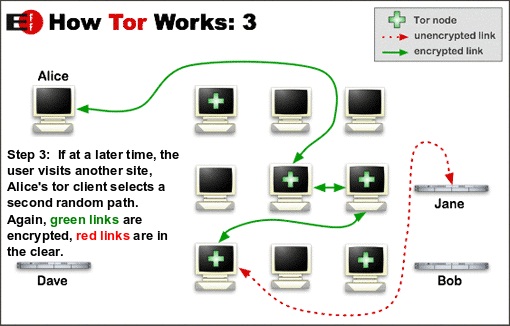

Hình 4: Đường đi reset ngẫu nhiên sau một thời gian

- Giả sử Alice muốn tạo một circuit mới, OP gửi một cell với cmd là create tới node đầu tiên(Bob) được chọn trên đường đi(chọn một circID mới chưa được sử dụng). Phần payload của gói tin này chứa một nửa của thuật toán bắt tay Diffie-Hellman(g^x), mã hóa bởi khóa của router. Bob phản gửi lại cell phản hồi với cmd: created, payload chứa g^y cùng với khóa băm: K = g^xy

- Alice và Bob sẽ tiếp tục gửi các cell chuyển tiếp(mã hóa bằng khóa K)- Mở rộng circuit:

- Alice gửi cell relay extend, xác định node tiếp theo là Carol, mã hóa bằng g^x2

- Bob copy thông tin này vào một cell create khác và gửi cho Carol, đồng thời Bob tạo một circID mới để liên lạc với Carol.

- Khi Carol phản hồi bằng cell created, Bob đóng gói lại phần payload vào cell relay extended và chuyển lại cho Alice.

Thông tin được mã hóa nhiều lớp, circuit được thay đổi theo một chu kì nhất định để đảm bảo tính riêng tư, lạc danh.

c. Hạn chế và khắc phục

- Tor không giải quyết toàn bộ vấn đề lạc danh, Tor chỉ tập trung vào việc bảo về việc vận chuyển dữ liệu. Để tránh bị quan sát các thông tin cá nhân:

- Sử dụng giao thức đặc biệt do phần mềm hỗ trợ: Tor button

- Ngăn cản plugins khi Tor đang chạy

- Cách ly các nội dung động

- Xóa cookie

- Quản lí cache, lịch sử: chặn tấn công CSS, JS và ghi chép lịch sử(CSS, JS attacks + history recording)

- Đưa ra cảnh báo trước khi chạy một ứng dụng nào đó

- Quản lí người dùng và giả mạo vị trí

- Giả mạo Timezone

- Tránh cung cấp thông tin trên các web form.

Chỉnh sửa lần cuối bởi người điều hành: