WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Tính năng Find My của Apple dính lỗ hổng tiết lộ lịch sử vị trí của người dùng

Các nhà nghiên cứu an ninh mạng vừa tiết lộ các lỗ hổng trong thiết kế và triển khai của hệ thống theo dõi vị trí Bluetooth do Apple cung cấp. Hai lỗi có thể dẫn đến các cuộc tấn công tương quan vị trí (location correlation attack) và truy cập trái phép vào lịch sử vị trí trong 7 ngày qua. Apple cho biết hãng đã phần nào giải quyết các lỗ hổng này.

Cách Find My hoạt động

Cách Find My hoạt động

Tính năng Find My trong các thiết bị của Apple giúp người dùng dễ dàng xác định vị trí của các thiết bị Apple khác như iPhone, iPad, iPod touch, Apple Watch, Mac hoặc AirPods.

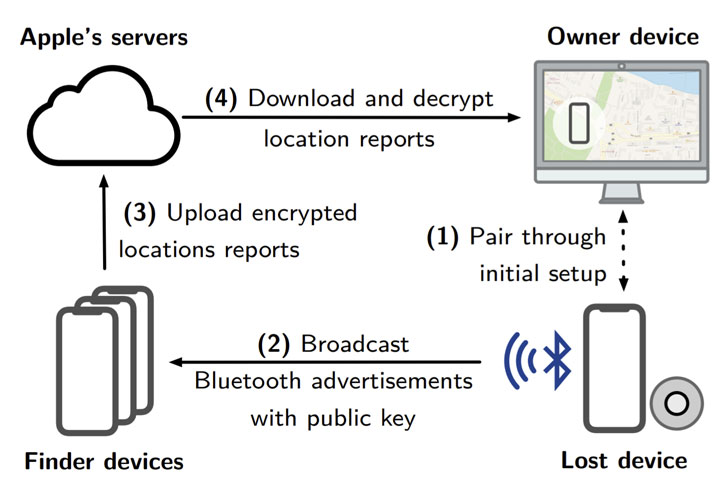

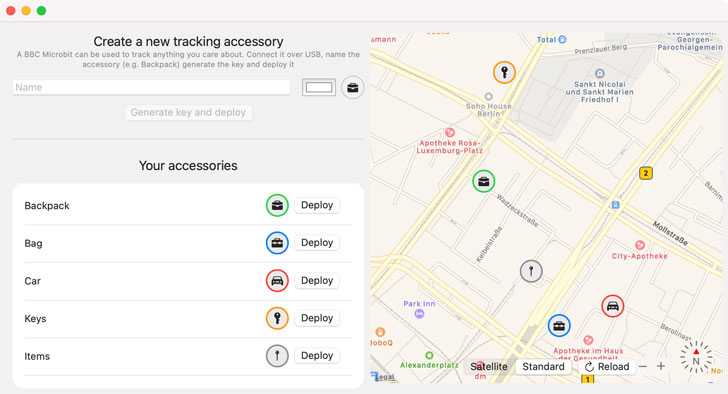

Công nghệ tìm kiếm ngoại tuyến trong Find My - tính năng theo dõi vị trí, phát đi các tín hiệu Bluetooth Low Energy (BLE) từ các thiết bị của Apple, cho phép các thiết bị Apple khác ở gần có thể chuyển tiếp vị trí của chúng đến máy chủ của Apple.

Công nghệ tìm kiếm ngoại tuyến trong Find My - tính năng theo dõi vị trí, phát đi các tín hiệu Bluetooth Low Energy (BLE) từ các thiết bị của Apple, cho phép các thiết bị Apple khác ở gần có thể chuyển tiếp vị trí của chúng đến máy chủ của Apple.

Vị trí cụ thể của thiết bị được che giấu bằng cách sử dụng cơ chế theo dõi vị trí đám đông đã được mã hóa đầu cuối và ẩn danh. Do vậy, các bên thứ ba, kể cả Apple, không thể giải mã các vị trí để xây dựng lịch sử vị trí người dùng.

Để làm được điều này, Apple sử dụng khóa xoay, cụ thể là một cặp khóa công cộng-cá nhân được tạo từ mỗi thiết bị. Tín hiệu Bluetooth được phát đi kèm với khóa công khai đã được mã hóa. Thông tin khoá sau đó được đồng bộ hóa qua iCloud cùng với tất cả các thiết bị Apple khác liên kết với cùng một người dùng (tức là Apple ID).

iPhone hoặc iPad gần đó (không có kết nối với thiết bị ngoại tuyến ban đầu) nhận được thông báo này sẽ kiểm tra vị trí của chính nó, sau đó mã hóa thông tin bằng khóa công khai nói trên trước khi gửi lên đám mây cùng với hàm băm của khóa công khai.

iPhone hoặc iPad gần đó (không có kết nối với thiết bị ngoại tuyến ban đầu) nhận được thông báo này sẽ kiểm tra vị trí của chính nó, sau đó mã hóa thông tin bằng khóa công khai nói trên trước khi gửi lên đám mây cùng với hàm băm của khóa công khai.

Ở bước cuối cùng, Apple gửi vị trí đã mã hóa của thiết bị bị mất tới thiết bị Apple thứ hai đăng nhập bằng cùng một ID Apple, từ đó chủ sở hữu có thể sử dụng ứng dụng Find My để giải mã các thông tin bằng khóa cá nhân tương ứng và truy xuất thông tin vị trí cuối cùng. Đồng thời, thiết bị tải lên cùng một hàm băm của khóa công khai để tìm kiếm kết quả phù hợp trong máy chủ của Apple.

Tương quan và Theo dõi

Cách tiếp cận vấn đề tuân theo thiết lập mã hóa khóa công khai (PKE), ngay cả Apple cũng không thể giải mã vị trí vì không sở hữu khóa cá nhân. Mặc dù, hãng không tiết lộ tần suất xoay của khoá, nhưng cấu trúc cặp khoá gây khó khăn cho tin tặc trong việc khai thác các tín hiệu Bluetooth để theo dõi vị trí của người dùng.

Tuy nhiên, các nhà nghiên cứu cho biết tính năng này cho phép Apple xác định tương đối vị trí của nhiều chủ sở hữu khác nhau nếu vị trí của họ được báo cáo bởi cùng một thiết bị tìm kiếm. Từ đó, Apple có thể xây dựng một biểu đồ xã hội một cách hiệu quả.

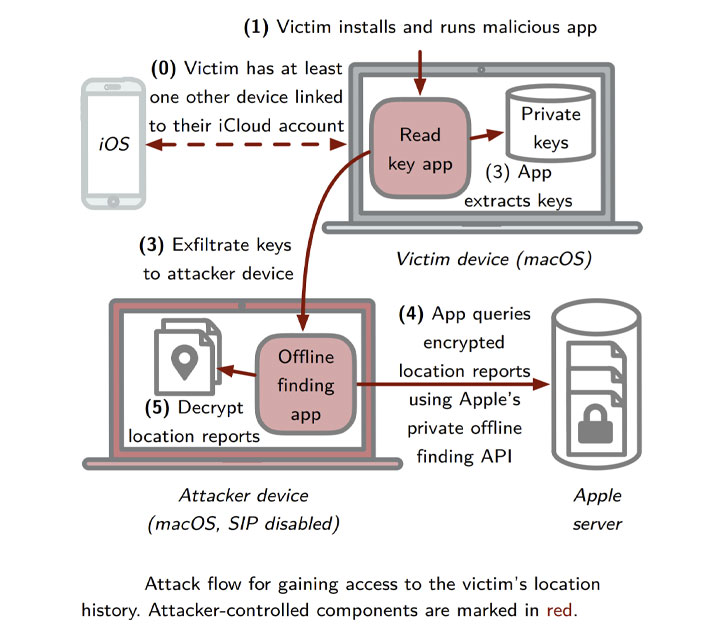

Các nhà nghiên cứu cho biết: “Các cơ quan chức năng có thể khai thác vấn đề này để xác định những thành phần biểu tình (chính trị) ngay cả họ đặt điện thoại ở chế độ máy bay. Các ứng dụng macOS độc hại có thể lấy và giải mã các thông báo vị trí [tìm kiếm ngoại tuyến] trong vòng 7 ngày đối với tất cả người dùng và tất cả các thiết bị của họ nhờ bộ nhớ cache ".

Lỗ hổng trong macOS Catalina (CVE-2020-9986) có thể cho phép kẻ tấn công truy cập các khóa giải mã, sử dụng chúng để tải xuống và giải mã các thông báo vị trí do Find My cung cấp, xác định vị trí và danh tính nạn nhân với độ chính xác cao.

Lỗ hổng trong macOS Catalina (CVE-2020-9986) có thể cho phép kẻ tấn công truy cập các khóa giải mã, sử dụng chúng để tải xuống và giải mã các thông báo vị trí do Find My cung cấp, xác định vị trí và danh tính nạn nhân với độ chính xác cao.

Lỗ hổng đã được Apple xử lý trong bản vá tháng 11/2020 (phiên bản macOS 10.15.7) với "các hạn chế truy cập được cải thiện".

Tính năng Find My trong các thiết bị của Apple giúp người dùng dễ dàng xác định vị trí của các thiết bị Apple khác như iPhone, iPad, iPod touch, Apple Watch, Mac hoặc AirPods.

Vị trí cụ thể của thiết bị được che giấu bằng cách sử dụng cơ chế theo dõi vị trí đám đông đã được mã hóa đầu cuối và ẩn danh. Do vậy, các bên thứ ba, kể cả Apple, không thể giải mã các vị trí để xây dựng lịch sử vị trí người dùng.

Để làm được điều này, Apple sử dụng khóa xoay, cụ thể là một cặp khóa công cộng-cá nhân được tạo từ mỗi thiết bị. Tín hiệu Bluetooth được phát đi kèm với khóa công khai đã được mã hóa. Thông tin khoá sau đó được đồng bộ hóa qua iCloud cùng với tất cả các thiết bị Apple khác liên kết với cùng một người dùng (tức là Apple ID).

Ở bước cuối cùng, Apple gửi vị trí đã mã hóa của thiết bị bị mất tới thiết bị Apple thứ hai đăng nhập bằng cùng một ID Apple, từ đó chủ sở hữu có thể sử dụng ứng dụng Find My để giải mã các thông tin bằng khóa cá nhân tương ứng và truy xuất thông tin vị trí cuối cùng. Đồng thời, thiết bị tải lên cùng một hàm băm của khóa công khai để tìm kiếm kết quả phù hợp trong máy chủ của Apple.

Tương quan và Theo dõi

Cách tiếp cận vấn đề tuân theo thiết lập mã hóa khóa công khai (PKE), ngay cả Apple cũng không thể giải mã vị trí vì không sở hữu khóa cá nhân. Mặc dù, hãng không tiết lộ tần suất xoay của khoá, nhưng cấu trúc cặp khoá gây khó khăn cho tin tặc trong việc khai thác các tín hiệu Bluetooth để theo dõi vị trí của người dùng.

Tuy nhiên, các nhà nghiên cứu cho biết tính năng này cho phép Apple xác định tương đối vị trí của nhiều chủ sở hữu khác nhau nếu vị trí của họ được báo cáo bởi cùng một thiết bị tìm kiếm. Từ đó, Apple có thể xây dựng một biểu đồ xã hội một cách hiệu quả.

Các nhà nghiên cứu cho biết: “Các cơ quan chức năng có thể khai thác vấn đề này để xác định những thành phần biểu tình (chính trị) ngay cả họ đặt điện thoại ở chế độ máy bay. Các ứng dụng macOS độc hại có thể lấy và giải mã các thông báo vị trí [tìm kiếm ngoại tuyến] trong vòng 7 ngày đối với tất cả người dùng và tất cả các thiết bị của họ nhờ bộ nhớ cache ".

Lỗ hổng đã được Apple xử lý trong bản vá tháng 11/2020 (phiên bản macOS 10.15.7) với "các hạn chế truy cập được cải thiện".

Nguồn: The Hacker News