WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Tin tặc lợi dụng lỗ hổng trên Google Apps để gửi email giả mạo

Một lỗ hổng nghiêm trọng vừa được phát hiện tồn tại trên dịch vụ Google Apps for Work cho phép tin tặc lợi dụng địa chỉ email dựa trên tên miền của website để gửi các email từ Google giả mạo nhắm vào người dùng.

Để có thể sử dụng dịch vụ email dựa trên tên miền từ Google, người dùng chỉ cần đăng ký một tài khoản Gmail thông thường. Sau khi khởi tạo, người dùng có thể truy nhập bảng giao diện điều khiển (admin console panel) của tên miền trên giao diện Google Apps. Tuy nhiên, người dùng không thể sử dụng dịch vụ cho đến khi tên miền được Google xác thực.

GỬI EMAIL LỪA ĐẢO TỪ TÀI KHOẢN BỊ HACK

Nhà nghiên cứu Patrik Fehrenbach và Behrouz Sadeghipour nhận thấy kẻ tấn công có thể đăng ký bất kỳ tên miền chưa sử dụng (tức là chưa từng được đăng ký) với Google Apps for Work. Ví dụ, kẻ tấn công có thể đăng ký tên miền bankofanycountry.com để lấy được tài khoản '[email protected]'.

Dĩ nhiên, Google sẽ không để bạn truy cập dịch vụ email bằng tài khoản '[email protected]', cho đến khi việc xác thực tên miền được hoàn thành. Điều này có nghĩa là bạn không thể gửi mà cũng chẳng thể nhận email từ tài khoản này.

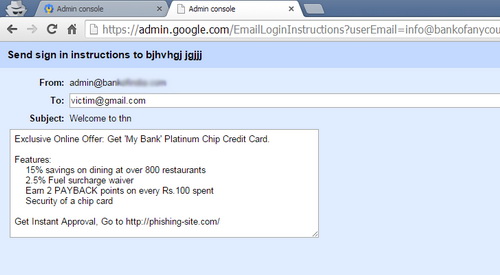

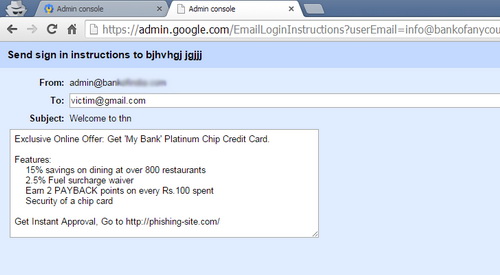

Hai nhà nghiên cứu phát hiện ra rằng có một trang trên Google Apps cho phép người quản trị tên miền gửi “Hướng dẫn đăng nhập” cho người dùng, ví dụ [email protected] (đã được khởi tạo trước đó) bằng cách truy nhập trực tiếp URL sau đây trên trình duyệt.

https://admin.google.com/[email protected]

Sử dụng giao diện soạn email, kẻ tấn công có thể gửi đi bất kỳ email giả mạo chứa link độc hại đến người dùng mục tiêu với mục đích lừa người dùng cung cấp thông tin cá nhân bao gồm mật khẩu, tài khoản hoặc các thông tin nhạy cảm.

TRƯỚC KHI CÓ BẢN VÁ

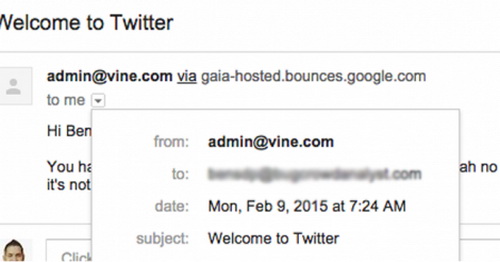

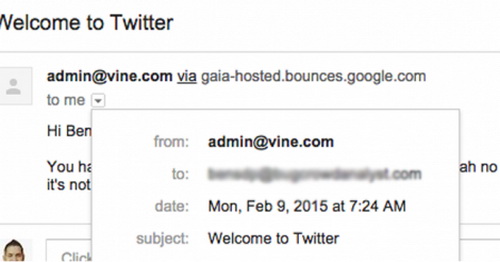

Các nhà nghiên cứu đã lấy được địa chỉ [email protected] (của Twitter) và gửi mail đến nạn nhân với tiêu đề: Chào mừng đến với Twitter, để thuyết phục người dùng cung cấp các thông tin đăng nhập Twitter cho trang web lừa đảo.

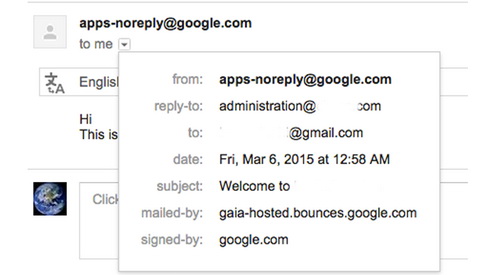

Fehrenbach và Sadeghipour đã báo cáo vụ việc lên Google, và hãng đã áp dụng bản cập nhật vá lỗi. Tuy vậy, lỗi này vẫn cho phép kẻ tấn công truy nhập “Gửi hướng dẫn đăng nhập” cho các tên miền không được xác thực nhưng với địa chỉ [email protected] thay vì địa chỉ email thông thường.

SAU KHI CẬP NHẬT BẢN VÁ

Nhìn chung, Google tự động nhận dạng các email spam và đáng ngờ và đánh dấu những email này vào mục spam hoặc cảnh báo giả mạo.

Tuy nhiên, bằng việc lợi dụng lỗ hổng Google này, tin tặc vẫn có thể gửi email giả mạo tới hộp thư đến của người dùng như là email được gửi từ các máy chủ của Google mà không bị cảnh báo.

Để có thể sử dụng dịch vụ email dựa trên tên miền từ Google, người dùng chỉ cần đăng ký một tài khoản Gmail thông thường. Sau khi khởi tạo, người dùng có thể truy nhập bảng giao diện điều khiển (admin console panel) của tên miền trên giao diện Google Apps. Tuy nhiên, người dùng không thể sử dụng dịch vụ cho đến khi tên miền được Google xác thực.

GỬI EMAIL LỪA ĐẢO TỪ TÀI KHOẢN BỊ HACK

Nhà nghiên cứu Patrik Fehrenbach và Behrouz Sadeghipour nhận thấy kẻ tấn công có thể đăng ký bất kỳ tên miền chưa sử dụng (tức là chưa từng được đăng ký) với Google Apps for Work. Ví dụ, kẻ tấn công có thể đăng ký tên miền bankofanycountry.com để lấy được tài khoản '[email protected]'.

Dĩ nhiên, Google sẽ không để bạn truy cập dịch vụ email bằng tài khoản '[email protected]', cho đến khi việc xác thực tên miền được hoàn thành. Điều này có nghĩa là bạn không thể gửi mà cũng chẳng thể nhận email từ tài khoản này.

Hai nhà nghiên cứu phát hiện ra rằng có một trang trên Google Apps cho phép người quản trị tên miền gửi “Hướng dẫn đăng nhập” cho người dùng, ví dụ [email protected] (đã được khởi tạo trước đó) bằng cách truy nhập trực tiếp URL sau đây trên trình duyệt.

https://admin.google.com/[email protected]

Sử dụng giao diện soạn email, kẻ tấn công có thể gửi đi bất kỳ email giả mạo chứa link độc hại đến người dùng mục tiêu với mục đích lừa người dùng cung cấp thông tin cá nhân bao gồm mật khẩu, tài khoản hoặc các thông tin nhạy cảm.

TRƯỚC KHI CÓ BẢN VÁ

Các nhà nghiên cứu đã lấy được địa chỉ [email protected] (của Twitter) và gửi mail đến nạn nhân với tiêu đề: Chào mừng đến với Twitter, để thuyết phục người dùng cung cấp các thông tin đăng nhập Twitter cho trang web lừa đảo.

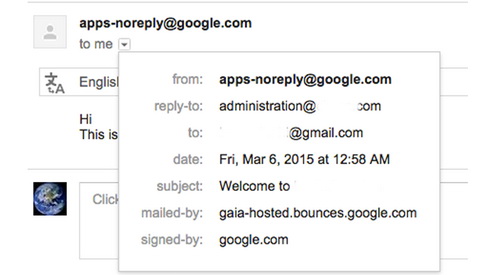

Fehrenbach và Sadeghipour đã báo cáo vụ việc lên Google, và hãng đã áp dụng bản cập nhật vá lỗi. Tuy vậy, lỗi này vẫn cho phép kẻ tấn công truy nhập “Gửi hướng dẫn đăng nhập” cho các tên miền không được xác thực nhưng với địa chỉ [email protected] thay vì địa chỉ email thông thường.

SAU KHI CẬP NHẬT BẢN VÁ

Nhìn chung, Google tự động nhận dạng các email spam và đáng ngờ và đánh dấu những email này vào mục spam hoặc cảnh báo giả mạo.

Tuy nhiên, bằng việc lợi dụng lỗ hổng Google này, tin tặc vẫn có thể gửi email giả mạo tới hộp thư đến của người dùng như là email được gửi từ các máy chủ của Google mà không bị cảnh báo.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: